重要な情報が置かれているエンドポイントをいかに守るか。これは、企業・組織の情報システム部門の方にとって非常に重要な課題です。このコーナーでは、近年、さまざまなセキュリティ対策のなかでも注目度が高いエンドポイントのセキュリティ対策について、SKYSEA Client Viewが連携しているEDR(Endpoint Detection and Response)メーカー様にお話を伺います。第2回の今号は、Kaspersky Endpoint Securityのメーカーである株式会社カスペルスキー様にご協力いただきました。

株式会社カスペルスキー

専務執行役員 エンタープライズ営業本部 本部長

宮橋 一郎 氏

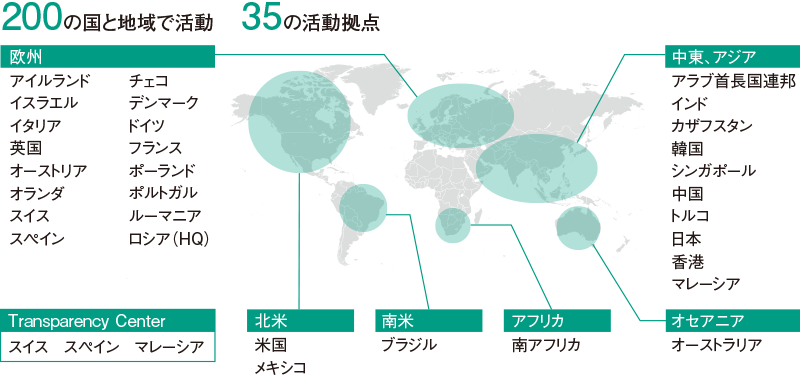

まず、当社はいかなる政府ともサイバー攻撃や諜報に関係するようなつながりを過去から現在まで持っておらず、将来にわたってそのようなことはないことを申し上げておきます。その上で、2018年11月に当社製品のソースコードや、製品に投入する定義データをどのようにオペレーションしているかなど、そのすべてをしかるべき公的機関から監査・検証いただくための施設「Transparency Center」をスイスのチューリッヒに開設しました。スイスを選んだ理由は永世中立国というだけでなく、以前から情報保護に関する法律が整備され、情報の扱いについての規制が厳しい国だったからです。設立にあたっては、英国の国家サイバーセキュリティセンター(NCSC)と綿密に議論を重ねました。さらに、スイスはEU加盟国ではないため、2019年6月にEU圏最初の施設をスペインのマドリードに、8月にはマレーシア政府が運営するクアラルンプールの施設にアジア圏初の施設を開設することを発表しています。お客様やしかるべき機関の方は、それらの施設で私どもの内部オペレーションとソースコードのレビューが可能です。

そのほかにも、2019年7月、グローバルに展開している4大会計事務所の1社に依頼して、当社の定義データベース配信の仕組みや開発プロセスに対して、セキュリティや可用性などの統制を保証するSOC2(Service Organization Controls 2)というセキュリティ監査を受けました。その結果、要件を満たしSOC2に適合しているというレポートを公開しています。これも当社製品を安心してお使いいただくことができることの証明の一つです。

また、大学の専門家による調査結果では、ロシア連邦法は政府からの情報開示命令にカスペルスキーの行動が縛られないことが客観的に示され、世界のお客様に安心していただくためにもその報告書も開示しています。

当社は、自社のエンドポイントセキュリティ製品が収集するデータなどを通じて、さまざまな情報を保有しています。この脅威インテリジェンスをご提供することもサービスの一つとして行っており、グローバルに展開されている有名企業の多くで採用いただき、高い評価をいただいています。『脅威インテリジェンスサービス』を提供している企業は複数ありますが、当社を選んでいただけているポイントは、過去20年以上にわたって蓄積してきたグローバルな脅威に関する情報の信頼性です。私どもが提供する脅威インテリジェンスは、当社にとって圧倒的な強みであり、当社のエンドポイントセキュリティ製品の定義データベースには、この脅威インテリジェンスを反映しています。そのため、手を替え品を替えやってくる新たな攻撃に対しても、この振る舞いはおかしいと判断し、防御することができる仕組みとなっています。

また、グローバルに活動される企業・組織では、ロシア圏やヨーロッパ諸国で起こっている事象に基づいたインテリジェンスを求められるお客様も多くいらっしゃいます。グローバルに情報を収集されているセキュリティメーカーはほかにもありますが、当社はロシア圏だけでなく、多くのヨーロッパ諸国でシェアナンバーワンをいただいており、多数のセンサ(エンドポイントデバイス)からお客様の同意を得て情報を収集しています。これも、当社からのインテリジェンス提供を求められるお客様が多いことの理由の一つだと思います。

信頼いただけるインテリジェンスをご提供するため、当社のリサーチャーは、非常に多くの情報を分析していますが、過去には、イランの核施設を攻撃したことで有名になったスタックスネット(Stuxnet)を業界に先駆けて調査したことも知られています。常に120~130くらいの非常に高度な攻撃者グループを追跡していますが、そのうちの9割には、潤沢な資金や非常に高いスキルを有していることに加え、統制の取れた行動という特徴が見られます。断定はできませんが、当社のリサーチャーは、国家的な組織が背景になければ難しい攻撃という見解を持っています。

報道されたのは2015年6月でしたが、当社はその半年以上前から攻撃を追跡していました。標的型攻撃の代表例として取り上げられることも多いため、日本年金機構だけが狙われたように思われている方もいらっしゃるかもしれませんが、実際には行政機関・公益団体・大学・金融機関・製造業・医療・情報サービス・食品・運輸・建設・メディアなど、1,000を超えるさまざまな組織に対して攻撃が行われました。なかには、日本年金機構と同じように情報を漏洩させてしまった企業・組織が含まれていることもわかっていますが、名前や住所だけでなく、基礎年金番号など重要な個人情報を漏洩させてしまったことから、一部のマスコミは執拗に「年金機構叩き」を行いました。確かに、決められたとおりの運用が行われず、情報の管理に問題はあったかもしれませんが、後に公表された詳細な報告書からもわかるように、さまざまな対策を講じていたことも事実です。尚、この事案については後に内閣サイバーセキュリティセンター(NISC)も踏み込んだレポートを公表しており、これらを評価するセキュリティの専門家の方は多く、私どもも同感です。悪いのは攻撃者であって、日本年金機構ではないという視点が、一部のマスコミには欠けていたと思います。

私どもはこのことに問題を感じ、メディアに向けて緊急に記者会見を開きました。悪いのは攻撃者であること、日本年金機構で起こったことは何が問題だったのか。情報が盗まれてしまったのはなぜなのか、今後はどうするべきかといった情報を皆でシェアしなければ、日本の企業・組織は攻撃者と戦えませんということを強く訴えました。

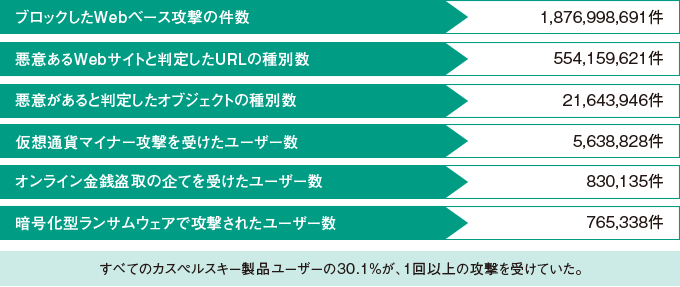

「Kaspersky Endpoint Security」のお客様には、同意を得た上で当社が情報を収集する際のセンサーの役割を担っていただいています。そこから得られた2018年の統計では、図2のようにWebサイトにアクセスしたことに由来する感染が圧倒的に多いことがわかります。この数値は、2018年の1年間に1回以上攻撃を受けた件数をカウントしているのですが、それが18億7千万回以上。もちろん、すべて検知してブロックした数値です。2018年は、攻撃者にとって効率の良い仮想通貨マイナー攻撃が増加しましたが、ビットコインなど仮想通貨のレートが暴落したことで、2019年には減少傾向に転じています。反対に、2018年には前年に比べて大幅に減少していたランサムウェアが再び増加しています。2017年に猛威を振るったばらまき型とは違い、ターゲットを企業・組織に絞り、一度の攻撃でより高額な身代金を得ようとしているのが特徴です。被害に遭っている企業・組織の中には身代金を払ってしまったところもあると報告されていますが、以前から言われているとおり絶対に支払ってはだめです。2017年にWannaCryが話題になった後、NotPetyaによる被害が多発したのですが、NotPetyaにより暗号化されたデータは、復号できないことがわかっています。当社の解析ではNotPetyaはランサムウェアではなくワイパーです。ワイパーというのは、単なる「破壊」だけを目的としたマルウェアなので、身代金を支払っても再びデータが使えるようになることはありません。

近年の攻撃には、わざと偽の証拠を残す攻撃者が増えているという特徴もあります。平昌オリンピック開催時にはOlympic Destroyerと呼ばれる攻撃が話題になりましたが、当初、Lazarusと呼ばれる北朝鮮と関係していると思われるグループによる犯行という見方が大勢を占めました。しかし、その後も当社のリサーチャーが調べ続けた結果、ロシア語を使う犯行グループが、Lazarusが攻撃に使うコードの一部をわざと残したことを強く疑っています。ちなみに、当社の解析によればこのグループは長い歴史を持つロシア語を使うSofacyという攻撃グループとの関係が疑われ、当社はそれはウクライナの送電網を止めたBlack Energyとも関係していると見ています。

当社は、同業他社のなかで、国家を背景にするような高度な脅威を最も多く発見・追跡し、解析を行っていると自負しています。その情報をすべて防御のためのテクノロジーとインテリジェンスに反映しています。新たなサイバー攻撃は、まず海外で発生した後、日本にもやってくるという特徴を持っています。国家が背景にあるような高度なサイバー攻撃は日本国内からは発生していません。海外で発生した高度な攻撃に関しては、当社が最も多くの研究を行っていると自信を持っていますので、マルウェアを検知して止める性能にも自信があります。もちろん適切な設定と運用をしていただくことが必要です。当社のソフトウェア製品にはふるまい検知、ヒューリスティック検知、プロアクティブディフェンスやセルフディフェンスなど、非常に多様な機能が実装されていますが、それらを適切に設定すれば、未知のマルウェアを含めて大半の攻撃は止めることができます。

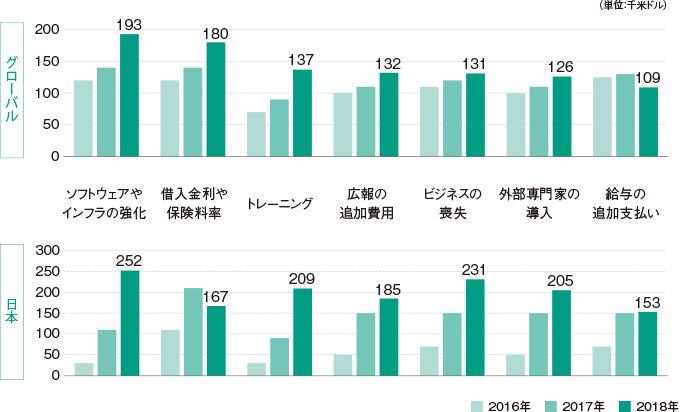

当社が2018年、29か国6,614名に実施した調査では、1,000名以上の大企業では1データの侵害に対して1億3,000万円~1億4,000万円のコストがかかっていることがわかりました。これは、最終的な恒久的対策ではなく、ひとまず必要な対策に対してかかったコストです。日本国内に限定すると、1億9,000万円に増加します。具体的な内訳は、ソフトウェアやインフラの強化、借入金利や保険料、広報の追加費用、ビジネスロスなどさまざまです。中堅企業ですと、グローバルの値よりも下がっていますが、これは会社の規模よりもデータの侵害に対する影響の大きさの違いだと思います。医療機関などに限定すれば賠償額が跳ね上がります。

これまで日本では、サイバーセキュリティ対策に対して「事故を起こすまで、まあいいか」という姿勢の企業・組織が多かったのですが、「お金はかかるが、しなければいけないこと」として、取り組む姿勢が徐々に変化しています。しかし、セキュリティに対する投資を決断できる立場の人に、「攻撃者はこんなことをしてくるから、こういう対策が必要だ」と理解している人が少ないという問題が残っています。内部にいないなら外部のコンサルタントに頼るという発想になりますが、残念ながらそこも足りていない状況が続いています。

では、どうしたらいいのかですが、少なくとも、企業・組織のサイバーセキュリティご担当者には、「自分たちは常に攻撃を受けている」という意識でセキュリティ対策に臨んでいただきたいと思います。近年では国内においても、さまざまなセキュリティ対策を突破して、すでに企業・組織のネットワーク内にマルウェアや正規のツールを使った悪意ある活動が潜んでいる確率が高いと言われています。そのため、脅威ハンティングを行って、積極的にあぶり出すことが必要になっています。攻撃を受けたとき、本当に大事な情報を守れる状態なのか。私どものような企業では、そのお手伝いができますので、ぜひお問い合わせください。

お金をかける対策の前にできることは、いろいろあります。特に中小企業では、保有しているデータの優先順位づけであるクラシフィケーションができていないとお聞きすることが多いので、まずはこれを行ってみてください。「このデータは絶対に漏洩させてはいけない」という観点で重要度を格付けし、優先度が一番高いデータはネットワークから切り離したところに置くなどの対策が求められます。

管理者(Administrator)権限の見直しも対応いただきたい対策の一つです。多くの企業・組織では、管理者権限を複数の人に与えていることが多いと思いますが、米国やオーストラリアの軍関係の機関も最新の脆弱性パッチの適用と管理者権限の見直しの必要性を訴えているくらい早急に取り組むべき対策です。これら2つの対策を行った次の段階で、ツールを活用したさらなる対策の検討を始めることになります。また、お忙しいと思いますが、「標的型」とつくような攻撃は、どのような方法で侵入してくるのかなど、毎日でなくてもいいので攻撃者の手口について情報収集をお願いします。

当社では、調査の一環としてWebサイトを巡回するクローリングを行っています。企業・組織、個人等が運営する正規のWebサイトにマルウェアが仕込まれることにより、そのWebサイトを閲覧して感染してしまう被害を防止するために行っている活動です。月に数十件から数百件、Webサイトを運営している企業・組織やISP(Internet Services Provider)、JPCERT/CC(一般社団法人JPCERT コーディネーションセンター)宛てに、「Webサイトにこのようなマルウェアが置かれているので、対処してください」と連絡を入れています。しかし、そのような注意喚起にも反応いただけず、さらには長期にわたってそのまま放置される組織も少なくありません。当社からの連絡をスパムメールだと思われている可能性もありますし、「カスペルスキーからのメール」とわかると内容を確認いただけていないかもしれません。しかし、マルウェアを放置することは、皆さまの企業・組織が攻撃者の片棒を担ぐことにもつながります。外部からそのような注意喚起のメールが届いた際は、ぜひ偽のメールでないかに注意しながらその内容を確認いただき、皆さまが運営されているWebサイトのマルウェア感染に関わる内容であれば、しかるべき対処をお願いします。

攻撃者にとって、攻撃することで得られる利益よりも攻撃にかかるコストが高ければ、皆さまが被害に遭う確率は格段に下がります。攻撃するためのコストを高くする手段は多岐にわたりますが、パスワードを複雑にすることもその一つです。脆弱性の更新プログラムをすぐに適用できていない状況が続いているのであれば、すぐに適用できる仕組みに改善することも必要です。先に述べました情報の優先順位づけ、クラシフィケーションができていないのであれば、まず取り組んでください。当然、セキュリティ対策ソフトウェアの見直しも必要になると思いますが、セキュリティ対策はテクノロジーだけでなく、インシデントへの対応スキルや人材、組織体制などをバランスよくレベルアップしていかなければなりません。高額なソフトウェアを購入しても、適切に運用できなければ宝の持ち腐れになってしまいます。組織全体のセキュリティレベルの底上げを行い、攻撃者にとって攻撃で得られる利益以上にコストがかかる状況を作ることに重点を置いていただきたいと考えます。そのためのご相談があれば、ぜひ私どもにご連絡ください。

株式会社カスペルスキー https://www.kaspersky.co.jp/

1997年設立のKasperskyの日本法人として、2004年に事業を開始しました。法人から個人向けまで幅広いセキュリティ製品、ソリューションや脅威インテリジェンスを提供しています。Kasperskyの事業展開は200の国と地域にわたり、全世界のユーザー数は法人27万社、個人は4億人にのぼります。社員4,000人の3分の1が研究開発に従事し、また、最先端のサイバー攻撃を調査分析する世界屈指の専門チームを有しています。サイバー犯罪の撲滅を目指し、インターポールをはじめとする、世界中の法執行機関の捜査に積極的に協力しています。

(「SKYSEA Client View NEWS vol.70」 2020年1月掲載 / 2019年10月取材)