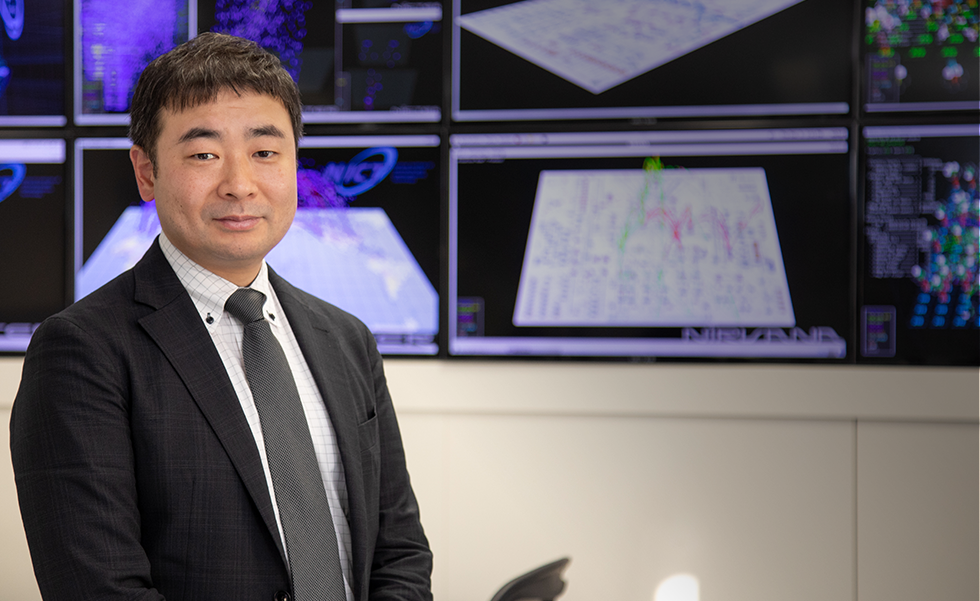

国立研究開発法人情報通信研究機構(NICT)

サイバーセキュリティ研究所

サイバーセキュリティ研究室 室長

博士(工学) 井上 大介 氏

近年、IoT機器を悪用したサイバー攻撃が増加しています。Webカメラや自動車、家電など、あらゆるモノがインターネットに接続されるようになりましたが、急速な進展にセキュリティ対策が追いついていない状況です。そこで、IoT機器調査および利用者への注意喚起の取り組みである「NOTICE」において、サイバー攻撃に悪用される恐れのある機器の調査を担われている国立研究開発法人情報通信研究機構(以下、NICT)の研究者に、取り組み状況や近年のサイバー攻撃の傾向についてお話を伺いました。

NICTは、総務省が所管している国の研究機関で、NICTという名前が示すとおりICTを専門としている、この分野では日本で唯一の公的な研究機関です。さまざまな分野のミッションが与えられていますが、なかでも日本の標準時の決定・維持・配信は最重要ミッションの一つです。施設内にある18台の原子時計で時間を作り、電波や電話回線、インターネットを経由して日本中に配信しています。時間の源泉を担っている研究所ともいえます。このほかにも非常に多くの研究・開発を行っていますが、ここではその一部をご紹介します。

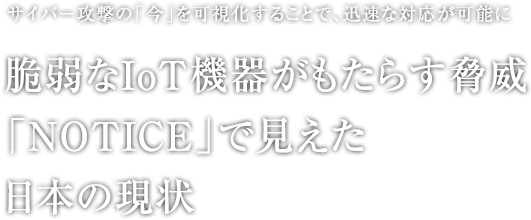

光通信システムの研究では、マルチコアファイバーといって人の髪の毛くらい、0.312㎜の太さの光ファイバーの管の中に、38本の道(コア)を通し、1本の光ファイバーで既存の光ファイバーの100本分以上、10.66ペタbpsの伝送実験に成功しました。この技術により、大容量光ネットワークの実用化が期待されています。

NICTは日本の宇宙天気予報機関でもあります。2019年11月に、連携する海外の関係機関と共に国際民間航空機関(ICAO)の取り組みに参画し、日本上空やその周辺の宇宙天気の現況および最大24時間後までの予測情報を提供していくことを発表しました。近年、北極上空を飛行する極航路の利用が増加していますが、極航路は太陽の活動が活発になると電波の利用に支障をきたすだけでなく、乗務員等の人体被ばくのリスクも高まる可能性があるといわれています。

NICTの研究施設は神戸や大阪など関西にもあり、そちらでは生物の体表に表れる模様や雪の結晶の生成など、自然に秩序や構造ができあがる不思議な現象「自己組織化」を、ICT分野に応用できないかといったバイオ研究を行っています。脳情報通信の研究では、ブレイン・マシン・インタフェース(BMI)で脳波を計測して、PC上に指先の動きを正確に再現する技術開発に成功しています。すでに、指を使わず脳波だけで簡単なレーシングゲームができるレベルまできています。

皆さまに身近な技術には、音声翻訳があります。この技術を使っているのが、多言語音声翻訳アプリ「VoiceTra」(ボイストラ)です。特に、日本語対他の言語の翻訳精度に優れ、現在は31言語に対応しています。iOSとAndroidの端末に対応した無料のアプリケーションですので、ぜひ皆さまの端末にインストールしてお使いください。

サイバーセキュリティについては、国の機関で唯一、情報通信の研究開発にフォーカスしていまして、現在、2020年開催の東京オリンピック・パラリンピックに向けて力を注いでいます。

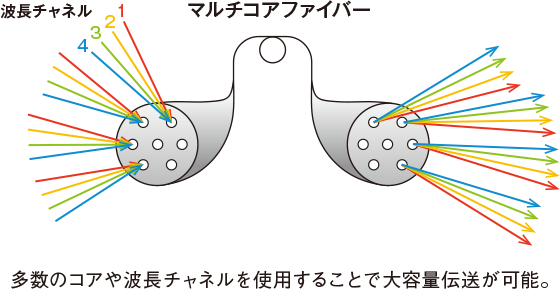

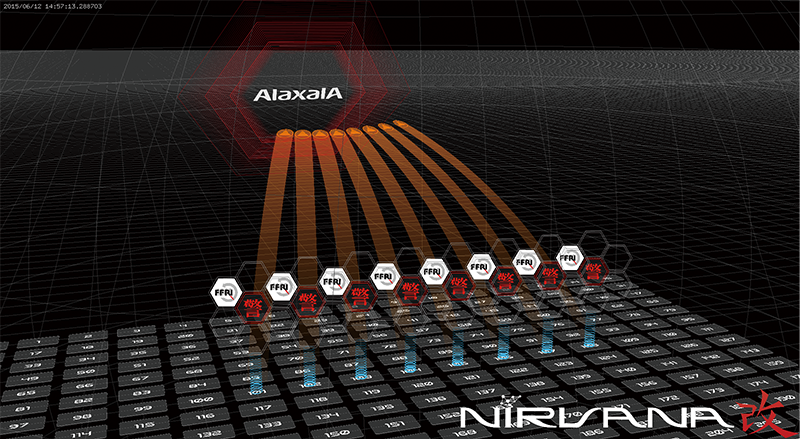

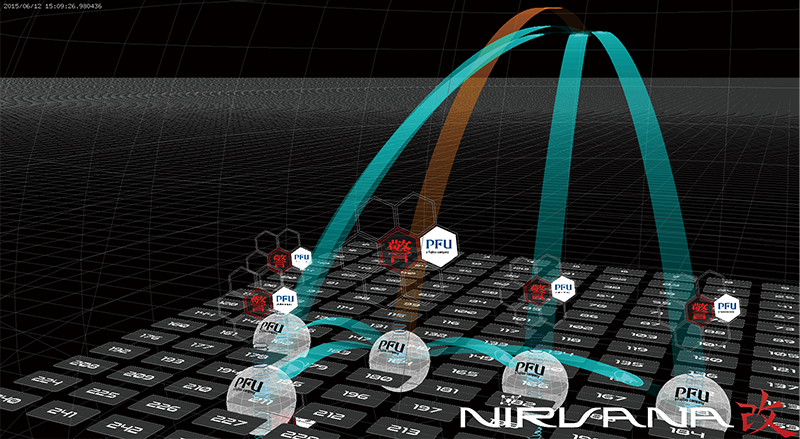

「NIRVANA改」(ニルヴァーナ・カイ)は、企業ネットワークで発生する大量のアラートを集約して分析・視覚化するセキュリティオペレーション支援システムで、「NIRVANA改」自体に何か特殊な検出機能が備わっているわけではなく、プラットフォームの役割を果たしています。このプラットフォームの上にさまざまなセキュリティアプライアンスを接続して、ログやアラートをリアルタイムで集約・表示します。最大の特長は、グラフィックスを用いて、脅威をわかりやすく視覚化していることです。これにより、組織内でのアラートの発生状況や、各アラートの重要度などが俯瞰的に把握でき、セキュリティオペレーションを効率化できます。NICTでは、市場で評価が高いといわれているセキュリティアプライアンスを約20種類導入。横並びで比較・評価できる環境を整備し、すべての職員の全トラフィックを分析しています。

外部の攻撃指令サーバーへの通信遮断の例。

ネットワーク内部での侵入拡大を検知して特定の端末を隔離している例。

EDR(Endpoint Detection and Response:エンドポイントにおける検知と対応)製品を例に、視覚的なわかりやすさをご紹介します。あるEDR製品を「NIRVANA改」につなぐと、その製品がインストールされたエンドポイントの情報をリアルタイムに吸い上げ、その情報を可視化したり、EDR製品に対して命令を送ることができます。マルウェアに感染すると、エンドポイント内の感染プロセスがオレンジ色にハイライト表示されます。「NIRVANA改」からEDR製品のセキュリティレベルを最高に引き上げる命令を送ると、通常のセキュリティレベルでは隠れていた、マルウェアに感染したホストが検出できます。さらに、非常に危険な状況だと判断すると、「NIRVANA改」からネットワークを完全に切り離す命令を送ることもできます。

エンドポイント内の感染プロセスを、オレンジ色にハイライト表示。

サイバー攻撃されている様子や、マルウェアへの感染が視覚化され、別の場所にあるPCから命令を送って防御できるというのは、SFの世界のことと感じるかもしれませんが、私どもの研究から得られた成果を社会問題の解決のために応用、展開する社会実装はすでに始まっています。一般企業への技術移転も開始しており、実際に「NIRVANA改」の技術を使っている企業・組織が増えています。

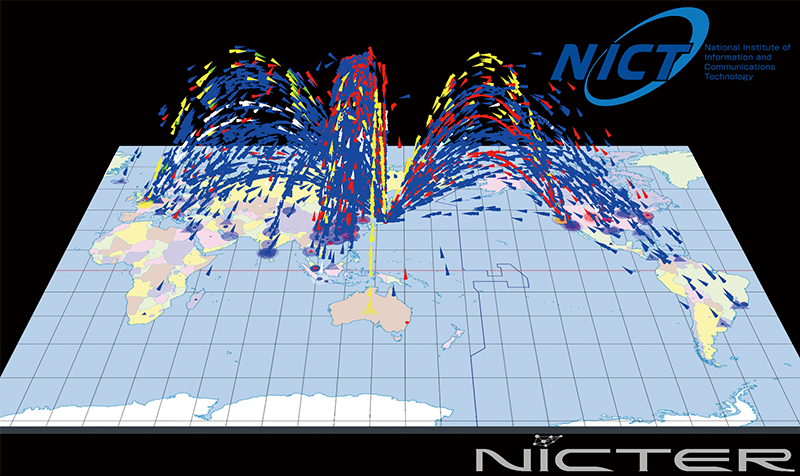

私どもでは2005年から、ダークネットと言われる未使用のIPアドレスの大規模観測と、マルウェア等を分析するNICTER(ニクター)プロジェクトという取り組みを行っています。2018年はマルウェアに感染したホストから、約2,000億パケットの通信がありました。平均すると1つのIPアドレス宛てに年間約79万パケットも届いていることになります。これは企業・組織に限った話ではなく、ご家庭のIPアドレスにも同じくらいのパケットが届いています。

| 年 | 年間 総観測パケット数 |

観測IPアドレス数 | 1IPアドレス当たりの 年間総観測パケット数 |

| 2009 | 約35.7億 | 約12万 | 36,190 |

| 2010 | 約56.5億 | 約12万 | 50.128 |

| 2011 | 約45.4億 | 約12万 | 40.654 |

| 2012 | 約77.8億 | 約19万 | 53,085 |

| 2013 | 約128.8億 | 約21万 | 63,655 |

| 2014 | 約256.6億 | 約24万 | 115,323 |

| 2015 | 約545.1億 | 約28万 | 213,523 |

| 2016 | 約1,281億 | 約30万 | 469,104 |

| 2017 | 約1,504億 | 約30万 | 559,125 |

| 2018 | 約2,121億 | 約30万 | 789,876 |

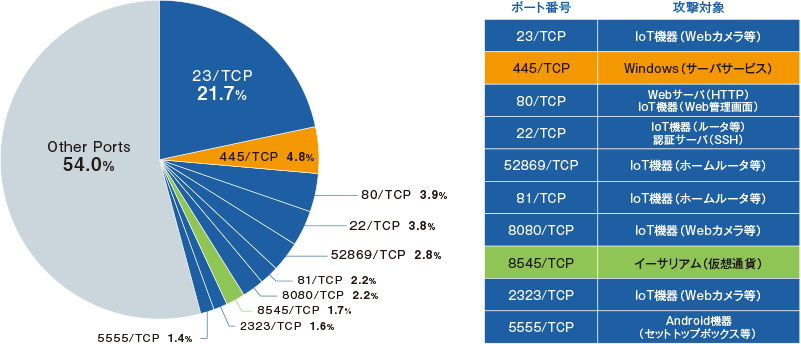

2019年は、引き続きIoT機器が使用しているポート番号を狙った攻撃が増加傾向です。2017年までと比べると、2018年は23 / TCPポートへの攻撃が減少していますが、最も狙われていることに変わりはありません。このポートを使用しているのは、Telnetというサーバー等にリモート接続するためのかなり古い通信プロトコルです。このプロトコルは、認証情報も認証成功後の通信内容も平文でやり取りするため、セキュリティが確保できません。以前からインターネットでの使用は非推奨なのですが、未だに多くのIoT機器がデフォルトで23 / TCPポートをオープンしていることから、攻撃に使用されるケースが目立っています。

2番目に多くの攻撃を受けているのが、Windowsのファイル共有に使われている445 / TCPポートです。Windowsを狙った攻撃では、445 / TCPポートが狙われることが多く、2017年に猛威を振るったWannaCryもそうでした。10年前は、Windowsを狙った攻撃が圧倒的に多かったのですが、445 / TCPポートを狙った攻撃は、2018年には全体の5%程度まで減少しています。これは、Windows自体のセキュリティが向上したことに加え、Windows Updateの重要性について、ユーザーのリテラシーが向上したこともあります。宛先ポート別パケット数を見ると、この10年の間に攻撃の対象がWindowsからIoT機器へシフトしてきていることがよくわかります。

宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く)

ダークネットトラフィックを世界地図上でリアルタイムにアニメーション表示するAtlas(アトラス)。世界中から日本が攻撃を受けている様子が確認できる。 https://www.nicter.jp/atlas

インターネットにつながる機器にはさまざまなモノがありますが、Webカメラやルーターなど、一見するとコンピューターには見えない機器に対して、多くのユーザーはセキュリティ対策が必要だという認識を持っていないことが問題です。また、PCにセキュリティ対策をしているから、Webカメラやルーターを出荷時の設定のまま使用していても大丈夫と思われている人が多いのですが、セキュリティ対策は機器ごとに必要です。

日本のIoT機器メーカーの多くは、IDやパスワードの変更方法をマニュアルに明記するようになりましたが、明記したからといってユーザーがそれを見て変更するかは別の問題です。サイバーセキュリティに関わる組織等が、もう少し啓発活動を行ってIoT機器へのセキュリティ対策を浸透させていく必要があると感じています。

実害がないケースも多く見られます。というのも、他者の攻撃の踏み台にされて、次の攻撃のために使われていることが多いからです。IoT機器への攻撃は、仮想通貨のマイニングに使われることも増えています。皆さんのPCやIoT機器も、いつの間にか実はお金を稼ぐための計算に使われていたということがあるかもしれません。それくらいなら「まあいいか」と思われるかもしれませんが、知らないうちに大規模な攻撃に加担させられている危険性があります。

このようにIoT機器が狙われ、またそのIoT機器が攻撃に使われるという状況で、企業・組織が特に注意しなければならないのは、野良IoTと呼ばれる機器です。2019年にNASA(アメリカ航空宇宙局)のジェット推進研究所が攻撃された際に踏み台にされたのも、施設内に置かれていた「管理されていないIoT機器」が原因だったと、NASA自らが発表しています。ジェット推進研究所内でサイバー攻撃が検知され詳細に調査した結果、攻撃者が侵入に使用したのは無許可でネットワークに接続されたRaspberry Pi端末でした。Raspberry Piは、普通のPCと同じように使えますが、床に転がっていても気づかないような手のひらサイズの小さなハードウェアです。このように、組織のネットワークにつながっていることに気づいていない機器から侵入されるパターンは数多くありますが、NASAのようなアメリカ最高峰のセキュリティで守られていそうな(ジェット推進研究所はそうではなかったとNASAのレポートは指摘していますが)組織でも、野良IoTに苦労しているわけですから、一般の企業・組織も同様に野良IoTは大きな問題になってくるでしょう。オフィスの中のIoT機器は、Webカメラやルーター以外にも電話系のインフラやビルコントロールシステムなどさまざまなものがあり、火災報知器やヒートポンプがマルウェアに感染した事例や、セキュリティアプライアンス自体が感染していたという事例もありました。10年以上前ですが、ビデオレコーダーがスパムメールの踏み台にされたことも。見た目が家電であっても、ネットワークにつながっていれば、それはセキュリティ対策が必要なコンピューターです。Raspberry Pi端末のようなスモールデバイスも含めて、ネットワークにつながる機器はすべて資産管理台帳に載せて管理しなければ、攻撃を受けていることにも気づかず放置され続けることになるかもしれません。

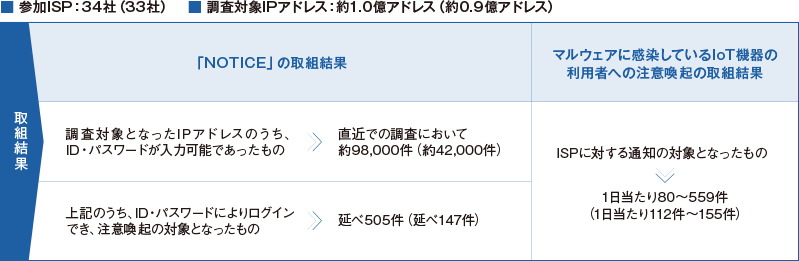

「NOTICE」(ノーティス)は、日本国内に置かれサイバー攻撃に悪用される恐れのあるIoT機器を見つけるために、総務省とNICT、ISP(インターネットサービスプロバイダ)が連携して実施している取り組みです。IDやパスワードが脆弱な機器を見つけた場合には、ユーザーに注意喚起を行っています。この取り組みのなかでNICTが担っているのは、日本にある数億のIPアドレスに対してスキャンをかけ、応答があった機器に対してIDとパスワードの入力を行い、ログインできた場合はその情報をISPへ提供することです。そこから先はISP事業者の役割で、IDとパスワードでログインできた機器のユーザーを特定し、注意喚起を行います。「NOTICE」のユーザサポートセンターでは、ユーザーが使用している機器情報もわかっているため、IDとパスワードの変更方法までお伝えしています。かなり手厚いサポートといえる取り組みではないかと思います。

スキャンをかけるだけでなく、IDとパスワードまで入力するのはかなり異例だと思います。これを普通に行えば、不正アクセス禁止法に抵触してしまいます。そこで、実施にあたっては法律の改正が必要となり、国会審議での長い議論を経て国立研究開発法人情報通信研究機構法(以下、NICT法)の改正が行われました。不正アクセス禁止法は一般法ですが、NICT法は特別法です。一般の地域・人・事項などに例外なく適用される法である一般法に対し、特定の地域・人または事項に適用される法律である特別法は、一般法に優先されます。そのため、NICT法にのっとってこの調査業務を実施する限り「NOTICE」によるIDとパスワードの入力は、不正アクセス禁止法から除外されるという法整備により実現しました。

「NOTICE」が発表された当初、ある報道機関が「無差別侵入」というキーワードを使ったことで大きく注目されましたが、そもそも無差別ではなく、対象のIPアドレスにポートスキャンを行い、応答があった機器に対してのみIDとパスワードの入力を実施するという時点で、対象がかなり限定されています。この報道以来、「通信の秘密を侵害している」「憲法違反ではないのか」との指摘も多くいただきましたが、私どもでは法律の専門家の方々に相談し、問題がないことを確認済みです。憲法21条に記載されている「通信の秘密」と、それを受ける形で電子通信事業法という通信事業者に関する法律があります。これは「電気通信事業者の取扱中にかかる通信に関する秘密」について適用されるものです。エンドユーザーの機器に対して私どもが行っているパスワード入力は、電気通信事業者の取扱の外で行っているものであり、電気通信事業法における「通信の秘密」の侵害にはあたりません。

このインタビューの約2か月前に、2019年度の第2四半期までの実施状況を発表しました。調査対象となる約1億のIPアドレスにポートスキャンをかけた結果、ID・パスワードの入力が可能だったのは、約98,000件。そのうち、実際にログインでき通知対象になったものは、延べ505件でした。これまで、このような調査が行われてこなかったため、危険な状態のIoT機器が国内にどのくらいあるのかわからない状況でしたが、これが今の日本の実情です。ただ、今回の調査結果がこの数値だっただけで、私どもが観測してきたダークネットの統計では、多いときには感染台数が2万台以上に増えるようなケースもありました。調査するタイミングや新たな機器の普及等によって変動する可能性はありますので、2019年度の第2四半期に調査した結果がそうだったと理解いただければと思います。「NOTICE」の活動は、今の自分の体がどういう状態にあるかをチェックする健康診断と同じと考えるとわかりやすいかもしれません。診断されたそのときは健康だったので問題なかったが、その後、風邪をひいたり病気になったときに、体調が悪いことに国が気づき診断できる能力を持っている。さらにその情報を国民の皆さまとシェアできる取り組みだとイメージしていただければと思います。

出典:脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況(2019年度第2四半期)

調査結果はあくまでも、IDとパスワードが強固でない機器がこれくらいありますという指標です。「NOTICE」は、IDとパスワードの設定が脆弱な機器を見つけるための取り組みで、IoT機器の問題をすべて解決できるわけではありません。近年は脆弱性を突いた攻撃が増えていますので、IDとパスワードを変更しているからといってすべての攻撃に対して安全ということではありません。

IoT機器のセキュリティ対策については、総務省が公表している取り組むべき課題を整理した指標「IoTセキュリティ総合対策」があり、「NOTICE」はそのなかの一つです。乗っ取られてしまえば、IoT機器経由であっても企業・組織や個人に与えるリスクは、Windowsの場合とほとんど変わりありません。そこで、今、IoT機器の製造段階からセキュリティを意識し、販売段階、設置段階など、それぞれの段階でしっかりチェックを行って、日本をセキュアにしていきましょうという取り組みが始まっています。

情報システム部門の方にとって、Windowsがやっと平和になってきたところに、今度はIoT機器かと頭を抱えられるかもしれませんが、すでにIoT機器の管理は企業・組織の存続にとって重要なミッションです。

まず、トップマネジメント部門の方に、企業・組織が正常に稼働しているのは、情報システム部門の方々がしっかり守ってくれているからだということを知っていただきたいです。その事実を内部の人たちに浸透させることが、情報システム部門の方々のモチベーションにつながるはずです。また、セキュリティインシデントが発生したときに頭を下げることになるのはトップマネジメント層の方なので、マルウェア感染等による情報漏洩はご自身の問題だとわかっていただき、今、何も起こっていないならば情報システム部門の方々を褒めてあげていただきたいと思っています。情報システム部門は、サッカーに例えるとディフェンダーの役割です。点を取られないうちはあまり誰も気にしない。しかし、点を取られた瞬間にものすごく怒られる。今、ディフェンダーがいないことには企業・組織の経営は成り立ちません。サイバー攻撃に関連するリスクは、経営リスクのなかでもトップクラスに入っていることをトップマネジメント層の方々に理解いただき、情報システム部門の方々が頑張れる環境を作っていただけたらと思います。

(「SKYSEA Client View NEWS vol.71」 2020年3月掲載 / 2019年12月取材)