重要な情報が置かれているエンドポイントをいかに守るか。これは、企業・組織の情報システム部門の方にとって非常に重要な課題です。このコーナーでは、近年、さまざまなセキュリティ対策の中でも注目度が高いエンドポイントのセキュリティ対策について、SKYSEA Client Viewが連携しているEDR(Endpoint Detection and Response)メーカー様にお話を伺います。第3回の今号は、Carbon Black Cloudソリューションの提供を開始したヴイエムウェア株式会社様にご協力いただきました。

ヴイエムウェア株式会社

カーボン・ブラック セキュリティ事業部

プリンシパルテクニカルコンサルタント

山田 英輝 氏

カーボン・ブラックは、EDRを初めて市場に投入し、2002年から長年にわたり革新的な技術でEDR分野を開拓してきました。VMware社とは、この数年間、両社の検知した情報の共有に基づく共同ソリューションを提供する活動などにより、2019年8月、経営統合が合意に至り、2019年10月にVMwareのセキュリティ事業部として新たにスタートを切りました。

従来のセキュリティ対策のアプローチのように、セキュリティ製品を後から外付けするのではなく、あらかじめセキュリティの機能が組み込まれた環境を提供するというIntrinsic Securityのビジョンのもと、お客様の企業ITに対してさらなる価値を提供できるようになると考えております。

世界的になりすましメールによる攻撃が増加していますが、攻撃者はメールの文章を攻撃対象の国ごとにカスタマイズするようになり、数年前に比べるとそれぞれの言語への対応力が格段に上がっています。日本語の文章もレベルが非常に上がっていますので、ひと目で偽のメールだと気づくのは難しいかもしれません。

2019年の後半から、Emotetによる攻撃が話題になっていますが、これもなりすましメールに添付したファイルを開かせてマルウェアに感染させるという以前からの手法を使った攻撃です。Emotetは、もともと2014年にオンラインバンキングを狙うバンキングトロージャンとして登場しました。このところ観測されているのは、対象をオンラインバンキングに限定せず、標的の企業・組織の業種・業態に沿った内容のフィッシングが用いられたり、RAT(Remote Administration Tool / Remote Access Tool)やランサムウェアなど、さまざまなマルウェアに感染させるプラットフォームの役割を果たすようになっています。

Emotetは、なりすましメールに添付されたOfficeのドキュメントからマクロが起動するという、サイバー攻撃のベーシックな手法を使っているので、一般的に必要といわれているセキュリティ対策を行うことが肝心です。不審な添付ファイルを開かない、不審なWebサイトにアクセスしない、脆弱性対策のためのセキュリティ更新プログラムを適用するといったことをしっかりやっておけば、大半の攻撃は防ぐことができます。しかし、残念ながらいくら頑張っても防ぎきれない新たな攻撃が発生してしまうので、EDRのようなふるまい検知を搭載したツールが必要になってきます。

近年は、PowerShellやWMIなど、OSの標準コマンドやアプリケーションを悪用した攻撃が増えています。Windowsに標準で搭載されている機能なので、そのコマンド単体の動きを見ているだけでは、白か黒か判定しようがありません。それらが起動したプロセスや実際に何をしたのかを解析しなければ、サイバー攻撃には対応できなくなっています。

実際に何が行われたのかを解析するためには、大量のデータを収集する必要があります。アンチウイルス製品は、ファイル単体の動きを解析しているので、クライアントPCでの処理が可能でしたが、ふるまい検知はすべてのイベントを解析するため、クライアントPCのスペックで処理を行うことは難しくなります。

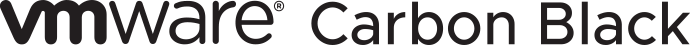

そこで、当社製品は端末上で動いている複数のアプリケーションそれぞれのふるまいをすべてクラウドに送って解析します。当社の「CB Defense」の場合、お客様のエンドポイントで発生したイベントを、1日当たり500TBも収集し、クラウド上で解析して脅威の検知に結びつけています。この解析は、一つのファイルが正しいか正しくないかというレベルではなく、端末で発生したイベントの関連を見ています。

マルウェアと判定する基準ですが、マルウェアの挙動には一連の流れがあります。「CB Defense」はそれぞれの動きにタグをつけ、タグ同士の関連を見ることで白か黒かを判定しています。例えば、Word起動後に裏でさまざまなファイルが立ち上がり、最後にPowerShellが動いた後、PowerShellがWebサイトからファイルをダウンロードする、という動きがあったとします。Wordを主に文章入力用途で使用している場合、裏でPowerShellやマクロが起動する挙動は、まず起こらないはずです。このような関連性を複数のプロセスの組み合わせから判断し、マルウェアの動きを可視化することで検知につなげています。「CB Defense」では、通常の挙動とは違う動作にあらかじめ制限をかけることもできますし、添付ファイルの実行にも制限がかけられます。

Emotetによる攻撃にも一連の流れがありますが、2019年検出されたのは、一つのファイルが侵入した後、そこからあるWebサイトにアクセスし、何かをダウンロードするというよくある攻撃パターンでした。Emotetは、どんどん進化しているマルウェアなので、一連の流れのどの部分でブロックできるかはケース・バイ・ケースですが、一連のイベントで発生するタグの関連性を見てマルウェアだと判断できたタイミングで検知します。もちろん、攻撃者がすべての人に同じファイルを送っていれば早いタイミングで検知できますが、実際に攻撃に使われるファイルはさまざまな種類がありますし、挙動にも若干の違いがあるため、ふるまいを見てマルウェアだと判断するタイミングは、その都度異なります。

大量のデータをタイムリーかつ高速に分析できる技術をストリーミング・アナリティクスと言いますが、もともとこの技術は、クレジットカードの不正利用を発見する目的で使われていたものです。クレジットカードで購入するのは、いつもゲームソフトや漫画本なのに、突然大量に海外でアウトドアグッズを購入していると、クレジットカード会社はこの取引はおかしいと判断してカード利用者に連絡を入れます。このような解析で使われていた技術を利用して、「このアプリケーションの通常の挙動では、普通こんな動きはしないだろう」という判断をします。実際には、先ほど述べましたように動作ごとにつけたタグを見て、通常はAのタグとBのタグに関係性がないという解析結果から、これはおかしいと判断しています。この技術により、新たなマルウェアの侵入に気づいたり、侵入の範囲を特定することが可能になります。

これからは多様な働き方が求められる時代ですし、2020年の東京オリンピックを機会にテレワークを取り入れる企業・組織が増えると予想されています。テレワークは、社内ネットワークから外れた場所で業務を行うことになるため、エンドポイントであるクライアントPCをいかに守るかということがこれまで以上に求められます。企業・組織の多くが、数年前まで社内ネットワークの中でPCを守るというネットワークセキュリティに重点を置いていたと思いますが、テレワーク中のPCに対しては、社内を重視した対策では守りきれません。テレワークでは、外の世界との境界線となるペリメーターにクライアントPCが置かれた状態です。すでに、エンドポイントセキュリティ対策の強化が課題となっている企業・組織が増加していますし、今後はさらに増えていくと思います。

「CB Defense」はテレワーク中もクライアントPCをマルウェア感染から守ることができますので、多様な働き方が求められるこれからの時代のセキュリティ対策として、導入をご検討いただければと思います。

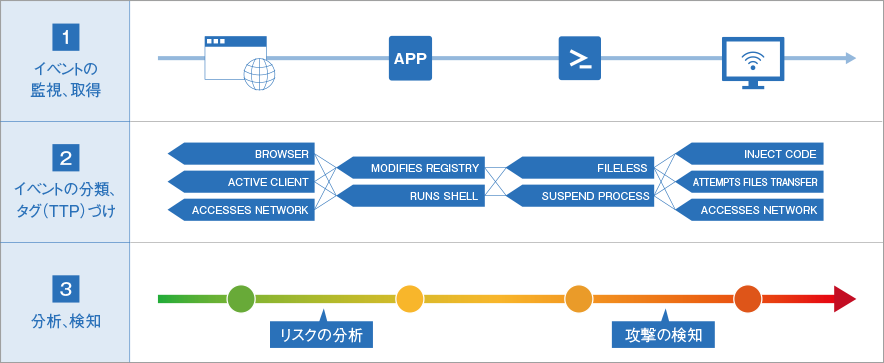

今、攻撃の進化とともに、セキュリティ対策がますます複雑になっています。続々登場する新たな脅威に対し、セキュリティ対策用の新製品も次々に登場しています。対策の強化に新たなツールの導入は有効ですが、その都度エージェントの追加作業が発生したり、場合によってはサーバーを専用で準備する必要があるため、管理負荷等が高まることも。私どもでは、そのような煩雑な状況を何とかできればという思いで製品を開発してきました。セキュリティの担保とユーザーの利便性は、常にトレードオフの関係ですが、お客様が利便性を落とさずセキュリティの強化を図っていけるようサポートできればと考えています。私どもの製品は、「CB Defense」をはじめ、セキュリティアナリストが脅威を能動的に探すことができる「CB ThreatHunter」などいくつかのラインアップがありますが、それらを一つの管理画面で操作できるようになっています。一つの管理画面で複数の機能が操作できることで、操作性の統一だけでなくいくつものツールを立ち上げる必要もなくなります。

さらに、私どもの製品をお使いのお客様は、今後、当社が提供する新たなサービスを購入される場合、ライセンスを購入するのみでエージェントの配布が必要ありません。手続きだけで簡単に新しいサービスを使い始めることができます。

また、今後は経営統合によりVMware製品との統合が進んでいきます。仮想環境を構築されている多くの企業・組織でVMwareが導入されていますので、VMwareの基盤があればセキュリティ対策も同時にできるという形を作っていきます。

すでに企業・組織の規模を問わず、EDRはセキュリティ対策強化に欠かせないツールとなっています。特に、中小企業のお客様は、EDRを導入しても運用していけるのかといった不安を感じられることもあるかと思います。私どもでは、導入後の数か月間、当社のアドバイザーが導入時のチューニングや運用のアドバイスを行う「プロフェッショナルサービス」をご提供しています。製品ご購入時にご契約いただくサービスとなっていますので、ご検討時にお問い合わせください。

また、ITを安全に運用していくためにはログを分析することが重要ですが、お客様自身が分析を行うことは難易度が高いと思いますし、予防や検知、対応などのマネージドセキュリティサービスを提供するMSSP(Managed Security Service Provider)と契約することは費用面などから難しい企業・組織は多いと思います。私どもでは、当社のアナリストが「CB Defense」で検知した情報を解析して本当に危ない情報をお知らせするサービス(ThreatSight)も提供していますので、ご検討いただければと思います。

ヴイエムウェア株式会社 https://www.carbonblack.com/ja/

VMware Carbon Blackは、サイバー攻撃から世界を守るクラウドネイティブのエンドポイント保護のリーダーです。エンドポイント保護とIT運用をエンドポイント・プロテクション・プラットフォーム(EPP)に統合したVMware Carbon Black Cloudは、高度な脅威を阻止し、実行可能な洞察を提供し、あらゆる規模の企業の運用を簡素化します。一日に数十億もの世界中のセキュリティイベントを分析することで、攻撃者の行動に関する重要な洞察を有しており、これにより新たに出現する攻撃を検知・対応・阻止することが可能です。

(「SKYSEA Client View NEWS vol.71」 2020年3月掲載 / 2020年1月取材)