重要な情報が置かれているエンドポイントをいかに守るか。これは、企業・組織の情報システム部門の方にとって非常に重要な課題です。このコーナーでは、近年、さまざまなセキュリティ対策の中でも注目度が高いエンドポイントのセキュリティ対策について、SKYSEA Client Viewが連携しているエンドポイントセキュリティメーカー様にお話を伺います。第4回の今号は、AppGuardのメーカーである株式会社Blue Planet-works様にご協力いただきました。

株式会社Blue Planet-works

執行役員 Chief Sales Officer

営業本部 本部長

丸山 訓男 氏

「AppGuard」は、もともとアメリカのBlue Ridge Networks社が開発した製品で、既存のエンドポイントセキュリティ製品とは、まったく異なる考え方のセキュリティ対策製品です。彼らはアメリカの政府機関を顧客に持ち、非常に高い要求レベルに応えるだけの技術力を持っていたのですが、いわゆる技術屋だったため、政府機関以外に製品をアピールする営業力を持っていませんでした。製品には自信を持っていましたので、その技術を世界に広めるために出した結論が、「AppGuard」のセキュリティ技術の売却です。Blue Ridge Networks社が、アメリカや親密国で売却先を探すなかで、偶然にも弊社創業者との出会いがありました。創業者は、それまでセキュリティとはまったく無縁だったのですが、「AppGuard」の技術の素晴らしさに感銘を受け、買収のための資金集めに奔走することに。当初、どの企業からも門前払いされる日々が続きましたが、数か月が経過した頃、国内の著名企業のIT技術者が「AppGuard」のセキュリティ技術に理解を示してくださったことをきっかけに、最終的に複数の大企業から55億円の出資を得ることができました。こうして、2017年に日本での販売をスタートしました。当時、多くの報道機関に取り上げていただきましたので、ご存じの方もいらっしゃると思います。現在、多くのお客様に採用いただき、1件も導入先のない都道府県はごくわずかになりました。

まず、「AppGuard」はEDR(Endpoint Detection and Response)ではありません。どこかで聞いたようなフレーズですが、「AppGuardかそれ以外か」というくらいマルウェアからの守り方が違います。EDR製品でアピールされるポイントには、ふるまい検知やAIというキーワードが散見されますが、いずれも「こういう動きはほぼ怪しいから、検知するふるまいとして登録し、同じパターンの動作が行われたら止める」という過去のデータを共有情報として使用する仕組みです。クラウド上でリアルタイムに分析しているので、世界のどこかで今見つかったマルウェアもすぐに検知できることになっていますが、分析する基になる情報は過去の経験値なので、本当に前例のない初めての攻撃からは守ることができません。また、分析のためのタイムラグが発生するので、厳密にはリアルタイムの検知とは言えないのではないかと思います。

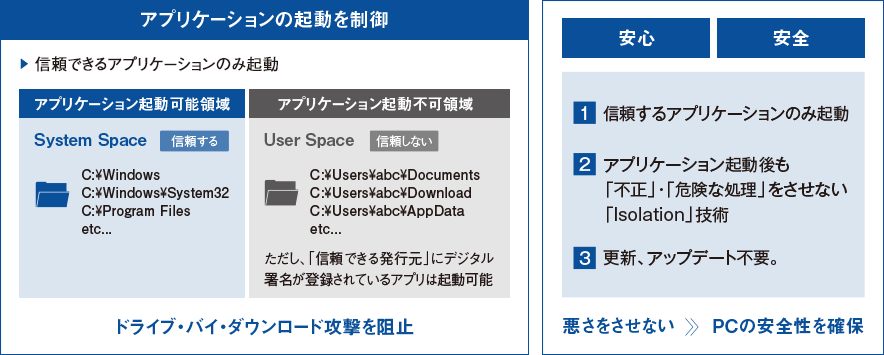

それに対し「AppGuard」は、「マルウェアはどのようにOSを攻撃するのか」という視点で開発した製品で、「Windowsにとって危険なモノを排除する」アプローチで防御します。私どもではUser Spaceと言っていますが、C:¥Users¥abc¥DocumentsやC:¥Users¥abc¥Downloadなど、Windowsにとって危険なモノが動作する可能性のある場所を信頼しない領域として設定し、デフォルトではここからのアプリケーションの起動を不可にして、Windowsに危険を及ぼす可能性のある動きを排除しています。User Spaceから起動させたいアプリケーションがある場合は、アプリケーションのデジタル署名がデフォルトで信頼できる発行元として登録されていれば可能です。

ログの概念もほかのセキュリティツールとは異なっています。通常、セキュリティツールからアラートが発生すると、前後に何が起きたのかを調査し、セキュリティインシデントが発生していないか確認する作業が必要になります。被害を把握する上で、どのタイプのマルウェアから攻撃を受けたのかを知っておくことが手掛かりになることもありますが、「AppGuard」が出力するのはOSにとって危険なモノを「止めた」という情報のみです。感染後に拡散を行うEmotetや、ファイルを暗号化してしまうランサムウェアなど、どのようなマルウェアに攻撃を受けたのか「AppGuard」のログからはわかりません。OSにとって危険な動きをすれば止める、ただそれだけのシンプルな防御です。細かい情報を出力しないのは、すでに「AppGuard」がマルウェアを止めてしまっているので、その後にはもう何も起きないからです。マルウェアを検知後、どこまで侵入されてしまったのかを慌てて確認する必要がなく、後日ゆっくりファイアウォールやUTMのログを解析すればいいので、情報システム部門の方にとっては運用面でのメリットも出てきます。多くのセキュリティツールでは、攻撃の経緯を確認するためにログをチェックすることになりますが、「AppGuard」のログは、業務に必要なアプリケーションを止めてしまっていないかの確認に活用していただけます。

株式会社Blue Planet-works

Principal System Engineer

古谷 隆一 氏

当社の開発者は、マイクロソフトのインナーサークルに参画し、Windowsの動き方やファイルの置き方、各種プロセスの起動の仕方などを熟知しています。そのため、Windowsの問題点もわかっており、そこに対してどういう防御をすればWindowsを守れるのかを把握しています。それらの情報から、本来の正常な挙動とそれ以外という判断が可能になっています。例えば、Windowsの設定変更が必要なとき、人間がツールを使ってコマンドラインから変更する方法は、本来の手順なので問題ありません。しかし、Wordのマクロからツールを起動したり、そこからさらにスクリプトファイルを使って設定変更するような操作を通常はしないので、この場合は危険とみなします。

ブラウザやメール、WordやExcelなど、よく使われているアプリケーションはマルウェアの感染経路になりやすく、ファイルレス攻撃にも使用されることが多いため、「AppGuard」はこれらをハイリスクアプリケーションと認識します。アプリケーション本来の動作以外は許可せず、通常の目的以外の動作を確認すれば、Windowsに何か悪さをしようとしていると判断して動きを止めます。自社専用に作られた業務系アプリケーションの場合、デフォルト設定では怪しいアプリケーションと認識してしまう可能性があるため、導入時に情報を収集して、チューニングを行ってから本稼働に移行します。

攻撃の最初のきっかけになるかもしれない、通常業務では使用しないと考えられるWebサイトへのアクセスなどは、ユーザーによる操作なのか、外部から悪意を持って操作されたのかを設定したポリシーから判断します。実際に運用を始めてみると、本来出力すべきではない場所にデータを出力していたり、情報システム部門の方にとって想定外の使われ方がされていることもありますので、実態に合わせてポリシーを再設定し、各PCに設定情報を配布します。

多くのEDRは共有情報を基に防御しているので、新たな攻撃パターンが見つかるとデータベースが更新されます。すでによく知られた攻撃でも、パターンがA→B→CからC→B→Aに入れ替わっただけで別の攻撃と認識するため、データベースを更新しなければ守ることができません。それに対し「AppGuard」は、OSを守ることに特化しているので、Windowsの根幹に関わる部分に大幅な仕様変更がないかぎり、防御の仕組みを変更する必要がありません。これまでWindowsが長年にわたり進化してきたなかでも、本当にコアな部分は変わっていないので、OSに侵入するマルウェアの手法も基本的にはずっと同じです。2001年にリリースされたWindows XPからWindows 10まで、リリースには14年の開きがありますが、Windowsにとって危険な動きも変わっていないため、マルウェアの防御に必要な仕組みは変わっていません。そのため、Emotetのように攻撃の手法を変化させ進化を続けるマルウェアが、これまでとは違うアプリケーションを攻撃に使用してきたとしても、OSに対して行う操作はこれまでと同じです。「AppGuard」はOSを侵害する攻撃から守る仕組みなので、Windowsのバージョンもマルウェアの種類も、ゼロデイ攻撃も関係なく防御します。

防御力はどちらも同じです。管理コンソールから集中管理が行える「AppGuard Enterprise」は、情報システム部門の方が一元管理を行われているような中規模以上の企業・組織向けの製品です。「AppGuard Solo」は集中管理を行われていない小規模の企業・組織向けですが、PC単位で管理が可能なスタンドアロンの製品です。

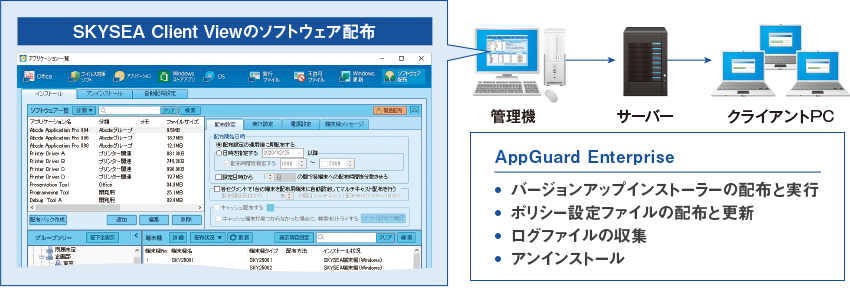

「AppGuard Solo」はPCを使用しているユーザー自身でチューニングできるため、設定次第ではセキュリティホールを作ってしまう可能性があります。そのため、ある販売会社様では、ユーザーによる設定変更を禁止、お客様へ販売するソリューションすべての挙動を検証後、「AppGuard Solo」のチューニングまで行ってから納品されています。「AppGuard Solo」は、このような使用条件が限定できる環境に適している製品です。ただし、集中管理ができないため、情報システム部門の方がポリシー設定を一斉に配布することができません。そこで、配布したい場合には「SKYSEA Client View」の連携機能を活用いただくことで、統一ルールの一斉適用が可能になります。

一方、中規模以上の企業・組織では、営業には厳しいポリシーを適用したいが、開発に同じ内容を適用すれば業務に支障が出るため、業務内容に合わせた設定を適用したいというケースが考えられると思います。全社一律のポリシー適用が難しい場合には、情報システム部門からグループごとに異なる設定を配信したり、より多様な管理が求められますので、管理コンソールからのポリシー配布やログの回収などに対応しているのが「AppGuard Enterprise」です。制限項目に該当してしまい、開発部門が新たに導入したアプリケーションが動かない事態は実際に発生することがありますが、「AppGuard Enterprise」での集中管理により、どの部署で何をしたから動かなくなったのか、事実がひと目で把握できます。

連携機能を使わなくても「AppGuard Enterprise」だけでポリシー設定の配布が可能なので、連携の必要性を感じられない方もいらっしゃると思います。この2つのツールの連携は、インターネットが使えないオフライン環境で活用いただくことを念頭に置いています。

「AppGuard Enterprise」を導入されているお客様の多くが、クラウドサービス上で運用されているので、インターネットが使えないオフライン環境では、管理コンソールからの制御が行えないという問題がありました。そこで、このようなケースではSKYSEA Client Viewの連携機能を活用することで、専用のサーバーをオンプレミスで構築することなく、ポリシー設定の更新やログの回収が可能になります。自治体では行政専用にインターネットから切り離された閉域ネットワーク(LGWAN)環境があるため、セキュリティの強化にこの連携機能がお役に立てると考えています。

現在、テレワーク導入に伴うセキュリティ強化も課題の一つだと思います。当社では、6月末までテレワークキャンペーンを実施していますので、お問い合わせください。

情報システム部門の方々の業務はますます多忙を極めているため、いかに業務を効率化できるかが課題になっています。さらに、利益を生まないセキュリティ対策に、ROI(費用対効果)を求められる経営者は多く、その対応に苦慮しているご担当者様もいらっしゃるかと思います。セキュリティ対策には多層防御が有効といわれますが、少ない人数でそれぞれのツールを管理していくことは高負荷状態を招いてしまいますし、攻撃を受けた際にどこまで侵入されたかを24時間張りついて調査する必要が生じれば、コストもかかります。私どもでは、この考え方を本質的に変えてみることを提案しています。監視や早急な調査が必要ないセキュリティ対策へ、運用の切り替えをご検討されてみてはいかがでしょうか。

株式会社Blue Planet-works https://www.blueplanet-works.com/

2017年4月設立。日本国内大手企業からの出資を受け、アメリカの政府機関で長年の実績を持つ米Blue Ridge Networks社のサイバーセキュリティ技術を買収。その技術を搭載する「AppGuard」と応用製品の開発を行い、2017年後半より日米の法人向けに販売を開始。すでに20万以上のライセンスを展開している。AppGuardは、既存の脅威情報に依存することなく、未知・既知問わずOSに対する不正な攻撃から完全防御し、軽量かつアップデート不要という革新的な製品で、過去20年破られたことがない実績を持つ。

(「SKYSEA Client View NEWS vol.72」 2020年6月掲載 / 2020年3月取材)