神戸大学大学院 教授

工学博士

森井 昌克 氏

大阪生まれ。1989年大阪大学大学院工学研究科博士後期課程通信工学専攻修了、工学博士。同年、京都工芸繊維大学工芸学部助手。愛媛大学工学部講師、同助教授、1995年徳島大学工学部教授を経て、現在、神戸大学大学院工学研究科教授。情報セキュリティ大学院大学客員教授。専門は情報通信工学、特にサイバーセキュリティ、インターネット、暗号理論、情報理論等を研究している。また企業等とIT関連、セキュリティ関連製品の開発を担当している。加えて、インターネットの文化的社会的側面、それを基盤としたサイバー(IT)社会、およびビジネス、ベンチャー企業についてテレビ出演、講演会、新聞・雑誌記事等を通して啓蒙、教育活動を行っている。

2020年9月、ドコモ口座不正送金問題が露呈しました。この問題は、ネット決済とは無関係な銀行口座が、ネット決済を偽装した第三者の決済用のアカウントと無断で紐づけされて、第三者が現金を引き出し、そのアカウントから物品の購入が行われてしまうという問題です。決して携帯電話会社であるNTTドコモだけの問題ではありません。現在、携帯電話のサービス会社は、ネット決済に深く関係しており、ネット(スマホ)決済という名のもとに「簡単決済」が行われています。この不正送金問題が発覚して以降、改めて各銀行側が調査したところ、ドコモ口座での銀行口座との紐づけ以外にもネット決済への不正送金問題が明らかになっています。何が問題だったのでしょうか。一言で言えば、「認証」です。つまり銀行口座に対して紐づけしようとする第三者が、真にその銀行口座の所有者なのかを厳密に調べなかったということです。紐づけするための銀行への問い合わせとして、口座番号とその名義、そして4桁の暗証番号だけで認証しようとした結果です。銀行がなぜ、そのような安易な認証を許したのでしょうか。

現在では地方銀行であってもネット銀行化し、ネットで口座管理、つまり入出金が可能となっています。各銀行がそろってネット銀行化した際、不正送金が大きく社会問題化しました。当初は口座番号とパスワードだけで入出金が可能だったのです。その後、対策として、ワンタイムパスワードや乱数表を用いる認証方式に変更となり、厳格な認証方式が取られるようになりました。銀行としては、口座管理における認証の重要性を十分に認識しているはずなのです。もう一方の主体となる携帯電話会社、あるいはネット決済のサービス会社ですが、ネットと直接対峙していることもあり、当然ながら認証の重要性を認識しているはずです。双方ともに認識しているはずが、なぜ結果的に脆弱な認証方式にとって変わられたのでしょうか。それは互いの思惑と互いに他への依存が及ぼした結果なのです。

本稿では、ドコモ口座をはじめ、近年のネット(スマホ)決済での教訓も題材としつつ、急速なテレワークの波に代表されるコロナ禍、そしてコロナ後のニューノーマルな時代でのセキュリティ対策について解説します。

銀行も決済サービス会社も認証の強化をはじめとする不正アクセス、不正利用対策の重要性は十分認識しているはずです。なぜ簡便な認証システム、脆弱な運用システムを許したのでしょうか。それは銀行、決済サービス会社、そして関係する複数の機関における認証に対する意識格差です。

ドコモ口座には、銀行と携帯電話会社であるNTTドコモ、そして口座振替を仲介する決済サービス会社が関係しています。今回の認証の大きな問題点は、メールアドレスがあれば、銀行口座とその名義人氏名、そしてその口座をATMで使うための4桁の暗証番号を利用してドコモ口座を作れたことです。そのため、他人の銀行口座で作ることができ、それが不正送金につながったのです。もしネットワークを熟知したNTTドコモが一切を取り仕切ったとすれば、このような脆弱な認証方式を取らなかったでしょう。銀行側も、まさか口座番号と名義人氏名、それに4桁の暗証番号だけでネットワークを介した取引を行うとは思ってもいなかったでしょう。現在ではほとんどの銀行がネットバンク機能を有し、なりすまし等の不正送金問題で痛い経験を積んでおり、二段階認証等を進めているからです。おそらく互いを過信したことが原因かと考えられます。

携帯電話の契約は身分証明書の提示、あるいはクレジットカードの口座確認など比較的厳格な認証が行われています。その上での決済サービスであれば安全性はある程度確保できたのです。しかし今回、ドコモ口座を主催する決済サービス会社であるNTTドコモは、その身元確認でもある認証をまったく行わず、口座振替を行う銀行側に完全依存してしまいました。また、顧客を確保するために、自社の携帯電話契約者以外でも決済サービスを受けられるように拡張しましたが、そこには顧客獲得のためには手間となる認証手続きをできるだけ避けたいという思惑があったことでしょう。暗黙のうちに、銀行側には強固な認証を求めなかったのかもしれません。さらに直接銀行が相手であるならば、双方の会話(意見交換)から認証の脆弱性が問題となったのかもしれませんが、双方が直接見える相手は口座の維持・管理を行う決済サービス会社だったのです。

以前は、銀行は銀行のネット決済システム、携帯電話は携帯電話、少なくとも携帯電話会社と銀行、あるいはクレジットカード会社との決済システムと、それぞれ独立していました。現在のネット決済では、各種業界が決済事業に乗り出し、それぞれが多くのシステムと連携し、最終的には銀行あるいはクレジットカード会社と結びついています。それぞれの結合点で強固な認証方式、そしてセキュリティを維持する必要があり、その一つでも脆弱であれば、すべてがそこから崩れ去るのです。

ゼロトラストセキュリティという言葉があります。企業や組織において、何も信用することなく、全体のセキュリティを確保しようという考え方です。もちろんこれは極端で、すべてを信用しないということではなく、信頼できるもの(仕組みやシステム、あるいは装置)を最小化し、その最小化されたものは絶対的にセキュリティを確保し、それ以外のものは信用しない、あるいは事故や不正が起こることを十分に想定し、対策を講じておくという考え方です。前述のドコモ口座の場合でもドコモ口座自体のセキュリティが十分に確保できれば事態は変わっていたでしょうし、少なくとも銀行側の不測の事態を想定したシステムであれば問題は起こらなかったでしょう。

ゼロトラストセキュリティの要は、言葉どおりの「信用しない」ことではなく、すべてにおいて、不測の事態に備える、いわゆる危機管理のシステムのことなのです。この危機管理こそ、これからのニューノーマルの時代、そしてAfterコロナである、withコロナ時代での必須の考え方、そしてセキュリティ意識の肝なのです。ちなみに「withコロナ」という言葉の真の意味は、誰もが予想しなかったコロナ禍の社会と同様、想定できない不測の事態に備えるという意味です。

ニューノーマルの先鋒がテレワークでしょう。企業が許可したオフィス以外の場所で働けるテレワークという言葉が生まれる以前は、働く場所を自主的に選べるノマドワークあるいはノマドと称され、DX(デジタルトランスフォーメーション)の改革の中では端役にも取り上げられませんでした。それが今、ニューノーマルの主役に躍り出たのです。

テレワークとは簡単に言えば、社内で行っていた仕事を社外で行うことです。パソコンを利用して社内で行っていた各種事業設計、管理、運用をはじめ、さまざまな情報処理を、ネットワーク、特にインターネットを介して、社外から行うことです。従っていかに安全にインターネットを利用するかが一つの重要な課題になります。インターネット自体には安全性はありません。正確に言えば盗聴される可能性があり、相手、つまりリモートでつながっているのが企業側という保証もありません。インターネット自体は、良い意味で「いいかげん」な技術であり、つながることを第一の目的とした技術です。このインターネットの安全性を保証する技術がVPN(Virtual Private Network)です。

VPNは直訳すれば、仮想化専用線です。専用線とは、会社と自宅、もしくは利用するパソコン等の通信機器と物理的に専用の通信路を引くことです。誰もが共有しているインターネット上で専用線と同じように安全性を保証するものです。専用ですから他者は誰も利用することができず、のぞき見ること(盗聴)もできません。もちろん専用線のサービス会社が提供する保守範囲内に脆弱性があれば、その限りではありませんが、その場合、少なくともそのサービス会社が被害を保証してくれます。

VPNについての詳しい技術的な説明は省きますが、暗号化と認証技術を用いて専用線のように利用、つまり仮想化するのです。もし盗聴されたとしても、暗号化によってその内容が理解できず、事実上盗聴に対して安全性が担保されます。認証技術とは通信している相手が、想定している相手であるか否かを判別し、保証する技術です。この2つを組み合わせて専用線と同じ効果を生み出すのです。

このVPNで注意することがあります。あくまでも仮想の専用線であって、専用線と同じではありません。最近のパソコンや通信環境ではほとんどありませんが、接続に時間がかかり、また通信速度が低下することもあり得ます。そして最大の相違点は仮想化での実現ゆえ、設定や運用の不備が思わぬ情報漏洩や盗聴を許してしまう可能性があるということです。実際、コロナ禍での2020年8月、急きょVPNを稼働させた結果、脆弱性を残したままのVPN製品を国内外の組織が多数使用し、国内だけでも数十社が不正アクセスの被害を受けました。このVPN製品に関しては、2019年4月にパッチ(セキュリティ更新プログラム)が発行されており、同時に脆弱性の存在が明らかになっていました。当時はそのVPN製品を購入しただけで、積極的な利用を控えていて、その脆弱性に対する処置を怠っていたのでしょう。急ぎ、そのVPN製品を利用したことで、正当な運用ができなかったのです。

VPNが実現できたとしてもテレワークが安全に行われるわけではありません。自宅での利用に限定したとしてもいくつもの注意点があります。まず当然ですが、自宅の環境を安全にしなければなりません。つまりパソコンのOSを含む、ソフトウェアの脆弱性を皆無にするためにも更新を頻繁に行い、アンチウイルスソフトを含むセキュリティソフトの導入は欠かすことはできません。そして自宅ゆえの最大の注意点は家人のアクセスへの注意です。自宅のパソコンゆえに家人が勝手に利用する場合があり、意識することなく不正なソフトウェアを導入したり、不正なWebサイトにアクセスしたことから設定が変更されたりする場合があります。

また、できるだけ避けたいのが、自宅外でのリモートアクセスです。この場合、一般にはキャリア(携帯電話会社)が提供するインターネット接続や無線LAN接続が用いられます。公衆無線LANは利用すべきではないでしょう。その接続において注意することは無線LANが正しい無線LANサイトに接続しているか否かの確認です。しかし屋外でのリモートアクセスにおいて一番注意することはショルダーハッキングです。つまりディスプレイののぞき見です。それをある程度防ぐためにも、のぞき見を防止するためのフィルターをつけるべきです。ただし、このフィルターは横から見えないだけであって、後ろからはのぞき見可能になります。文字どおりのショルダーハッキングには無効です。さらにパソコンやタブレット端末から目を離すことは言語道断です。USB接続をはじめ、一瞬にして不当なコマンドを実行させられないとも限りません。

会社や事業所は、堅固に守られた要塞です。しかも同僚や上司の目が光っており、おのずからセキュリティを意識せざるを得ません。要塞から一歩出た先は自由な空間であり、その自由な空間は不正アクセスを行おうとする輩の目が光っているのです。通常、自宅は砦にはならずくつろぐことが優先される場所であるためセキュリティ意識が低下することとなるのです。

セキュリティ意識の低下による最大の脅威はマルウェアの感染です。在宅勤務で利用するパソコンへのマルウェア対策ソフトの導入は当然のはずですが、その当然であることが逆に脆弱性につながる場合があるのです。在宅で利用するパソコンが、その利用を本人に限り、かつ社用でしか利用せず、絶対に家族を含む他人が利用しない環境を整えていれば問題はありませんが、必ずしも容易ではありません。自宅であれば家族や、場合によっては家族の友人までも触れることができるかもしれません。社内ネットワークへのアクセスは、二要素認証等、厳格に守られているはずですが、パソコン自体へのアクセスは、せいぜいパスワード認証のみでしょう。4桁のPIN入力でアクセスできる設定にしている場合もあります。これはそのパソコンが自分の目が届く範囲にあることを前提としたセキュリティなのです。家族が悪気なくパソコンにアクセスし、ゲームやネット閲覧に興じる可能性は皆無ではありません。マルウェア対策ソフトを無効にしたり、対策ソフトの警告を無視して、マルウェアに感染したりすることもあり得ます。最大の脆弱性が自分の家族である可能性もあり得るのです。

パスワードの管理も問題となってきます。「パスワードを紙のメモ帳や手帳に書いてはいけない!」と言われていました。多数の人が出入りするオフィス等での利用を考えれば正しいでしょう。パスワードをメモ帳や手帳に書いてはいけない理由は、それを第三者、特に不正を働こうとする輩に見られる可能性があるからです。自宅での利用で、メモ帳や手帳に書いていても悪意のある第三者に見られる可能性はほとんどないということで、多数のパスワードを管理運用しなければならない場合はその限りではないと言われています。もちろん、誰が入ってくるかわかりませんから目立つところに書いておくのは厳禁ですが、メモ帳に書いて机の中にしまっておくことで十分なのです。手帳に書いても構いません。ただし、手帳は持ち運んで落とすこともありますから、自分だけがわかる場所に目立たないように書き込んでおく必要があります。この場合も身近な家族に対しての意識と対策は重要です。

パスワードを手帳に書いてもよいが、屋外ではその手帳を広げてはいけないと言われています。その手帳に書かれたパスワードがのぞき見されているかもしれないからです。パスワードだけの問題ではなく、駅や空港、公園や集会所等の公の場所、あるいはコーヒーショップやコンビニ、さらにはショッピングストア等でのパソコンやスマホの利用も同様です。自分が見ているパソコンの画面を十分考慮して、のぞかれているという意識を持つ必要があります。

人の目によるのぞき見だけではなく、監視カメラで撮影されているということも考えるべきでしょう。確かに公共の場所等での監視カメラの映像は個人情報やプライバシーの尊重から厳重な取扱規定のもとに管理されているはずです。しかし映像として記録されていることは確かであり、それが未来永劫残っていることも想定しなければなりません。絶対に悪用されないとは言い切れず、「万が一」は起こり得るのです。

同じことは自宅でも言えます。盗聴、盗撮の可能性は低いとしても、のぞき見という「万が一」は起こり得ます。家族の目です。家族にとっては、パソコンに映し出された画面が重要であるか否かは判別できません。何気なく見えた画面の図や文章の一節が、社外のしかるべき人に漏れた場合、非常に大きな問題になることもあり得るのです。両親の何気ない会話の一節をツイッターに投稿しただけで、会社が大損害を被ったという事例は過去にもありました。

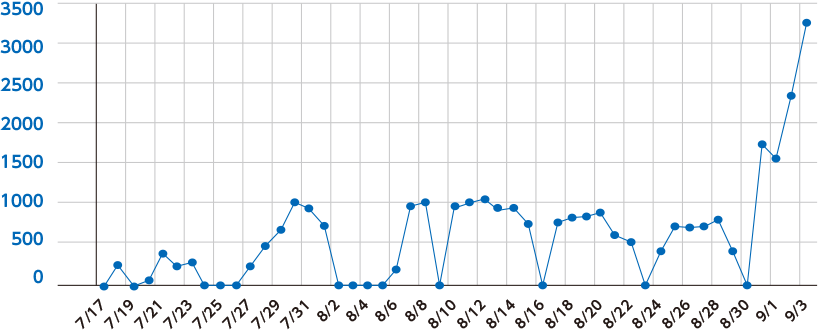

今、Emotetと呼ばれるマルウェアが再流行しています表1。Emotet自体は2014年から存在し、特に昨年、その感染力を高めて、大きく流行しました。Emotetの最大の特徴は、感染したパソコンからメールアドレスやWebアクセスに関する情報、さらに個人情報やメール自体を盗み出し、それらの情報をもとに感染を広げようとすることです。

出典:一般社団法人 JPCERT コーディネーションセンター 「マルウェア Emotet の感染拡大および新たな攻撃手法について」(2020/09/04)

出典:一般社団法人 JPCERT コーディネーションセンター 「マルウェア Emotet の感染拡大および新たな攻撃手法について」(2020/09/04)その再流行の原因として、コロナ禍による社会不安につけ込んだ感染拡大の手口、具体的にはコロナ禍対策を装い、会社等からのテレワーク等の緊急通知を偽ったメールによる、いわゆる標的型メールに陥ることと考えられますが、それ以上に、テレワークからのセキュリティ意識の低下が考えられます。要塞から砦、さらにはそれ以下の環境はセキュリティ意識の低下だけでなく、さまざまな障害となって現れます。テレワークでは、要塞である社内に存在する紙を確認できない、ほかの社員とのタイムリーな打ち合わせや問いかけが困難等の状況が発生します。それらの直接的な課題を積み残したまま続けることで、社員のモチベーションの低下や評価への不安等も生じるようです。日頃からテレワークに親しみ、その長所短所だけでなく、注意点に精通していれば問題なく利用できるでしょう。しかし無理な導入は大きなセキュリティ上の問題を引き起こすこともあり得ます。

ゼロトラストセキュリティの要は、すべてに対する不測の事態に備えることと説きました。その不測の事態の最大要因がテレワーク下の人そのものなのです。平時においても、サイバーセキュリティにおける最大の潜在的脅威は人であり、さらに具体的にはその人のセキュリティ意識なのです。そのセキュリティ意識を支え、可能であれば補うことこそ、コロナ禍での、そしてwithコロナでのセキュリティ対策なのです。

(「SKYSEA Client View NEWS vol.75」 2020年11月掲載 / 2020年10月執筆)