ニューノーマル時代の働き方としてテレワークの常態化が進められるなか、さまざまな課題も浮き彫りになっています。

なかでもセキュリティ対策に関わる内容は、ビジネスを継続していくためにも早急な解決が求められます。

そこで、セキュリティソリューションサービスを提供されている株式会社ラックのご担当者に、解決のヒントや対策として注目されているゼロトラストについてお話を伺いました。

株式会社ラックは、1986年にシステム開発事業で創業。多くの実績を誇る「金融系の基盤システム開発」をはじめ、社会の基盤システムの開発を行っています。1995年にはいち早く情報セキュリティ事業を開始し、現在ではサイバーセキュリティ分野のリーディングカンパニーとして、企業・官公庁・団体等のお客様に業界屈指のセキュリティ技術を駆使した、先端のITトータルソリューションサービスを提供しています。

仲上 竜太 氏 セキュリティプロフェッショナルサービス統括部

デジタルペンテストサービス部 部長

本来、テレワークの導入は、オフィスへの出社を基本としながら、働く場所を自由に選べる多様な働き方を目指すことが目的です。しかし、緊急事態宣言下では出社を制限する目的で導入されました。そのため、テレワーク時の社内ネットワークへのログインは、これまでのように出社を前提としたものから、自宅など社外からの接続が基本になったことで、多くの企業のセキュリティ対策に大きな影響を及ぼすことになりました。

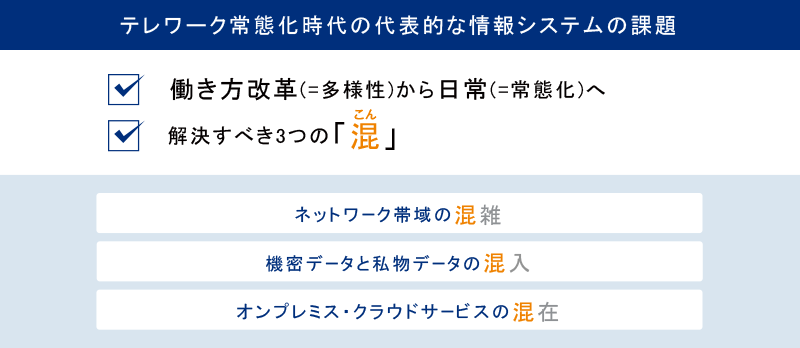

これまでのように全員が出社して業務する場合、執務環境とネットワークの双方が物理的に同じ場所にあるため、サイバー攻撃から守る場所も同じです。そのため、多くの企業が境界線防御に注力してきたわけですが、テレワークでは従業員が外の世界から社内ネットワークに入ってくるため、境界線防御に代わる新たな対策が必要になりました。日本でのテレワークの普及は緊急事態宣言に伴ったものでしたが、本来、緊急事態に限定して行われるものではありません。今後はテレワークと出社をハイブリッドで取り入れることを常態化させることを働き方のスタンダードにしていかなければならないため、テレワークに対応した対策も継続していくことになります。

テレワークを常態化させるためには、「ネットワーク帯域の混雑」「機密データと私物データの混入」「オンプレミス・クラウドサービスの混在」という解決すべき3つの「混」が存在します。「ネットワーク帯域の混雑」は、2020年4月に突如全社一斉のテレワークを実施することになった企業の多くが経験されたと思います。通信のレスポンスが遅い、接続が切れるなどの問題は、VPNサーバーの増強やプロキシの設定回避等により、すでに多くの企業が解決されています。

これはかなり難しい問題です。PCを会社から支給していても、自宅のネットワーク環境は従業員の私物であり、機密データと私物データがそれぞれ混入するリスクが存在します。ポケットWi-Fiなどでネットワークを提供すれば多少は企業側からコントロールできますが、多くの場合、テレワーク時の社内ネットワークへの接続は、従業員の自宅のWi-Fiを使用しています。本来、自宅のルーターであっても、社内ネットワークへ接続するために使うのであれば、SSIDの変更やファームウェアの更新は必須ですが、実際に対応しているかを確認するのは困難です。そのため、自宅のWi-Fiであっても公衆Wi-Fiにつないでいるのと同じと考えて対応すべきです。最低限、PC内のファイアウォールが機能するようパブリックな設定で使用するなど、PCそのもののセキュリティレベルを上げる必要があります。

さらに、リモートデスクトップやVDI(Virtual Desktop Infrastructure)のようなデスクトップの仮想化ソリューションを活用して、手元にある端末にデータを残さない運用の検討も必要になってくると思います。

多くの企業が複数のクラウドサービスを利用し、アプリケーション領域のSaaS(Software as a Service)や、インフラ領域のIaaS(Infrastructure as a Service)で情報システムを運用されるようになりましたが、気をつけたいのがデータの管理です。これまでのオンプレミスに加え、クラウド上にデータが置かれるようになれば、情報システム部門の方々にとっては守るべき場所が増えます。データの置き場所は最初に周知しておかなければ、複数のパブリッククラウド上に散り散りに保存され、それがいつの間にかさまざまなプラットフォームでやりとりされる事態になりかねません。

また、クラウドサービスを提供しているのは、あくまでも一般の企業だということを忘れないでください。クラウドベンダーは、さまざまなセキュリティ対策を施しデータの安全性を確保していますが、自分たちのデータを「よその企業」に預けているという意識を持ち、データの保存場所だけでなくアクセス権の設定など、オンプレミス環境と同じように自分たちで対策することが重要です。

このところ、クラウドサービスの設定不備による情報の流出がたびたび報道されています。2020年に報道された、一般にCRM(Customer Relationship Management)と呼ばれる顧客管理ツールからクレジットカード情報が流出してしまった問題では、サービスを提供している企業が、利用しているユーザー企業の設定ミスが原因だったと公表しています。この問題は2021年に入ってからも広がりを見せ、情報流出の恐れがある企業・組織名が次々と報道されています。営業支援ツールではミスの内容がわかりづらいかもしれませんが、オンラインストレージサービスでファイルを共有するとき、共有方法を間違えてしまうと、関係のない多くの人がファイルにアクセスできてしまうのと同じで、初歩的なミスです。サービスを提供する企業は、さまざまなセキュリティ設定を用意していますが、使う側が適切な設定をしなければ、意味がありません。オンプレミスで設定を間違えても、ネットワークに侵入されない限り一般には公開されませんが、パブリッククラウドでの設定ミスは、即一般公開につながってしまう恐れがあります。オンプレミスでもアクセス権を設定して機密データを守っていると思いますが、クラウドサービスの場合、権限設定のインタフェースや認証方法がサービスごとに異なるためミスが起こりやすく、設定時は複数人で確認するなどの予防策が必要です。

近年、多くの企業でチャットサービスの利用が進みましたが、チャットでデータを共有した場合、利用者は共有される範囲を認識できているでしょうか。また、オンライン会議システムでの会議中、参加者同士が一対一でやりとりしているつもりのメッセージが、会議のホストからはすべて見えていることを知っているでしょうか。データの共有範囲を把握できていないことによる情報漏洩を防ぐためにも、クラウドサービスごとに異なるデフォルトの権限設定について、サービスを利用する全員が把握する必要があります。クラウドサービスを利用してセキュリティ事故が発生したとき、被害に遭うのはクラウドベンダーではなく利用者側です。今一度、セキュリティご担当者は、従業員への周知徹底をお願いします。

利便性を求めて、従業員が勝手にクラウドサービスを使ってしまうシャドーITの問題も懸念事項です。企業が契約していないクラウドサービスが使われていないか、SKYSEA Client Viewのようなツールでチェックすることは、今後ますます必要になってきます。

セキュリティ対策が経営課題であることは、経済産業省が発行しているサイバーセキュリティ経営ガイドラインにも記載されていますし、IPA(独立行政法人 情報処理推進機構)から繰り返しアナウンスもされています。残念ながら、日本では経営者がセキュリティに関心を寄せて積極的に対応することが、企業文化・経済文化として評価されるところまできていません。しかし、2020年に報道されたQRコード決済システムへの不正アクセスでは、セキュリティに対する経営者の認識不足の問題が大きく取り上げられました。今後、セキュリティ対策が十分ではなかった場合の個人情報の流出に対しては、経営者の責任の問われ方が以前とは変わっていくと思います。

ひと昔前の情報システムは、業務の簡略化とコストの抑制を目的として、紙ベースで行っていた業務をデジタル化して省力化する、オフィスオートメーションの観点で整備されてきました。現在は、デジタル化された情報そのものが企業にとっての財産で、その情報を使って経済活動を進めていく時代に変わっています。そのため、今の情報システムに求められるのは、システムの整備とセキュリティ対策を分離して考えるのではなく、システムを整備する段階ではじめからセキュリティを考慮しておくセキュリティ・バイ・デザインが基本です。デジタル化にはセキュリティが切り離せないものになっている状況を踏まえ、予算取りもネットワークやシステムの整備とセキュリティ対策をセットで進めることが当たり前になっています。

すでに、セキュリティ対策を適切に行っていないことが経営危機に直結する時代です。具体的なリスクコントロール策として、最高情報責任者のCIOと最高情報セキュリティ責任者のCISOの設置が重要だと考えます。日本ではまだ、CIO(Chief Information Officer)やCISO(hief Information Security Officer)を設置している企業は少ないですが、企業のセキュリティ対策に責任を持ち、一定の発言権を持っている人が経営層の中にいることが、セキュリティ対策には大きな影響を与えます。特にCISOの設置は早急に検討いただきたいですし、CIOが情報システムだけでなく、サイバーセキュリティに関する方向性も持って、CISOと相互に連携しながらリスクマネジメントを行っていくことは、これからの企業活動の継続にとって大きな意味を持ちます。

欧米では、ライバル企業に情報スパイを送り込むことが当たり前になっています。取引の見積もりを、スパイとしてコンペの相手企業に潜入させた従業員から入手するということが、経済活動の一環として普通に行われています。しかも、情報を盗まれ被害に遭った側の企業に対して、危機管理ができていないと烙印が押されてしまいます。日本ではまだ、欧米のように泥棒が目の前で見積書を取っていくような状況にはなっていません。しかし、2020年あるゲームメーカーがランサムウェアに感染して、多額の身代金を要求されたことが大きく報道されたように、近年、サイバー攻撃によりネットワークの奥深くに侵入され情報を盗まれるケースが後を絶ちません。盗まれた情報の使われ方次第では、その後の企業活動に大きな影響を与えることも考えられるため、欧米で起こっているスパイ活動と結果は変わらないとも言えます。

退職者による機密情報の持ち出しもたびたび報道されますが、気づいていないだけで、実際には相当数の犯行が行われています。ログの保存・管理を含めたセキュリティ対策の見直しは早急に行ってください。

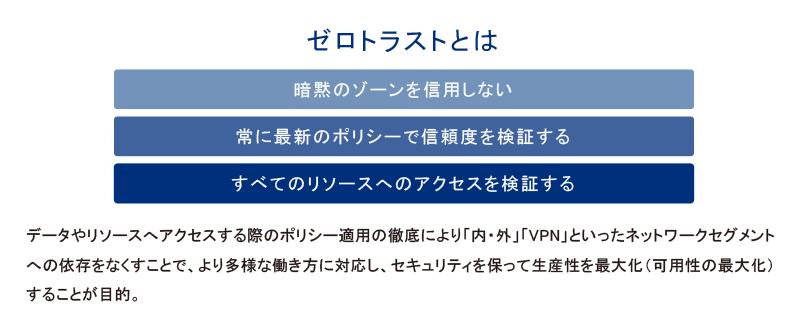

ゼロトラストが提唱された2010年には、テクノロジーが追いついていなかったため実現不可能でしたが、最近になってようやくそのコンセプトを実現できるソリューションがそろってきたことで注目を集めています。クラウドを積極的に利用する企業の増加やテレワークの急速な浸透で、人もデータもあちこちに点在するようになった環境の変化も、注目を集めている要因です。ゼロトラストについては、よく「何も信頼せず、すべてを確認する」ことだといわれますが、具体的に何を確認したらいいのかについては、あまり議論されていないように思います。

セキュリティ対策の根本には信頼の有無があり、これまでの信頼の基本は社内ネットワークでした。中に入ってくることのできる正規ユーザーであれば、ネットワーク内のデータにアクセスを許可してもいいと考えられてきましたが、近年は境界線防御で外部からの侵入を完全に防ぐことが難しくなり、社内ネットワークを信頼できるトラストアンカーとして設定できなくなっています。その結果、信頼できるのは「人そのもの」だけになりました。この「人」の認証レベルを動的にコントロールするのがゼロトラストです。「データにアクセスするのは人」が考え方の根本にあるため、アクセスを許可する人を決める基準が最も重要になります。データの重要度に応じた格づけを行って、IDとパスワードに指紋認証を加えた場合はこのレベルまで許可する。さらに上のレベルにアクセスするにはスマートフォンの認証を求める、というように、本当にアクセスを許可されたその人であると多重的に確認していく仕組みが自動化されていることがゼロトラストの本質です。単純に指紋などの生体認証や、スマートフォンやトークンなどの認証に対応したデバイスを追加することではありません。

このところ、ゼロトラストネットワークアクセスというコンセプトで、VPNの代わりにゼロトラストのアプローチを適用して、インターネット側から社内ネットワークに接続できるサービスも登場しています。このようなサービスを導入すれば、ゼロトラストが完成すると思われる方もいるかもしれませんが、実現できているのは部分的なゼロトラストです。ゼロトラストは、製品Aを入れたから完成するわけではなく、レイヤーごとの対策と継続的なポリシーのアップデートが必要です。

これまでサプライチェーンの発注元企業は、発注先企業のセキュリティ対策については重要視せず、取引を決める条件の最優先がコストで、安ければ安いほど良いとされてきました。IT化を進める際にも、システムやソフトウェアの価格を下げるための戦略がとられてきたと思います。その結果、近年はサプライチェーン経由で攻撃者に侵入されたり、サプライチェーンからの納品物に攻撃が仕掛けられるなど、さまざまな手段を使って製造責任者である発注元企業へサイバー攻撃が行われています。発注元の企業がサイバー攻撃から自社を守るためには、発注先の企業に安さを求めるだけでなく、サイバーセキュリティ対策をしっかり行えるだけの値をすることが求められます。これには社会全体の意識改革が必要ですが、企業内の意識改革に対しては情報システム部門の方が果たす役割が大きくなります。

現在、中小企業に対してさまざまな支援策が実施されていますが、そのなかにはセキュリティ機器のライセンス費用に対して支給される補助金もあり、セキュリティ対策を強化する好機と言えます。使える補助金をフルに活用して、テレワークのための設備投資やセキュリティ対策の強化を進めてください。

(「SKYSEA Client View NEWS vol.77」 2021年4月掲載 / 2021年1月オンライン取材)