二重脅迫型や暴露型といわれるランサムウェアが世界中で猛威を振るっています。被害に遭わないための対策や被害に遭ったときにどうするべきかなどについて、東京オリンピック・パラリンピック競技大会組織委員会でサイバー攻撃対処担当部長を務められた中西克彦氏に伺いました。

株式会社FFRIセキュリティ

技術本部 セキュリティサービス部長

中西 克彦 氏

1999年大手SIベンダーに入社し、Webシステム開発などを担当。その後、WAFの開発 / サポート、セキュリティ診断を皮切りに、インシデントレスポンス、サイバー演習などセキュリティ業務に携わる。2015年から2021年9月まで東京2020組織委員会に出向し、CSIRT、脅威情報の分析、政府等関連組織との連携などを担当した。2022年4月より現職。 CYDER推進委員、Hardening Project実行委員、Asia-Pacific ISLA 2017、サイバーセキュリティに関する総務大臣奨励賞、CISSP。

海外では、2021年11月に活動の再開が報告されていましたが、日本での被害も予想を上回るペースで増えています。ただ、現在観測されているEmotetの感染につながるメール配布の場合、添付ファイルを開いてしまってもマクロを有効にしなければ感染には至っていません。マクロの実行を制限する対策が有効ですが、すぐに着手できない場合は、社員の皆さんへ注意を促していただくことで、ある程度の被害を防ぐ効果がありますので、ぜひ周知をお願いします。

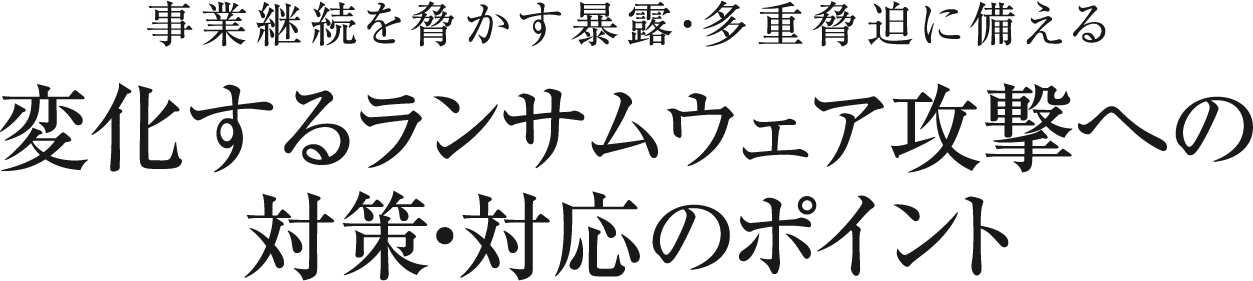

また、ランサムウェアによる被害の増加は、私自身が対応する、お客様のインシデントレスポンスの増加からも実感しています。これは、各都道府県警から警察庁に報告されたデータからも確認できるのですが、警察に届け出があった被害だけでも、2020年と2021年の下期を比べると約4倍に増加していることが読み取れます。警察に報告された件数は、被害全体の極一部にすぎないと思いますが、それでもこれだけ増加している事実は脅威です。

海外では、小売業や教育機関が攻撃を受けやすい傾向にありますが、日本では警察庁が公開した「令和3年におけるサイバー空間をめぐる脅威の情勢等について(速報版)」で公開されている「被害企業・団体等の業種別報告件数」から、製造業で被害が多発していることがわかります。今はまだ「日本語の壁」があって被害件数を抑えられている面もありますが、日本語で脅迫してくる攻撃者が増えてくれば、日本企業の被害がさらに増えていく可能性も高くなるでしょう。

今、サイバー攻撃が増加している理由の1つには、新型コロナウイルス感染症の影響もあるのではないでしょうか。人や物が動けばお金も動きますが、動けない状態が続いていることで、手っ取り早くお金を稼ぐためにサイバー犯罪に手を染める人が増えているといわれています。そこに、拍車をかけているのが暗号資産の普及です。支払いに暗号資産が使われる以前の詐欺被害は、お金の動きを追えば犯人を捕まえることができましたが、暗号資産は動きを追うのがかなり難しくなっていて、これも被害拡大の一因といえます。

また、ランサムウェアの被害が増えているのは、攻撃が容易に行えるRaaS(Ransomware as a Service)の登場・普及が関係しています。RaaSは、SaaS(Software as a Service)のように技術力のない攻撃者でも容易にランサムウェアを利用できるよう提供されていて、作成した攻撃者グループの面接審査に合格すれば誰でも使用することが可能です。実際にそれを使って攻撃するアフィリエイターと呼ばれる人たちは、脅迫して奪った金額の何%かをRaaS提供者に支払うのですが、このような成功報酬型のビジネスがサイバー犯罪の世界でも成立するほど、かなりしっかりしたサービス基盤が提供されています。攻撃者側にこのようなサイバー犯罪エコシステムが出来上がっていますので、守る側のエコシステムも関係機関が協力して作っていかなければ、対抗できなくなっていると思います。

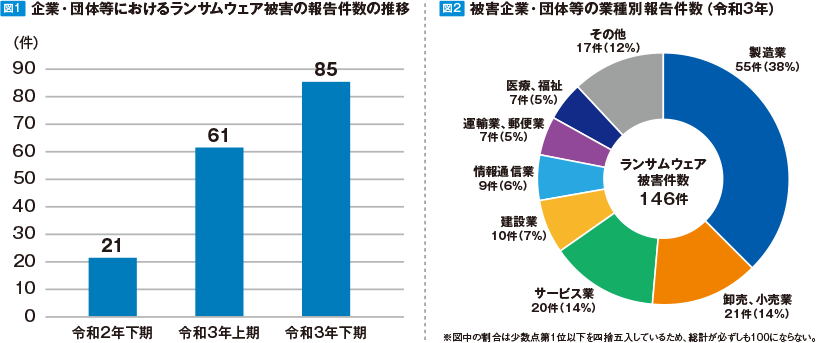

2017年に大流行したWannaCryのようなばらまき型とは違い、今のランサムウェアは暴露型や二重脅迫型といわれるタイプが主流になっていて、盗まれた情報がリークサイトで公開されてしまうケースが増えています。このような人が操作するランサムウェア攻撃(human-operated ransomware attacks)は、標的型攻撃と同様の技術的対策が必要になっていると考えて対処するべきでしょう。

攻撃を受けて個人情報が漏洩した場合(あるいはその恐れがあるとき)には、2022年4月から個人情報保護委員会への届け出および本人への通知が必須になりましたが、警察に届け出を強制する法律はありません。警察への届け出は、被害に遭った企業・組織の判断に任せられていますが、サイバー攻撃は犯罪なので、警察が実態を把握して犯人の逮捕に向けて動くことが必要です。JPCERT/CC(JPCERTコーディネーションセンター)やIPA(独立行政法人 情報処理推進機構)は、警察に届け出ることを推奨していますし、サイバー犯罪の実態を明らかにし、被害を拡大させないためにも被害に遭った場合は警察に届け出ることが大事ではないかと思います。

これまでは、ほかの事件と同様に、サイバー犯罪の捜査も被害に遭った企業の所在地の警察が担当してきました。しかし、サイバー犯罪は、県境や国境を簡単に越えて行われるため、都道府県警が独自に捜査するには限界があります。そこで、警察庁の中に捜査権を持った調整部隊を置き、県を越えた捜査が円滑に行えるようにするために創設されたのがサイバー警察局です。同時に重大事件の捜査を直接行うサイバー特別捜査隊も発足します。FBI(連邦捜査局)やユーロポール(欧州刑事警察機構)との連携も強化されていくと思いますので、2021年4月にユーロポールが中心になって行われたEmotetのテイクダウンのような活動に、日本の警察もこれまでより参画しやすくなるのではないでしょうか。

セキュリティ対策を見直す際、まず手をつけるべきなのは資産管理です。実は、IT機器の把握と管理に漏れがある企業・組織は少なくありません。ベンダーに任せているからわからないのであれば、まずはそこから見直してください。VPNの存在を把握できていなかったり、アップデートなどの脆弱性対策をしていなかったことが原因で攻撃者に侵入を許してしまう被害が多発しています。テレワーク時のセキュアな通信を確保するためにVPNで通信経路を暗号化したにもかかわらず、継続したメンテナンスが行われていなければ、そこを足掛かりとした侵入を、攻撃者へ簡単に許してしまうことに。すべてのIT機器に対して一斉に対策するのは難しいかもしれませんが、インターネットにつながっている機器から、最優先で実施してください。境界線防御の脆弱性を放置することは非常に危険です。

インターネットとイントラネットの定義についての誤解が生じているのではないかと感じています。イントラネット内の端末は、インターネットに接続できないと思われている方もいらっしゃるかもしれませんが、保守ベンダーがリモートアクセスのために導入したVPNルーターはインターネットに接続されていることを忘れないでください。

約5万件もの脆弱なVPN機器のリストが、2020年にハッキングフォーラムなどで公開されたことが話題になりましたが、そこには日本国内に設置されている機器も5,000台以上掲載されていました。2021年にランサムウェアの被害に遭ったことが大きく報道された病院で使用されていたVPNも、その中の1つといわれています。メーカーは2019年から修正プログラムの適用やアップデートを呼びかけていましたが、その病院では脆弱性を放置していたため攻撃を受けてしまいました。

最近まで日本の企業・組織の多くで、セキュリティリスクを重視したバックアップが行われてこなかったように思います。私が過去にインシデントレスポンスを支援したお客様のなかにも、復旧の手軽さやデータを扱う利便性を重視して、Active Directoryのような重要なサーバーとそのバックアップサーバーが、同じネットワークの同一セグメント上に置かれていたため、バックアップも暗号化されてしまい復旧をあきらめたケースがありました。攻撃者は、データを復旧されてしまえば身代金を受け取ることができません。そのため、RaaSで提供されている攻撃マニュアルにも、バックアップサーバーを攻撃するよう指示されていますから、同一ネットワーク上のバックアップデータは真っ先に狙われます。先のお客様も、最初に攻撃されたのはバックアップサーバーでした。

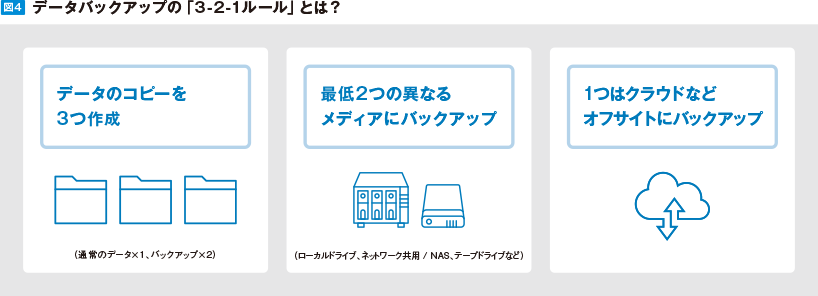

ランサムウェアの被害からの迅速な復旧のため、データのバックアップはコピーを3つ以上保管し、そのうち2つは異なる記憶媒体に保管、1つは別のネットワークやオフサイトに保管する「3-2-1ルール」を基本に検討する必要があるでしょう。近年は、オフサイトにクラウドを選ぶ企業・組織が増えています。VPNから侵入されてしまっても、クラウドに入るための認証がさらに必要となることが安心感につながっているようです。

また、従来型のテープを使ったバックアップも見直されていて、Googleなどでもテープバックアップが活用されています。

私が確認した2021年の調査報告では、身代金を支払った組織が取り戻したのは暗号化されたファイルの65%で、3分の1以上のデータがアクセスできないままになっているようです。すべてのデータが復元できたと回答したのは8%に過ぎません。しかも、戻らなかったデータを人質としてさらなる身代金の支払いを要求されるだけでなく、攻撃者のコミュニティで身代金を支払った情報が共有されるため、別の攻撃者からもターゲットにされてしまう可能性もあります。一度支払ってしまえば、攻撃のターゲットにされ続ける危険があるため、基本的には支払うべきではないと考えています。ただし、人命に関わるなど別の判断が必要な場合もあります。だからこそ、ランサムウェア対策には「3-2-1ルール」でのバックアップや、盗まれてしまっても情報を公開されたり脅されないための暗号化が重要です。

どのような環境であっても、脆弱性対策が行われていなければ被害を受ける可能性があります。以前、仮想環境を経由しなければインターネットに接続できない仕組みで運用されていたお客様のインシデントレスポンスを支援した経験がありますが、原因は仮想環境で使用していたソフトウェアの脆弱性悪用です。メールやインターネットを起点として仮想化ソフトウェアの脆弱性を突いて侵入し、仮想環境からアクセスできる範囲のデータがすべて暗号化されてしまいました。攻撃者は脆弱性を狙って攻撃を仕掛けてきますから、脆弱性対策の重要性は仮想環境でも変わりません。

そのほかにも、社員がうっかりやってしまう「共有」など、自社のセキュリティポリシーとは違う運用が行われることも、攻撃を受けた際の被害拡大につながるため、ルールが守られているかを定期的にチェックすることも重要です。

先ほど、VPNの脆弱性対策を急ぐ必要があるとお話しましたが、脆弱性によっては修正プログラムを適用するだけでは、不十分なケースがあります。脆弱性の修正が終わっていないタイミングでサイバー攻撃を受けると、アカウント情報も盗まれている確率が高く、過去に盗んだアカウント情報を利用した攻撃がたびたび報告されているため注意が必要です。日ごろから社内で使用している機器の脆弱性情報をチェックして、定期的にパッチを適用するサイクルを作ってください。また、特に重大な脆弱性が報告された際には、緊急で運用回避策を実施したり、パッチを適用するプロセスを作る必要があります。重大かどうかの判定は、少なくともJPCERT/CCやIPA、警察から注意喚起が出ている脆弱性を対象とし、パスワードの変更や再発行も忘れずに行ってください。なお、自社へのサイバー攻撃の形跡は、ログを確認すればわかると思われるかもしれませんが、残念ながらすべての痕跡がログに残るとは限りません。少なくとも、以前指摘されたVPN脆弱性の中にもログを見ただけでは攻撃を受けたかどうか判定できないものがあります。そのため、修正プログラムを適用するまでの間に侵入されている可能性は否定できません。しかし、情報システム部門の方の多くは、手間のかかるパスワード変更はできるだけ避けたいのではないでしょうか。パスワードの強度を上げるポリシーの徹底に加え、変更の頻度を減らすためには、多要素認証を取り入れることを強く推奨します。この対策で、たとえ脆弱性が残っていても、侵入される確率を大きく下げることができます。

過去の大会の情報も参考に、サプライチェーン攻撃や標的型攻撃を想定したリスクアセスメントを徹底的に実施したことが挙げられます。かなり早い段階から情報共有のプラットフォームを立ち上げ、IOC(国際オリンピック委員会)や各種スポーツ団体、オリンピック放送機構などを含めたステークホルダーの方たちと脅威情報の共有や対策についてやりとりを行いました。さらに、NISC(内閣サイバーセキュリティセンター)が中心となって、各省庁や東京都、組織委員会をはじめ、電気・ガスなどの重要インフラ企業が参画する「サイバーセキュリティ対処調整センター」を構築。最終的には330以上の組織が参加する大規模なものになりましたが、そこでも脅威情報を共有し対応について議論を重ねました。サイバー攻撃による影響を限定して大会を無事に終えられたのは、さまざまな関係機関の協力でエコシステムがうまく機能した成果だと思います。

また、オリンピックは電気・ガス・水道などの重要インフラが安定して動いている上で開催できる大会なので、政府は重要インフラを提供している事業者に対して繰り返しリスクアセスメントを行いました。その項目は多岐にわたり、数年をかけて繰り返し行われましたので、何度も対応された各企業担当の皆さまには、ただただ頭が下がる思いです。実際の対応については「東京大会におけるサイバーセキュリティ対策と今後の取組方針」としてNISCのWebサイトに公開されていますので、ぜひご確認いただき皆さまの対策にお役立てください。

近年はオリンピックが開催されるたびに、大会へのサイバー攻撃が注目されます。2016年のリオデジャネイロ大会では、フィッシング詐欺の手口で反ドーピング機関のデータベースから選手の個人情報が流出。2018年の平昌大会では、オリンピックデストロイヤーと呼ばれるマルウェアによって開会式当日に会場のWi-Fiサービスや、大会関連システムが利用できなくなるなどの事態に見舞われました。

これらの攻撃に関わったとして、ロシア連邦軍参謀本部情報総局(GRU)のメンバー6人が2020年に米国の司法省に起訴されました。詳細な手口が記載された起訴状から、まず大会のパートナー企業に侵入し、そこを足掛かりに大会組織委員会へマルウェアを送り込むという手法が使われたことがわかっています。

東京オリンピックで行ったサイバー攻撃対策は、基本的な積み重ねです。先に述べた情報共有のほか、システム開発の過程でも「セキュリティ・バイ・デザイン」の考え方に基づいてセキュリティ対策を徹底しました。大会で使用するシステムを発注する際にセキュリティ要件を明確化し、設計段階でのレビューはもちろん、リリース前のペネトレーションテストの実施も入れています。大会で使用した数百のシステムすべてが、この工程を経なければリリースできませんでした。

また、サプライチェーン攻撃で最初に狙われるのは、セキュリティ対策が大企業ほど強固ではない中小企業です。東京2020大会でもスポーツ関連団体に対してフィッシングメールが届いたり、実際にアカウントが乗っ取られたケースもありましたが、組織委員会までマルウェアや不正なURL付きのメールが届いても、すぐに検知できるシステムが機能しました。さらに、最終的に個人の受信ボックスまでメールが届いてしまっても、速やかにエスカレーションを行う訓練を実施したことによる成果もあります。万一システムへの侵害を許してしまったとしても、迅速に検知・対処すれば被害を最小限に抑えることが可能です。そのためには、何を守りたいのか、何をされたら困るのかを洗い出すリスクアセスメントが重要で、その内容に沿った訓練や対策を実施できれば、期待した効果が得られるように思います。

確かにオリンピックは過去大会の経緯から見ても「攻撃される可能性が非常に高い」という前提があるため、政府や組織委員会、重要インフラ企業やスポンサー企業等が一丸となって真剣に取り組めたのかもしれません。今のところ何も起こっていない、今後も攻撃を受けるかどうかわからないのにセキュリティ対策を強化すると通知すれば、社員の皆さんのなかには「面倒くさい」「イノベーションを阻害する」などと反発する人もいるでしょう。自分事として本気になって協力してもらうためには、実際に被害を受けた企業・組織がその後どれだけ大変な状況になっているのかを周知して、ランサムウェア等によるサイバー攻撃被害を受ければボーナスが吹っ飛ぶ可能性があるくらいのことが起こると知ってもらう必要があるのかもしれません。

さまざまな調査報告からわかっているのは、あらゆる企業・組織がランサムウェアをはじめサイバー攻撃の脅威にさらされているという事実です。情報システム部門の皆さまは、常に人員不足やコスト等の問題とも闘いながら対策に苦慮されていると思いますが、制約があるなかで効果を出すためには、攻撃者が自由に攻撃するのを邪魔するという視点で優先順位づけを行ってから対策を進めることが大事です。そのためには、脅威インテリジェンスの活用が重要なので、1日10分でも脅威情報の収集に時間を割いていただきたいと思います。そこから得た情報を活用して、攻撃者の動向を理解し、ベンダーの言いなりではない、自分たちにとって本当に必要な製品・サービスを選択する。そして、皆さまの大切なビジネスを守り続けていただけることを願っています。

(「SKYSEA Client View NEWS vol.83」 2022年4月掲載 / 2022年2月オンライン取材)