フォーティネットジャパン合同会社OTビジネス開発部

部長

佐々木 弘志 氏

国内製造企業の制御システム機器の開発者として14年間従事した後、セキュリティ業界に移り、制御システム開発の経験を持つセキュリティ専門家として、産業サイバーセキュリティの文化醸成(ビジネス化)を目指し、国内外の講演、執筆などの啓発やソリューション提案などのビジネス活動を行っている。CISSP認定保持者。

名古屋工業大学 産学官金連携機構 ものづくりDX研究所 プロジェクト准教授(非常勤)、独立行政法人 情報処理推進機構(IPA)産業サイバーセキュリティセンター(ICSCoE)専門委員(非常勤)、経済産業省 商務情報政策局 情報セキュリティ対策専門官(非常勤)。

このところ、製造業に対してのサイバー攻撃の報道が続いています。しかし、本当に製造業がターゲットにされているのでしょうか。このコーナーでは、製造業に多いセキュリティ対策の問題点と、すべての業種に共通するこれからの時代に求められるセキュリティ対策について考えます。

お話を伺ったのは、フォーティネットジャパン合同会社OTビジネス開発部 部長の佐々木弘志 氏です。

産業制御システムを開発していた頃は、サイバーセキュリティについてはほとんど知りませんでした。その当時開発していたのは、産業用の制御システムを動かすためのプログラミングツールです。セキュリティに対しては、あるとき「システムが動かない」とお客様から連絡をいただき調べた結果、原因がアンチウイルスソフトウェアとの干渉だったという経験があり「やっかいなもの」だと思っていました。

その後、エンジニアとしてのキャリアを積んでいくなかで、これまでの経験を生かし、産業制御システムのコンサルタント業に就きたいと考えるようになります。たまたま、あるセキュリティベンダーが産業制御システムの知見を持ったコンサルタントを募集していたことがきっかけで、産業セキュリティシステムのセキュリティコンサルタントの道に進むことになりました。

製造業にとって一番大切なのは「ものづくり」です。そのため、製造業を営む企業の多くが「作ること」に直接関係のないセキュリティ対策は、あまり重視されない傾向にありました。しかし、今やサイバー攻撃はあらゆる業種に及び、工場やプラント、ビルなどを制御するOT(Operational Technology)システムへの被害も増えているため、OTのセキュリティ対策を強化しなければ企業全体のセキュリティリスクを低減できません。

製造業では、ITのネットワークやシステム全般の管理は情報システム(IT)部門に、OTのシステム管理は製造部門に任されているケースが大半を占めます。しかも、システムの導入や保守を依頼しているベンダーがそれぞれ異なるため、同じ企業でありながら、IT部門の方にとってOT側は未知の領域です。

ITとOTには、さまざまな違いがあります。例えば、言葉の問題です。IT用語の多くが3~4文字の略称で表現されることが多く、IT部門の方は略称で会話を交わされます。セキュリティベンダーに移った直後は、「IPSが~」と言われると細胞の話だと思ったほどです。IT部門の方にとってのIPSは不正侵入防止システム「Intrusion Prevention System」ですが、一般の人にとっては「IPS細胞」の方が有名です。IT部門とOT部門では、アルファベットの略称だけでなく仕事のやり方や文化など、至るところに違いがあり、会話が成り立たない場面がたびたび発生します。

常々、製造業のセキュリティ対策の強化には、ITとOTどちらもわかっている人間による橋渡しが必要だと考えていました。また、OTからITへ転身した私には、それを担う責務があると感じています。そこで、Webメディアや講演などで製造業のセキュリティ対策について啓発活動をしていたところ、それをご覧になった出版社からお話をいただき「製造業のサイバーセキュリティ産業サイバーセキュリティ―体制の構築と運用」を出版することになりました。

近年、サイバー攻撃が多様化し変化するスピードも速いため、攻撃から防御するには企業が自ら積極的に情報を収集することが求められますが、実際には10年前のサイバー攻撃対策から変化していない企業がほとんどであることに危機感を覚えています。この状況を変えるためには、経営層の積極的な関与が重要ですから、出版した書籍には「サイバーセキュリティ対策は経営課題である」というメッセージを込めました。全ページを読み込むのは大変かもしれませんが、まずは第一章を読んでいただくだけでも製造業で考えなければならないセキュリティ対策について、ご理解いただけると思います。

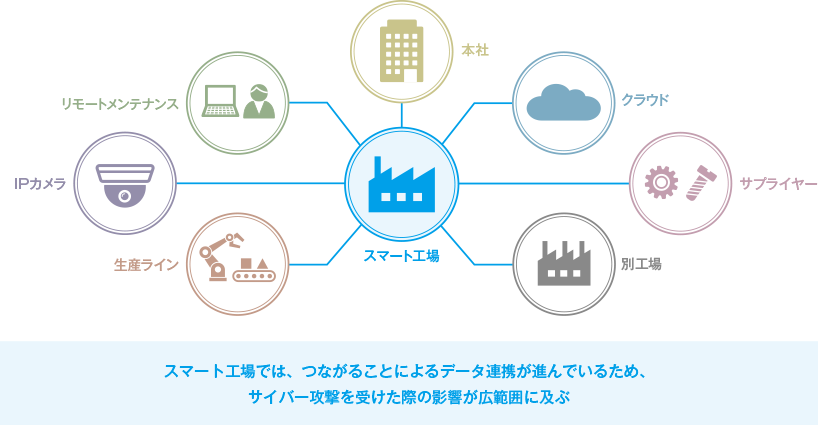

直接OTがサイバー攻撃を受けることもあれば、ITとOTが情報連携している環境で、ITが狙われたためにITから情報が届かなくなり、工場の生産ラインがストップしてしまうケースもあります。近年、OTのIT化で工場が狙われる確率は格段に上がりました。よく「ITとOTの融合」といわれますが、私は「OTのIT化」と考えます。これまでOTは専用システムや特殊な通信プロトコルなど、OT専用の環境の中で稼働していました。近年はWindowsベースのシステムや、IPカメラなどのIT機器を導入している工場が増加していますが、これらのITの技術を取り入れて生産ラインを効率化していく動きは、今後、ますます加速していくと予想されています。

また、OT部門でもクラウドの活用が始まり、これまでのオンプレミス中心からの大きな構造変化が起きようとしています。それに伴い、クラウド上のデータ保護についてクラウドサービスプロバイダとの責任の分界点を把握したり、サプライチェーンリスクを管理したりするなど、考慮しなければいけないセキュリティ要件はどんどん広がっています。サイバー攻撃の日常化でIT部門には脆弱性対策への取り組み強化が求められていますが、それはデジタル化されたOT部門も同様です。

確かに、ITとつながっていなかったときからセキュリティに対する意識が変わらず、いまだにWindows 7やWindows XPのPCを現役で稼働させている工場がありますが、これは非常に危険です。年々工場のスマート化が進み、ITとつながるようになったことで、工場がサイバー攻撃を受けたりマルウェアに感染するなどのリスクは以前よりも格段に高まっています。危険性を認識して対策を進めることは急務です。

実際には、OTがIT化される前からIT化と同様のリスクは存在していました。ネットワーク的に閉じられた環境下の工場では、データの受け渡しにUSBメモリが使われていましたが、使用するUSBメモリがマルウェアに感染していれば、OT内でマルウェア感染が広がりますから、インターネットにつながっている場合の脅威と変わりがありません。

また、2018年には台湾の半導体メーカーで、保守業者が持ち込んだPCに起因したランサムウェア感染が発生しました。工場内のPC約1万台に被害がおよび、生産ラインの停止を余儀なくされた結果、推定で約200億円もの損害が出たとの発表がありました。この工場では、外部から持ち込まれたPCをネットワークに接続する際は、アンチウイルスソフトウェアでの検疫が条件だったのですが、それらをスキップして作業を行ってしまったようです。しかも、工場内のPCのOSは、すでにサポートが終了したWindows7で、延長サポート中に公開されたセキュリティ更新プログラムも「パッチを当てて生産ラインが止まったら困る」ことを理由に適用されていませんでした。マルウェアに対して非常に脆弱な状態だった上に、情報セキュリティポリシーが守られなければ、感染は避けられません。現在は2018年当時よりもOTがITにつながっていますから、OT部門へのガバナンスの強化が急がれます。

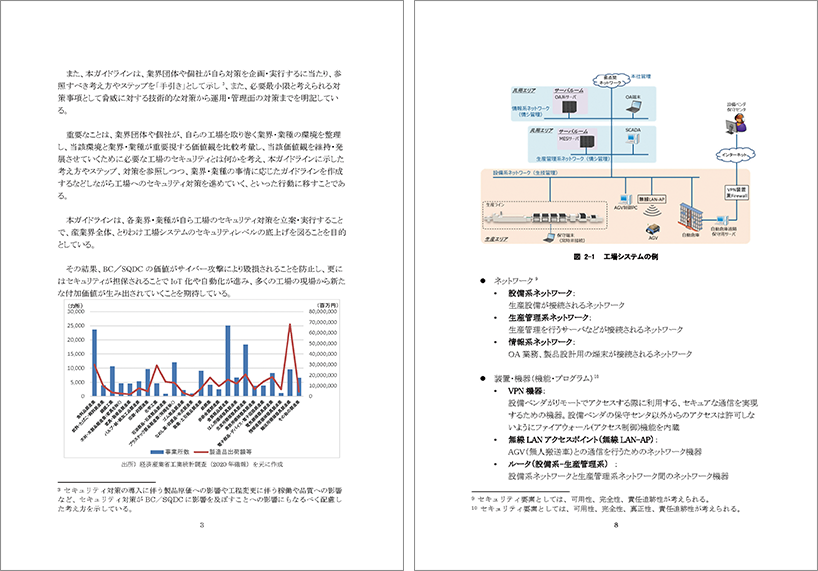

現在、私も参加している経済産業省主催の産業サイバーセキュリティ研究会ワーキンググループ1配下の工場サブワーキンググループでは、「工場セキュリティガイドライン」の作成を進めています。OT特有の環境に焦点を当てた内容を提示する予定ですので、製造業の皆さまのセキュリティ対策に役立てていただけるはずです。

(2022年4月27日公示のパブリックコメント版から転載)

出典:e-Govポータル(https://www.e-gov.go.jp)

実際にどこまで日本の製造業を意識して狙ってきているのかは不明ですが、製造業はグローバルに展開している割合が高く、国内と同様のセキュリティ対策が行き届かないなどの要因から、攻撃を受けると被害が発生しやすい環境にあります。攻撃者はセキュリティ対策が弱いところを探して狙ってきますから、現在行われている攻撃は、セキュリティが脆弱なところを見つけたら、たまたま海外に拠点を置く日本企業だったということだと思います。世界中の攻撃グループによってサイバー攻撃キャンペーンが行われているタイミングにたまたま狙われ、グローバルWANを経由して国内にも感染が広がっているのが実態です。また、ITを狙った攻撃が、結果的にOTにまで影響を与える事例も増えています。2021年に話題になった、アメリカのパイプライン大手コロニアル・パイプラインを狙った攻撃者は、「自分たちは、パイプラインを止めるつもりはなかった」と声明を出しましたが、おそらくこれは本音だろうと思います。お金が欲しくて、お金を持っていそうな企業を攻撃したら、OTが止まって重要なインフラも止まってしまったというわけです。

数年前までは、攻撃を受けても影響範囲が自社内に収まっている事象が多く、被害が公になることはそれほど多くありませんでした。現在はデジタル化が進み、ビジネスのあらゆる方面でデジタルプラットフォームを介して他社とつながっているため、攻撃を受けて自社のビジネスが止まれば、影響範囲が多方面に広がり、被害を公表せざるを得なくなってきています。そのため、影響の大きさから、攻撃を受けたことを公表する確率の高い製造業に被害が集中しているように感じられるのではないでしょうか。

まず、著名な自動車メーカーのすべての工場が一日停止する事態に至ったケースでは、自社がサイバー攻撃の被害に遭えば、他社にも大きな影響を与えてしまうことを強烈に印象づけたと思います。広範囲に影響が及ぶ被害は、サプライチェーンでより顕著に表れますが、自社が踏み台にされて他社に被害が発生することは避けなければなりません。今後、セキュアなデジタル環境を整備できない企業には、デジタルでつながった社会への参加資格が与えられない方向に向かっていくように思います。

もう一つは、海外拠点への不正アクセスが国内の被害拡大につながった攻撃でした。今後、海外拠点に対しても国内と同様のガバナンスを徹底し、具体的な対策をすることを急がなければ、どの企業でも、いつ被害が発生してもおかしくない状況です。

企業規模が大きくなるほど、その傾向が強いのではないでしょうか。システムの運用管理やセキュリティを担う技術者の不足と、それらの人材がSIerに集中し、一般の企業での人材確保を難しくしていることも、IT部門とOT部門の距離を広げる要因になっていると感じています。また、OT部門では、システムの選定から運用までをほぼ丸投げ状態でSIerに頼っている場合が多く、それがIT部門との連携をさらに難しくしてしまっている要因です。頼り切っている状態では、健全な企業経営に欠かせないガバナンスの知見が、いつまでたっても自社にはたまっていきません。社内にITとOTの両方を把握している人がいなければ、自社に適したシステムや運用について総合的に判断できる人が誰もいないことになります。そのため、それぞれのSIerがベスト・オブ・ブリードだと考える製品を別々に導入するしかなく、結果的に同じ1つの企業でありながら、ITとOTはキメラ状態に陥ります。製造業に限らず、セキュリティ対策の強化には、自分たちのビジネスに最適なセキュリティアーキテクチャを組める人を社内に置くことが重要です。

システムを構築する際、さまざまなベンダーの製品から、各分野に最適な製品をそれぞれ選定して組み合わせること。

対応をIT部門に一元化している企業は少ないと思います。同じ企業であっても、IT部門とOT部門ではビジネスにおいて担っている役割の違いから、対応すべきリスクも異なります。リスクごとにセキュリティ対策のやり方には違いがありますから、共通化することは難しく、非常にお忙しいIT部門の方が両方の対応を担うのは現実的ではありません。いったん共通ルールを作成してベースラインを決め、それぞれがチェックリスト方式で足りない部分を充足して底上げを図るやり方もありますが、これはガバナンスが全社にしっかり行き届いていなければ実現できません。

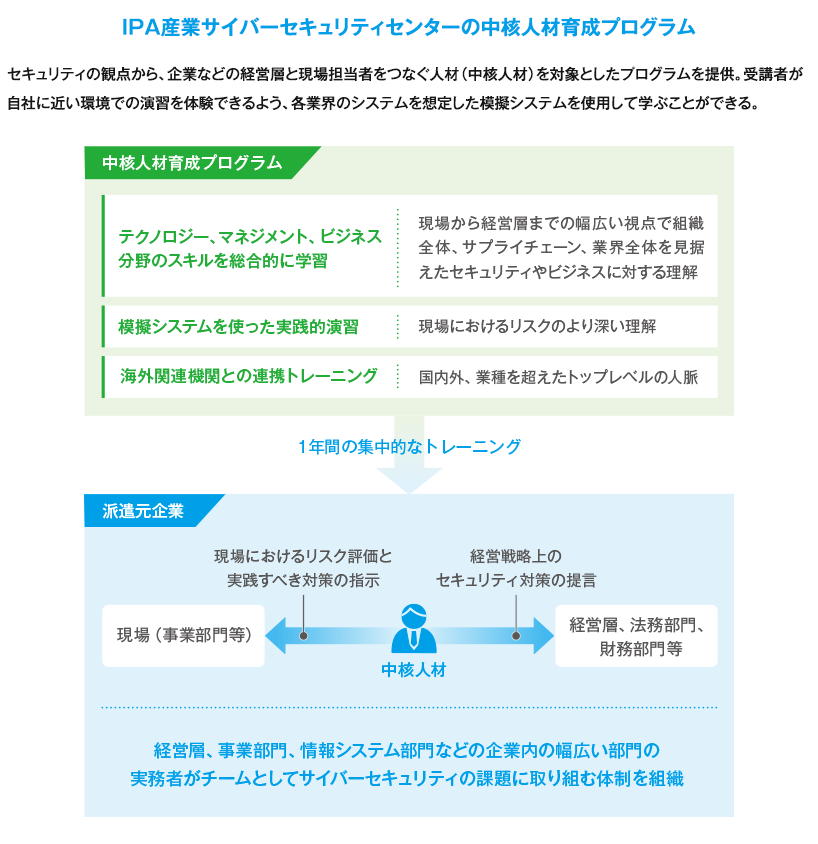

そこで、IPAの産業サイバーセキュリティセンターでは、ITとOTどちらのセキュリティ対策にも対応できる人材を1年かけて育成する事業を立ち上げました。自社システムのリスクを認識して、必要なセキュリティ対策を判断できる人材を育成するためのプログラムを提供するのですが、私も専門委員として受講者の指導にあたっています。2017年にこのプログラムがスタートして以降、2021年までに約250名の卒業生を輩出しています。企業に戻った卒業生に社内でノウハウを共有してもらい、ネズミ算式にセキュリティ人材が増えていくことを理想としています。しかし、日本の企業は数万社もありますから、まだまだ追いついていないのが実情です。人材不足解消のスピードアップには、高等専門学校や大学の教育にサイバーセキュリティを標準で取り入れるなど、抜本的な改革も必要だと考えます。

出典:IPA「中核人材育成プログラム」Webサイトから一部抜粋

https://www.ipa.go.jp/icscoe/program/core_human_resource/index.html

IT部門の方が悩まれているのは、セキュリティに対する危機感を経営層と共有する難しさではないでしょうか。情報セキュリティを啓発するためのイベント等に登壇すると、企業の方から直接ご相談を受ける機会がありますが、その中には経営層の方もいらっしゃいます。経営層の方がイベントに来場されている時点で、すでに企業として危機意識を持って行動に移そうとされています。問題は、サイバーセキュリティ対策が経営課題だという意識が薄い方に、どうやって危機意識を持ち行動に移していただくかです。

毎日のようにサイバー攻撃を受けた企業・組織の情報が報道されるようになり、セキュリティ対策強化の必要性を感じている方は増えていますが、システムの導入や入れ替えには予算を確保しなければならず、そこには経営判断が求められます。そのため、セキュリティ対策が軌道に乗る条件として、経営層の直接的な関わりは外せません。これは非常に重要なポイントです。これまで私が関わってきた、セキュリティ対策がうまく機能している企業では、必ず経営層が参画して対策を進められていました。

すでに大手企業を中心に、セキュリティ対策が経営課題であることが経営層にも浸透してきました。もう少し時間がたてば、ほとんどの経営層に理解してもらえるようになると思います。今はその次の課題、対策が必要なのはわかっていても、どうすればいいのかわからない段階の企業が増えているように感じます。

日本企業には殴られないと気づけない、具現化するまではリスクとは認めない文化のようなものがあり、これがセキュリティ対策の遅れにつながっているように思います。バイクレースに例えると、縁石ギリギリに乗り上げながらカーブを曲がって勝ち抜けるような、ある程度のリスクを取った経営をされている経営者にとって、セキュリティはブレーキでしかありません。「カーブを安全に曲がっていたらライバルに勝てない」と考えられるのも経営判断の1つですから、すべてを否定するつもりはありません。しかし、少なくともデジタルを取り入れ、メールやクラウドなどさまざまなデジタルツールで取引先やユーザーとのやりとりが発生しているのであれば、セキュリティ対策への投資は、取引先に対する当然の責務です。

現金輸送車には強盗犯から現金を守るため、警備員が必ず帯同します。ビルにもそこで働く人を守るために警備員がいます。それと同様に、サイバー空間にも安全を守る警備員相当の機能が必要です。自社のIT機器やネットワーク等に警備員が配置されていなければ、自社から盗んだ情報を使って取引先にまで強盗が押し入り、被害を与える可能性があります。取引先に影響が及び、取引できなくなることを防ぐためにセキュリティ対策が必要であることを、強く訴えてみてください。

セキュリティ対策に求められるのは、リスクを明確にしてそのリスクを低減することです。把握できていないIT機器の脆弱性が狙われるケースが増えていますから、自社が保有するIT資産を漏れなく把握・管理してください。米国国立標準研究所(NIST)が公開している「サイバーセキュリティフレームワーク」にも、セキュリティ対策の主要な要素として資産管理が取り上げられています。何を守ればいいのかわからなければ、攻撃からの防御はできません。把握できていない見えないものを守ることはできませんから、自社が保有しているIT資産に見落としがないか、一刻も早く確認してください。

対策を見直す際には、IT部門の皆さんの負荷を軽減し、無理なく管理し続けていけるよう、できるだけ自動化を念頭に進めていただけたらと思います。

(「SKYSEA Client View NEWS vol.84」 2022年6月掲載 / 2022年3月オンライン取材)