川口 洋 氏

株式会社川口設計代表取締役 / CISSP / CEH

2002年 大手セキュリティ会社に就職。社内のインフラシステムの維持運用業務ののち、セキュリティ監視センターに配属。2013年~2016年 内閣サイバーセキュリティセンター(NISC)に出向。行政機関のセキュリティインシデントの対応、国民向け普及啓発活動などに従事。2018年 株式会社川口設計 設立。「Sky脆弱性報奨金制度」を監修。

上野 宣 氏

株式会社トライコーダ代表取締役

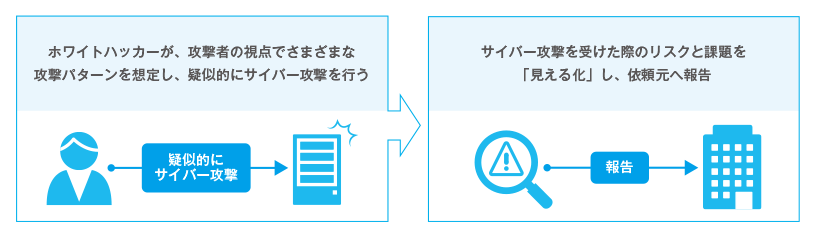

奈良先端科学技術大学院大学で情報セキュリティを専攻。2006年に株式会社トライコーダを設立。ハッキング技術を駆使して企業などに侵入を行うペネトレーションテストや各種サイバーセキュリティ実践トレーニングなどを提供。本誌で「IT論説室」を連載中。

進化するサイバー攻撃から守るため、テクノロジーは進化を続けています。

しかし、テクノロジーだけでは守ることができないのが今のサイバー攻撃です。日々、被害の発生が当たり前になった今、サイバーセキュリティの専門家が企業・組織のセキュリティ担当者に伝えたいことについて、すでに本誌でもおなじみの有識者お二人に語っていただきました。

川口氏:テクノロジーだけでサイバーセキュリティ対策を判断できない問題にしてしまっていることを懸念しています。FCC(米国連邦通信委員会)が、国家安全保障上の脅威と見なす通信機器・サービスを提供する企業として、日本にも利用者の多いロシアのセキュリティベンダーを追加しました。この企業は、優れたテクノロジーを持ちセキュリティに対してまじめに取り組まれていると思っていますが、政治的な問題に関しては一個人や一組織ではどうしようもないですね。FCCのリストに入れば、官公庁・自治体や大手企業を中心に採用されることが難しくなりますし、実際に使用中止を発表した企業も出てきました。サイバーセキュリティの問題は、技術的な話題が記事にされやすい傾向にありますが、実際には政治や世間体が絡んでくるため、そこをひもといて考える必要があります。

上野氏:サイバーセキュリティが政治的な要素と結びついていることは、私も気になっています。川口さんと私は、2021年に報じられたLINEの不適切な情報管理を受けて発足した第三者委員会で調査を担当しましたが、あのときも多くの人が「中国が見ている」ことを問題視しました。果たして、あれが中国ではなくアメリカだったら、あそこまで注目されただろうかと感じています。

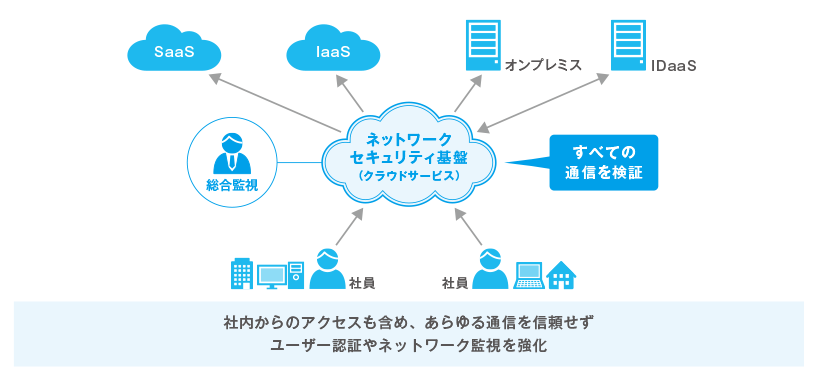

上野氏:ゼロトラストはすべての通信を信用しないことになっていますが、唯一、本人だと証明された操作だけは信用されます。ただし、アカウントが盗まれてしまえば本人の操作と攻撃者に乗っ取られた操作はまったく見分けがつかないので、ゼロトラストは機能しません。つまり、アカウントを盗んだ攻撃者は、ネットワーク内で本人として信用されるわけです。

今、国がDXを推進していることもあり、クラウドサービスを導入する企業・組織が増えています。しかし、クラウドサービスは、一度の認証で複数のシステムにログインできるシングルサインオンが可能な場合も多く、ペネトレーションテストの際はアカウント情報が入手できれば、どんな情報でも取り放題です。従って、アクセス制御に依存した「形だけのゼロトラスト」では意味がなく、通信や端末、IDの挙動を監査・分析するログ監視までがセットでなければ機能しません。

川口氏:クラウドネイティブな企業・組織では、すでにゼロトラストが当たり前に実装されています。一方、クラウドを取り入れるのが遅れた企業・組織では、ひとまずIDaaS(Identity as a Service)だけを導入してクラウド経由のID認証やパスワード管理を行っている場合が多く、攻撃者が自由にネットワーク内を動ける穴を作っただけのような状態です。

上野氏:今はゼロトラストがセキュリティ対策の基本に変わっていく過渡期で、完璧に実現できている企業・組織はどこにもないと思います。多くの場合、IDaaSの導入でゼロトラストが完成したことになっているのではないでしょうか。

川口氏:長い間オンプレミスのサービスを使い続けてきた企業・組織では、クラウド導入後に誰がシステムを運用するのかについて問題になることがあります。オンプレミスと同様にクラウドでもSIerに丸ごと運用を任せたいと考えられる場合もあると思いますが、従量課金制のクラウドで丸ごとお任せタイプの契約を結べば、予想外の請求額に驚くこともあり得ますので注意が必要です。また、いつの間にか行われたバージョンアップとともにUIも変更されているかもしれませんので、UIが変わったことに気づいたタイミングでスクリーンショットを取り直し、社内向けに制作した操作手順書の更新も忘れず対応する必要があります。

オンプレミスであれば、SIerに丸ごとお任せしても、組織内のリスクとのバランスを取って運用することはそれほど難しくなかったのですが、クラウドが加わった途端にうまくいかなくなる傾向があり、特に公共機関で目立っています。理由の一つはSIerの体制で「うちにはクラウド部門があるので安心して任せてください」と言われたのに、実際に担当するのはクラウド専任のエンジニアがいる部門ではなく、クラウド案件の経験が少ない公共機関担当部門だったために起こる問題です。その結果、ユーザーである公共機関が「こんなこともやってくれないのか」と落胆されてしまうケースをいくつも見てきました。このような問題は、公共機関での急速なクラウド化にSIerの体制が追いついていないために起きていると感じます。クラウドサービスやゼロトラストの運用実態と、ビジネスとしての対価である支払いにミスマッチが起きているのかもしれません。

上野氏:クラウドサービスの多くがログを出力しないため、特にSaaSを利用した攻撃の場合には異常の発生に気づくことができません。オンプレミスではログの収集や監視が当たり前に行われていましたので、私のようなペネトレーションテストを行うペンテスターが侵入すれば、すぐにアラートが上がって気づかれてしまいます。ところが、ログを出さないSaaSを利用されている場合、そこで何を行っても気づかれることはありませんし、Googleドライブなどのクラウドストレージにも自由にアクセスできてファイルも検索し放題です。オンプレミスのサーバーから機密情報を見つける際は、ファイルサーバーに置かれたファイル名を一覧にして書き出し、それぞれの内容を分析するなどの手間がかかっていましたが、クラウド環境ではパスワード一覧などのファイルも、検索すれば簡単に見つかります。認証情報さえ入手できれば、ゼロトラストが構築された環境でもペネトレーションテストの難易度は下がっていると感じます。

上野氏:形だけのゼロトラストを構築しただけで安心されていると、こちらは侵入し放題です。

川口氏:もちろん、ゼロトラストを目的に導入したシステムを頼って安心できる部分もありますが、すべてを任せていいわけではありません。

川口氏:自社でセキュリティ人材を確保できなかったり、1人情シスと呼ばれるような状況の場合には、クラウド化後もある程度SIerに頼って情報セキュリティを運用していくべきだと思います。一方でDXの「X」、トランスフォーメーションするためにデジタルを取り入れるなら、ITを使って試行錯誤を繰り返しそのスピードを上げていけるだけの能力を内部に持っておくべきです。もうけるためにデジタルを取り入れるなら、ITの力を使いこなせる人材を自社で抱えておく必要があります。しかし、すでにこの先もしばらく安泰が見込めるくらいもうかっているのであれば、デジタル化やクラウドの導入を急いだり、無理に対応する必要はないと思います。

上野氏:数年前に暗号資産の問題が発生した影響から、金融機関に対する金融庁の指導がかなり厳しくなりました。やはり管轄の省庁からの指導が徹底されている業種は、セキュリティ対策にシビアに取り組まれています。省庁から厳しく言われない業種では、情報システム部門の方のリソースがITを苦手としている人のヘルプデスク業務に割かれてしまっている傾向が強いと思います。

川口氏:重要な取引先から「セキュリティチェックリストに記載した項目に対応すること」と要求されることも増えています。しかし、受注側が強気に出られない関係性であれば「セキュリティ対策を強化しろと言うなら、見積金額にその分を反映させてください」と言われてしまうこともあります。企業・組織のセキュリティ対策には、政治や取引関係の力が大きく作用しますから、業法で縛られて省庁からの指導が行われる業界から対策が進んでいくでしょう。

上野氏:政治といえば、機密情報は国産のセキュリティソリューションで守るべきと主張される方々がいらっしゃいます。LINEの一件でも、ユーザーの個人情報が海外に置かれることを不安視する人が多いことがわかりましたし、今後はセキュリティソリューションの検討時に国産を意識する企業・組織が増えていくのかもしれません。SKYSEA Client Viewはまさに国産のセキュリティソリューションですから、そういったお客様からの反応がいいのではないでしょうか。

上野氏:このところWebサイトに対する脆弱性診断の依頼が増えていますが、Webサイトの運営が当たり前になっていることを考えると、脆弱性対策に取り組む企業・組織はまだまだ少ないと思います。脆弱性を放置すれば、真っ先にサイバー攻撃の標的となるため、本来は脆弱性診断が必須と考えるべきですが、現状は強制力がなく進んでいません。政府機関に対しては、デジタル庁が標準ガイドラインを作成して対策を進めようとしていますが、民間企業に対しても強制力のある施策が実施されることを期待しています。

川口氏:今後、何か出てくるような気はしています。

上野氏:そういう企業・組織にはセキュリティの理屈を学ぶのではなく、ソフトウェアや機器を安全に使用するための推奨設定を知ってもらい、そのとおりに設定することが有効だと思っています。組織の中にセキュリティについてわかる人がいなくても、パソコンが得意な人はいると思いますので、そういう人材を有効に活用すればセキュリティ強化につながるのではないでしょうか。

アメリカにはCIS(Center for Internet Security)というセキュリティの標準化に取り組む組織があり、情報システムを安全に構築・維持管理するための解決策をまとめたガイドライン「CIS Benchmarks」を作成しています。組織の中に、このようなベンチマークに書かれていることをそのとおりに設定できる人がいれば、かなり安全にシステムを運用していけると思います。

川口氏:確かにそうかもしれません。ところで、上野さんのようなペンテスターが企業・組織にペネトレーションテストを実施すると、必ずどこからかパスワードを見つけてきますよね。

上野氏:そうですね。パスワードはだいたいファイルに書いてどこかに置かれています。

川口氏:私はそのどこかに置かれたパスワード管理台帳を攻撃者に利用され、散々荒らし回された企業・組織の相談に乗っています。すっかり意気消沈されている担当者に、なぜサーバーにパスワード管理台帳を置いたのかを聞くと、中には「自分たちではなく、運用・管理を依頼しているベンダーさんが知らない間に置いていた」という回答も。パスワード管理の不備は以前から問題になっていましたが、パスワードマネージャーに任せてしまえばそれだけで侵入が難しくなるため、導入が進むことに期待しています。パスワードを人間が管理しなくてもいい文化が生まれれば、パスワードが原因で被害を受けるリスクを減らせますから、もっと普及してもいいと思うのですが……。

上野氏:生体認証やUSBキーなどパスワードを使わないFIDO認証は、すでに実運用されていますが、人類がまだパスワード以外の認証に慣れていないため、オプション扱いされています。

川口氏:個人のスマートフォンに対しては、FIDO認証の適用が進んでいくと思いますが、企業・組織で標準化されるまでには時間がかかると思います。今は、ユーザーにパスワードを管理させない、作らせない、使い回しさせない世界を目指す方が安全ではないでしょうか。

川口氏:ある企業からペネトレーションテストの結果を見せられて驚いたのが、ユーザーの認証情報がデータベース内のテーブルに暗号化されていない平文の状態で入っていたことです。レポートには、そこに記載されたパスワードを使って、ペンテスターが社内ネットワークすべてに侵入を果たしたことが書かれていました。いまだに認証情報が平文で入っているアプリケーションが存在すること、そんな危険なアプリケーションが普通にあることがまだ認識されていません。そして、その問題をしっかり見つけて指摘してくるペンテスターはすごいなとも感じました。

上野氏:本来、セキュリティの問題はユーザーが考えるべきものではありません。ソフトウェアエンジニアがもっとセキュリティのレベルを高めた開発をしてくれることに期待したいのですが、残念ながらそこにユーザーからの利便性の要求が入ると途端にセキュアではなくなってしまうため、これはなかなか難しい問題です。

上野氏:ネットワーク機器でも何でも、新しい製品に変えるだけでセキュアになります。日本のメーカーの製品であれば、かなり対策が進んできていますので、Wi-Fiルーターなどは3年前くらいの製品であれば、それなりに安心して使えると思います。

川口氏:最初から安全になることはとても大事ですよね。そういう意味でいうと、Windows 7からWindows 10に変わって、ペネトレーションテストはかなり難しくなったんじゃないですか?

上野氏:簡単に侵入できなくなりましたから、やりづらいですね。OSを最新版にするだけで攻撃しづらくなるわけですから、まずはOSのアップグレードを優先することをオススメします。

そういえば、私が本誌の連載をお引き受けした際、初回の内容に数年前話題になったSKYSEA Client Viewの脆弱性を取り上げたいとお伝えしたら、すんなりOKされてビックリしました。

上野氏:講演やコンサルティングの際、お客様に最も刺さるのが他社の事例です。残念ながらセキュリティに関する事故事例を公開される企業は少ないのですが、同業他社で起こったセキュリティインシデントは自社の対策を見直す際の参考になる内容が含まれているため、多くの企業・組織が情報を求めています。何が問題でセキュリティインシデントが発生したのか、当事者が公表してくれることは、ほかの企業・組織にとって非常に有益なのですが、公表による影響を心配して多くが事実を伏せられているのが残念です。インシデント発生後に相談を受けて対応した企業に、情報の公開について提案したことがありますが、公開するメリットを感じないと言われてしまいました。公開することで、顧客離れが起こる心配や攻撃者に再度狙われる不安があるのかもしれません。誠実な対応は、長期的視点で見るとお客様からの信頼につながると思うのですが、意識を変えていただくのはなかなか難しいと感じます。

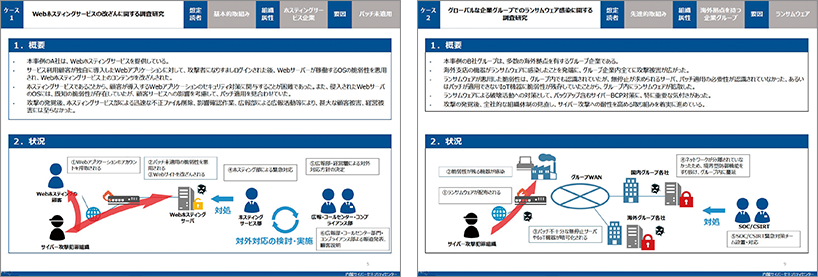

川口氏:NISC(内閣サイバーセキュリティセンター)が公開している「サイバー攻撃を受けた組織における対応事例集(実事例における学びと気づきに関する調査研究)」に、実際に起こったセキュリティインシデントへの対応が載っていますので参考になると思います。Webホスティングサービスの改ざんや、グローバルな企業グループでのランサムウェア感染などへの対応事例について、攻撃の概要と対策が時系列にまとめられ、攻撃を受けたことで得られた気づきや教訓も記載されていますので、役立つのではないでしょうか。

出典:NISC「サイバー攻撃を受けた組織における対応事例集(実事例における学びと気づきに関する調査研究)」から一部抜粋

https://www.nisc.go.jp/pdf/policy/inquiry/kokai_jireishu.pdf

川口氏:情報を収集する手段はいろいろありますが、少なくともIPA(独立行政法人 情報処理推進機構)とJPCERT/CC、NISCのWebサイトをチェックしていただけたらと思います。3つの組織が提供する情報には視点の違いがあって、まず、こういう問題がありそうレベルの幅広く一般的な情報を提供するのがIPAです。次に脆弱性を狙った攻撃の被害に遭っている企業・組織が出てくると、JPCERT/CCが鐘を鳴らし始めます。最後にNISCが警鐘を鳴らす段階になると、新聞やテレビでも報道されますから、次々に被害が発生し多くの人が知っているレベルです。情報システム部門の皆さんは、JPCERT/CCが鐘を鳴らした段階で、自分たちがいつ被害に遭ってもおかしくない状況に来ていると考えてください。NISCの段階まで来ると、新聞やテレビの報道を見た経営者から「うちは大丈夫か?」と聞かれる可能性がありますので、それまでに状況を報告する準備と追加が必要な対策の相談ができるようにしていただけたらと思います。

上野氏:今はまだビジネスにおける連絡手段の主流がメールなので、Emotetなどのマルウェアもメールをターゲットにしています。ほかのインフラが多数派になれば、攻撃者はそこを攻撃しますので、ツールを変えても攻撃がなくなることはありません。ペネトレーションテストでも、Microsoft TeamsやSlack等のコミュニケーションツールを主な連絡手段にしている企業・組織であれば、それらのツールを使ってユーザーをだまします。例えば、Googleカレンダーでスケジュール管理をしている企業・組織の場合には、スケジュールにURLを入れておくと、多くの人が何の疑いもなくクリックしますから、認証情報を盗むのは簡単です。十数年前、Windowsは危険でMacは安全というテレビCMが流れていましたが、当時はMacユーザーが少なかっただけの話です。サイバー攻撃は市場シェアに連動しますから、Macユーザーが増えた今は、Mac向けのマルウェアも増えています。

川口氏:Emotetのように、メールが業務アプリケーションの1つに組み込まれているため、受け取ったら開かざるを得ないという状況を利用する攻撃には、1日に受信するメールの数を人間が注意を払える適正量に抑えることが有効です。毎日100通以上のメールを受け取っている人が1件1件すべてに対して注意することはできません。メールに集約している業務の扱いを変えていけば、相対的に使用頻度は下がります。内部の業務連絡にはメールを使用せず、チャットツール等を使用するだけでも危険度は下げられるはずです。しかし、メールをやめればEmotetの対象からは外れますが、ほかの手段で狙ってくる攻撃の解決にはなりません。サイバー攻撃対策は、なぜそのアプローチを選択するのかを明確にして実施する必要があります。

上野氏:SaaSからの通知を装った標的型攻撃にもメールが使われていますが、これはクラウドサービスからの通知を受け取る手段にメールが使われているからです。

川口氏:大量に送られてくるメールマガジンのいくつかを配信停止したいと思っている人は多いはずですから、メールマガジンを装って解除のリンクを貼りつければ、多くの人は開いてしまうと思います。

上野氏:インフラセキュリティの視点でメールを強化するなら、Gmailを使うことをオススメします。ペネトレーションテストでは、自前でサーバーを持たれている企業への侵入は楽勝で、ファイルを添付したりやりたい放題できるのですが、Gmailには何度トライしても今のところマルウェア入りのファイルを添付できていません。また、怪しいリンクを貼りつける難易度も上がっています。例えばターゲットがSkyさんなら「skynet.***」のような、いかにもそれらしいドメインをあらかじめいくつか取得しておき、それらを使ってテストを行うのですが、Gmailから「不正の可能性あり」と依頼者に通知が届いてしまうため、すぐに気づかれてしまいます。ペネトレーションテストの実施までに、毎回いくつかのドメインを取得しておくので、事前にそのドメインはGmailのセキュリティに引っかかると教えてくれるサービスがあれば、取得したドメインと取得費用が無駄にならなかったのに……と思ったりします。

上野氏:個人を責めないことが、セキュリティインシデント発生時の素早い対応にはとても重要です。責められるのがわかっていれば、報告せず何とか隠蔽しようとしますから、結果的に対応が遅れ被害が拡大してしまいます。私はCSIRTの立ち上げ支援も行っていますが、最初にお伝えするのは、「問題発生時にCSIRTへの報告を社員に周知させることの重要性」と、社員への「報告してくれてありがとうという気持ち」です。

上野氏:BYODを取り入れるのは、セキュリティ対策よりもテレワークの導入に伴うコスト削減を重視されているためだと思います。

川口氏:個人PCの業務利用を、マイクロソフト社がアピールしている影響もあるかもしれませんが、マイクロソフト社の場合、強固にアカウントを保護できる環境と徹底的な監視が可能だからできるような気がします。つまり、会社が社員の個人PCを丸裸にすることを社員が承諾しているわけです。インシデントが発生すれば、プライベートな情報が含まれる個人PCを社員から預かる必要がありますから、マイクロソフト社は社員とトラブルを避けるための契約を結んでいると想像しますが、一般の企業にとってはハードルが高いと思います。個人PCの業務利用はテクノロジーを取り入れるだけでなく、社員との契約もセットで実施しなければトラブルは避けられませんから、BYODは認めないのが無難ではないでしょうか。

上野氏:BYODを取り入れるなら、個人のPCにSKYSEA Client Viewを入れる必要があることを社員に通達して、承諾書の取り交わしもしておきましょうということですね。

川口氏:そうですね。「SKYSEA Client Viewですべてのファイルの動きを確認します。そこには個人的なメールのやりとりが含まれる可能性もありますが、承諾していただけますか?」「SKYSEA Client Viewがウイルス対策ソフトウェアのバージョンをチェックしたり、あれこれチェックしますけど、それでもOKですか?」と伝えておく必要がありますので、対応には労力もかかりますし、なかなか難しいのではないでしょうか。

上野氏:ぜひ私たち2人が運営に関わっている「Hardening Project」に参加していただきたいです。日常の業務ではなかなか経験できないセキュリティインシデントを体験できるので、実際にトラブルが発生してしまった際にも、ある程度落ち着いて対応できるようになると思います。

川口氏:「Hardening Project」の目的の1つは仲間づくりです。2012年から毎年開催しているハードニング競技会では、日ごろ孤軍奮闘されている人たちが、開催までの約2か月間、Discordというコミュニケーションアプリ上で参加者や運営メンバーとコミュニケーションを図りながら事前準備を行い、チームで協力して課題に取り組んでいきます。エンジニアはもちろん、さまざまな職種の人と交流を深めることで、1人じゃないと実感していただけるはずです。

課題の中には、一見するとアップデートで単純に解決できそうな問題も含まれていますが、そこには当然アップデートができないシチュエーションを組み込んでいます。単純そうな問題に隠れている複雑な要素を調整し、どう解決に導くのか。現実のビジネスロジックに存在する制約の中で起こるセキュリティの問題と闘うのが「Hardening Project」の特徴です。2021年は、Skyさんの情報システム部も参加されました。運営側のメンバーには、私たち以外にも企業の経営者や研究者などさまざまな経歴のメンバーが集まっていますので、いろいろと相談に乗ってもらえると思います。

川口氏:イベント終了後にもわれわれに相談が寄せられたり、参加者同士の交流が継続しています。1人で悩んでいる方にお伝えしたいのは、1人で悩まず「Hardening Project」で仲間をつくりましょうということです。サイバーセキュリティの実践力向上に役立てていただけるプロジェクトだと思いますので、皆さんのご参加をお待ちしています。

Hardening Projectについてはこちら

https://wasforum.jp/hardening-project/

(「SKYSEA Client View NEWS vol.85」 2022年7月掲載 / 2022年5月取材)