立命館大学 情報理工学部セキュリティ・ネットワークコース 教授

京都大学博士(工学)

上原 哲太郎 氏

1995年 京都大学大学院工学研究科博士後期課程研究指導認定退学。京都大学大学院工学研究科助手、和歌山大学システム工学部講師、京都大学大学院工学研究科助教授、京都大学学術情報メディアセンター准教授を経て、2011年総務省技官。通信規格と情報セキュリティ施策に従事。2013年より現職。NPO情報セキュリティ研究所理事、NPOデジタル・フォレンジック研究会副会長、(一財)情報法制研究所理事、京都府警察サイバー犯罪対策テクニカルアドバイザー、和歌山県警察サイバー犯罪対策アドバイザー、滋賀県警察サイバーセキュリティ対策委員会アドバイザー、芦屋市CIO補佐官。

日本のITはさまざまな問題を抱えています。近年は、それらを利用したサイバー攻撃が後を絶ちません。ITの問題解決やサイバー攻撃から企業・組織を守り、事業を止めないために、今情報システム部門には何が求められているのか。サイバーセキュリティ、システム管理、自治体情報システムなどを専門に研究されている立命館大学 情報理工学部 教授 上原 哲太郎 氏にお話を伺いました。

その前にマイナンバーとマイナンバーカードは分けて考える必要があります。2つは別のものです。マイナンバーに関しては人為ミスが問題になっていますが、システム上の問題にはなっていません。今回問題になっているマイナンバーカード関連のシステムは、全自治体の2/3ほどが導入しているコンビニにおける証明書交付システムです。2023年に入ってトラブルの報告が続いているのは、その中の1社のシステムです。詳細が公表されていないため推測ですが、私は俗にいう大企業病が原因の一つではないかと疑っています。この件について複数のITベンダーの方々と話をしましたが、残念ながら日本の大手ITベンダーの技術力が低下していることは間違いないと皆さん感じていらっしゃるようでした。そもそも、なぜ大企業病が起こるのか。その主な原因は、日本型の雇用環境です。

よく、大企業に入社すれば生活が保障され、そのまま定年まで勤め上げれば一生安泰といわれます。また、伝統ある大企業には社会的な信用がありますから、優秀な人材が集まります。しかし日本の大企業は、その優秀な人たちの優秀さを保てなくなっているのではないでしょうか。

変化の激しいITの世界では、技術者は常に技術を磨き続ける必要があります。そして、技術を武器にサービスや製品を提供する企業にとって、高い技術力を持った社員は重要な存在です。

ところが、昇進して高い給与を得ようとする技術者に対し、多くの企業は管理職になることを強く求めます。その結果、管理職になれば、自分でプログラムを書いたり設計するという、技術を磨く作業からは離れてしまうことに。収入を上げるためのキャリアパスが昇進して管理職になるだけであれば、技術で頑張るモチベーションを保つことは難しく、優秀な技術者が技術を磨くのをやめて管理職を目指すのは仕方がありません。しかし、ソフトウェア技術者であれば、自らプログラムを書いたり設計することをやめてはいけないと思っています。

また、ソフトウェア専業のメーカーであれば、技術職が職人のまま収入を増やしていける道があるはずです。私は、大手IT企業にもエンジニアのまま高い収入が得られるキャリアパスが重要だと思います。

ソフトウェアの場合、設計ができてコードも書けるプレイングマネージャーの存在が重要です。しかし、大手のITベンダーにはプレイングマネージャーのキャリアパスが用意されているケースが少ないため、優秀な技術者が育ちづらくなっているのではないかと思います。

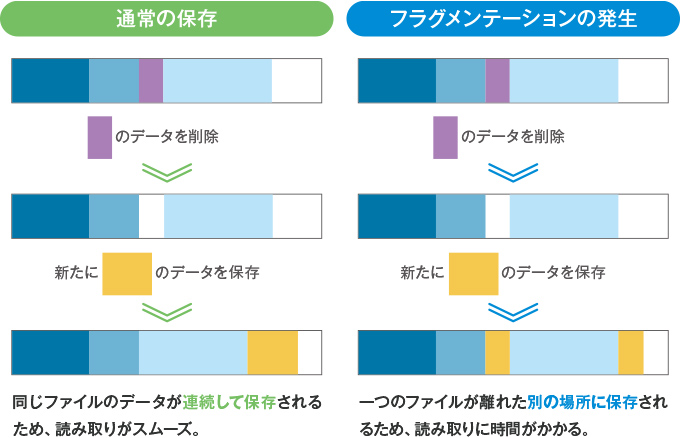

かつて、大手のITベンダーがその実力を存分に発揮した汎用機全盛の1980年代には、プログラムを動かすためのCPU使用時間やメモリ、ファイルなど、資源の使用を最小限に抑える文化がありました。当時は、CPU時間とファイルの大きさで料金が決まる仕組みだったため、無駄遣いをしないことが求められたからです。また大型汎用機では、OSが提供するファイルシステムが今よりもかなり貧弱だったことも、この文化を加速させました。ファイルの作成や削除を繰り返すと、ハードディスク上には連続した空き領域がなくなり、小さな空き領域が飛び地のように発生します。その結果、一つのファイルにもかかわらず、小さな断片に分かれて保存されるフラグメンテーション(断片化)が発生しやすくなっていました。そこで、ファイルの分割を防ぐため、新規のファイル作成を避けて既存のファイルに上書きを繰り返すことが当たり前に。現在はWindowsやLinuxなどのOSの進化や、そもそもストレージが大きくなったことで、昔のようにフラグメンテーションを気にする必要はなくなりました。逆に上書きによるリスク回避を優先して、毎回新規でファイルを作成するのが一般的です。

このように、常識は時代とともに変化し、ソフトウェアの作り方も変わります。しかし、常識のアップデートができていなかったことにより、大手ITベンダーでは古い常識に基づくソフトウェア設計やテンプレートが残っているようです。これがマイナンバーカードに関するシステムで発生しているトラブルに、少なからず影響しているのではないかという気がしてなりません。

ものづくりに大事なのは、自分の体を動かして新しい技術を得ることであり、それを継続して高い技術を得たエンジニアこそ企業の財産なのではないでしょうか。

F1に参戦していることで有名なマクラーレンも、古いITを使い続ける話ではたびたび登場します。マクラーレンのスーパーカーMcLaren F1のメンテナンスに使われる専用のソフトウェアは、1996年に作られたCompaq(現HP)製のノートPCでなければ動かないそうです。今もMcLaren F1のメンテナンスには、中古市場で購入したCompaqのPCを大事に使い続けているそうですが、これは古いITを使い続けている日本のユーザー企業と似ていますね。

ただ古い技術でも、自分のものにすることができれば使い続けられるのです。NASAが1977年に打ち上げた無人宇宙探査機ボイジャーをご存じですか?太陽系を脱出して地球外生命体へメッセージを届けるため、2023年現在も地球からはるかかなたの宇宙を航行し、さまざまな観測を続けながら地球との通信を続けています。打ち上げから46年たっても観測ができているのは、非常に長持ちする原子力電池を使用しているためですが、その出力は年々減少。これまでに何度も観測に必要な電力を節約するためにプログラムの書き換えが行われ延命されてきました。

しかし、ボイジャーに搭載されたプログラムは、1977年当時主流のプログラミング言語「FORTRAN」およびアセンブラで書かれています。さすがに最近はFORTRANでプログラムを書く人が減っているため、ボイジャーに搭載されたCPUのためにCコンパイラを開発。C言語でプログラムを書き換えているそうです。メモリが64KBもないソフトウェアを少しずつ書き換えて延命させています。

このように技術があればソフトウェアの力で古いハードウェアを活用できるのですが、それには基本的な情報科学をきちんと学んだ技術者が、さらに技術を磨き続けられる環境が必要です。しかし日本の企業にそういう環境が整備できているのか、疑問視せざるを得ません。

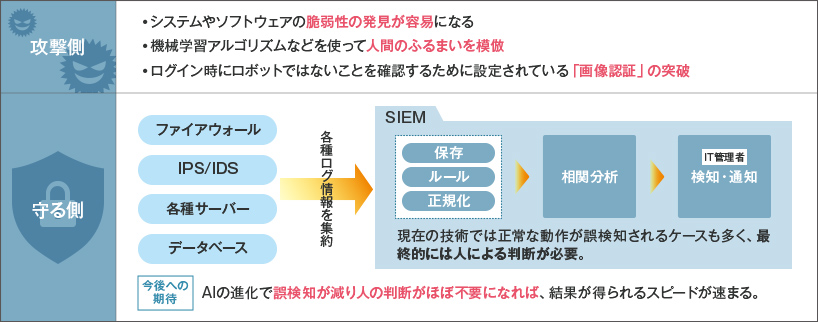

AIを使った攻撃は以前から行われていましたが、攻撃者はさらに攻撃の手間を減らすため、これまで以上に活用するでしょう。これは、われわれにとっていい話ではありませんが、私は守る側のAI活用に期待しています。例えば、ログの一元管理と解析に活用されるSIEM(Security Information and Event Management)です。SKYSEA Client Viewが収集したログやネットワーク機器などのログを総合的に解析しようとすると、今はまだ複数の人によるチェックも必要で、結果が得られるまでに時間がかかります。今後AIの精度が向上すれば、アラートの監視・分析はほぼ完全に自動化され、結果を得られるスピードが格段に速くなるはずです。守る側のAI活用は、攻撃側との体力勝負になるかもしれません。しかし、攻撃者に有利な話だけではありませんから、攻撃から守るための進化に期待しましょう。

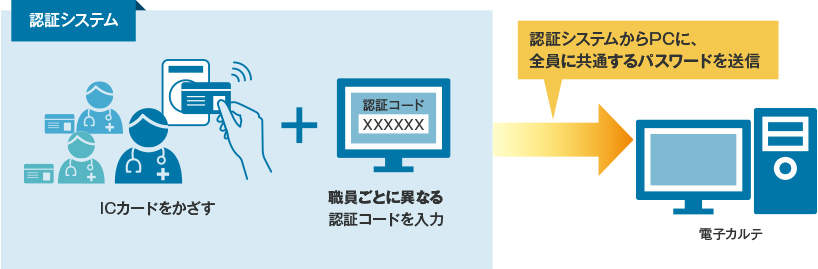

サイバー攻撃の被害に遭った別の病院で、私が調査を担当した際にも、電子カルテのパスワードがすべて同じという状況を目にしています。患者さんの命がかかっている現場では、たとえ1秒でもパスワードを入力するために時間を使うのは惜しいものです。だから、123のように単純なパスワードが当たり前に使われてきました。しかし、それではセキュリティ対策が脆弱過ぎるため、近年では認証にICカードを利用する病院が増えています。2022年にランサムウェアの被害が大きく報じられた病院の電子カルテにも、ICカードを使った認証システムが導入されていました。

実はICカードによる認証といっても、カードをかざした後はシステム内部で事前に設定したパスワードに変換して認証されます。先の病院では、ICカードに割り当てられたパスワードがすべて同じだったため、認証の意味をなしていませんでした。ICカードが何らかの理由で機能しなかった場合には、この共通のパスワードを入力することになります。ここからはあくまでも私の想像ですが、緊急時に電子カルテが使用できなくなることを避けるため、すべて同じパスワードにしていたのかもしれません。

先日、ある医療機関を視察した際に感じたのは、皆さん漠然とした不安を抱えていらっしゃるものの、具体的には何をしたらいいかわからない状態に置かれているということです。医療機関では私たちが驚くほど多くのシステムが稼働していますので、それらすべてにそれぞれ何をしたらいいかわからないのは、仕方がないと思います。

例えばCTスキャンにトラブルが発生しても、PCとCTスキャンの接続や設定の確認ができるのは導入業者だけです。電子カルテも同様で、ほぼ病院内部には対応できる人がいません。そもそも専任のIT担当者がいる病院が少なく、多くはほかの業務と兼任です。そのため、ITを任されている方々は非常にお忙しい状況に置かれています。ウイルス対策ソフトウェアをインストールしようとしても、医療機器メーカーに許可されない。その結果、医療機器へのセキュリティ対策が進まないとお困りになっている病院は多いと思います。

対策を強化したくても、ない袖は振れません。そのため、病院経営者にとって診療報酬制度で求められていないことにはお金を出したくないのが本音だと思います。

2022年度の診療報酬改定で、許可病床数が400床以上の保険医療機関では、専任の医療情報システム安全管理責任者を置くことが義務づけられました。しかし、診療報酬点数への反映は医療費上昇につながるので、医療費抑制が求められるなか、今後より小さな医療機関へ展開できるのか心配しています。

確かに、ランサムウェアに対しての最後のとりではバックアップです。しかし、厚生労働省が2022年に改定した「医療情報システムの安全管理に関するガイドライン」を見ると、今後は少し認識を変えなければならないかもしれません。

ランサムウェアにより病院機能が停止する主な原因は、電子カルテのデータが暗号化されることです。そこで、新しいガイドラインでは、電子カルテのバックアップデータを従来のシステム的なデータ形式だけでなく、テキストデータのような可読形式に変換することが推奨されています。これは、医療行為を続けるという意味では一見とても良いことに思えますが、一方でリスクがある方法でもあります。

攻撃者にとって、これまで電子カルテのバックアップデータは、盗んでみたものの理解できない情報でした。それがテキストデータになれば、病歴等の記録がテキストで確認できるため、データを人質にして脅す効果が高まってしまうことに。そのため、患者さんに迷惑をかけるわけにはいかない医療機関では、身代金を支払ってしまう可能性もあります。しかし一度でも支払えば、攻撃者にとってはお得意さまになってしまいますので、支払うべきではありません。

もちろんバックアップは大事ですが、もっとデータを持ち出されないための対策に注力しなければ、ランサムウェアによる被害はさらに悪化することも考えられます。「バックアップさえ取っていれば大丈夫」と考える風潮は危険だといえるでしょう。

「このシステムは危険」「これなら大丈夫そう」など、ある程度自分たちでシステムの評価ができれば、重大なトラブルの防止に役立ちます。今のところ確立された方法論はありませんが、システム調達を行っていた私の経験からお伝えできるのは、まず情報システム部門の皆さんが実際に自分の手を動かしてシステムを使ってみるべきだということです。ひととおり使ってみることで、その動作からその裏でどのようにプログラミングされているのか、次第にシステムの作りの善し悪しがわかるようになっていきます。

また大学や自治体では、パッケージ製品の多くがそのままでは使用できません。そこで、既存機能を拡張するためのカスタマイズが発生することがあります。このとき、システムを提供するベンダーからそのカスタマイズ部分のソースコードも受け取れるような契約にしておくのはどうでしょう。ソースコードを見れば、そのカスタマイズを請け負った技術者の質が見えてきますので、そこから間接的にシステムの質が評価でき、危険性を察するのに役立ちます。

確かにIT人材不足といわれるなか、プログラムを書ける人、書いたことがある人を情報システム部門で確保するのは難しいと思います。それでもシステムの不具合で取り返しのつかない事態を招かないためには必要です。2020年の小学校に続き、2021年からは中学校でもプログラミング教育が必修化されましたので、いずれはわかる人が増えていきます。その人たちが社会人になるまでは、ぜひ皆さんがリスキリングで習得してください。千円台で学べるオンライン教材も出ていますし、もっと手軽に学ぶならプログラミングについて配信しているYouTube動画を見るのもいいでしょう。勝ち残るのは、積極的にリスキリングする人ですから、ぜひ情報システム部門の皆さんにはプログラミングを学んでいただけたらと思っています。

私は常々「情報システムこそ、金のなる木だ」と、企業向けのセミナーや取材時にお伝えしています。もし情報システムが止まったら、どれだけ業務が大変になるか、考えてみたことがあるでしょうか。毎日安定して運用できることで、どれだけ業務効率が上がっているのか、あらためて考えてみる必要があります。しかし、同様に情報システム部門の皆さんにもお伝えしなければならないのは、情報システム部門の仕事は「システムが安定稼働していればOK」という時代は終わったということです。業務をさらに効率化させ、利益につなげるために、自分たちから経営層に逆提案する行動力が求められています。

長く改善されていない理由の一つは、日本特有の「和をもって貴しとなす」文化の影響を受けているからだと思います。組織を保つために大事なのは、コミュニケーション能力やチームビルディングであり、尊重されるのはムードメーカー。それが決して悪いわけではありませんが、これを続けている限り人は保守的になっていきます。人と違うことをしないから、突き抜ける努力をしない。このような文化は、ITのようにものすごいスピードで変化する世界とは相いれません。情報システム部門のヘルプデスク業務の負荷を減らすには、組織の中で新しいことに興味を持ちチャレンジする人が尊ばれる、そんな文化に変えることが必要だと思います。

外部の講師による研修は必要です。しかし、セキュリティを研究している私がこんなことを言っては駄目かもしれませんが、従業員はセキュリティ研修のための時間は無駄だと思っています。そんな状況で、セキュリティリテラシーを高めてもらうポイントは「バーター」です。セキュリティ研修で大事なのは、従業員に「組織を守るためにセキュリティ対策を頑張ると、こんないいことがある」と伝わること。研修の多くが「メールを開く前のアドレス確認はこうしなさい」と一方的に押しつけるから嫌われるのです。従業員にセキュリティ対策を浸透させるには、まず「ITを活用すれば、業務が効率化されてこれだけ便利になる」というメッセージを伝えましょう。続けて「ただし、安全を確保するために、必ずこれをしてくださいね」と伝えるところまでがセットです。ここまでやらなければ、従業員のセキュリティに対するやる気を変えるのは難しいのではないでしょうか。

セキュリティと効率化は相反するものと考えているうちは、セキュリティ対策はうまくいきません。従業員にセキュリティ対策を浸透させるために大事なのは、情報システム部門の皆さんが「安全で効率的なやり方」を見つけ出して提案することです。

これまで何度伝えても理解してもらえなかったなら、同じやり方を続けても成功しません。やり方はもちろん、伝え方の工夫が必要です。私がSkyさんの提供するセキュリティ研修を監修した際に、「パスワードは複雑な方が安全と伝えるのをやめましょう」と言いました。それも「安全で効率的なやり方」が必要だと知ってもらうためです。

「なぜそれをやるのか」を伝えることは、対策する意味を正しく理解してもらうためにも欠かせません。セキュリティ対策の「なぜ」は、従業員へお願いする際の情報システム部門の魂です。例えば、Webサイトへのアクセスに関して、接続先の安全性確認を従業員にお願いする場面で「URLの最初に暗号化通信を示す“https”と“鍵マーク”が表示されているか確認しましょう」と伝えていないでしょうか。この説明には「なぜ」がなく、魂がこもっていません。そして、実は一部間違っています。大切なのは鍵マークがある、つまり暗号化されていることではなく、httpsの後ろにあるホスト名を見て、想定していないサーバーに接続されていないか確認することです。

健康診断では、検査ごとに毎回名前を確認されます。鍵マークとホスト名の確認はそれと同じで、毎回「あなたは〇〇さんですよね」と確認する作業を習慣づける意味があります。「なぜ」があれば、少なくともないよりは思いが伝わるハズですし、Webサイトのホスト名を確認するという必要な習慣も身につけさせることができるはずです。

ちなみに、鍵マークさえ表示されていれば安全であるという誤解が広がってしまったため、Googleでは今後、Chromeで表示されるマークを変更すると発表しました。

よく「動いているものには触るな」の原則といわれますが、パッチの適用もまさにこれです。適用してシステムが止まったら、クレームはもちろん情報システム部門へ。そもそも、なぜパッチを当てなければいけないのか、従業員の多くは理解していないでしょう。ソフトウェアには、必ずバグが発生します。どれだけなくそうと頑張っても、これはどうしようもありません。しかし、ソフトウェアのこの常識を一般の人に理解してもらうことは容易ではありません。それでも安全にITを運用するために、情報システム部門の方がやるべきトッププライオリティは、脆弱性管理です。

ウイルス対策ソフトウェアの効果に限界があることは、すでに皆さんご存じだと思います。また、従業員に「怪しいメールには気をつけてください」とお願いしても、何人かは必ず開いてしまいます。だからこそ、情報システム部門の皆さんが自分の手を動かして脆弱性管理を行う、脆弱性情報を集めて適用し続けることがとても大事です。とにかく、まずは自組織に導入されている情報システムを確実に把握することから始めてください。

確か、SKYSEA Client Viewで管理しているソフトウェアと脆弱性情報を紐づける機能がありましたよね。

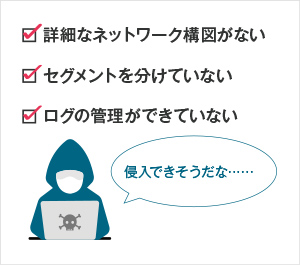

それは本当に重要なことです。また、現在の情報システムの状況を理解するために、自組織のネットワーク図とネットワーク機器のリスト一覧、PC等の機器一覧の作成も必要です。

そして、それらを最新の情報に更新することも忘れずに。最低限、端末やソフトウェアの一覧は、常に最新の状態に保っておけば、UTMやEDRからアラートがあがった際、どこの何が被害に遭ったのかすぐにわかります。どこにあるのか探し出すところから始めていたら、対応が間に合いません。自組織の情報システムを把握して、それらの脆弱性管理を漏れなく対応するためには、ツールをうまく活用することも必要だと思います。

先ほどもお伝えしましたが、情報システム部門が担うIT運用こそ「金のなる木」です。もしITの運用がうまくいっていなければ、今や事業が回りません。もし、皆さんが経営層の方に「なぜ情シスが金のなる木なのか?」と聞かれたら、上原が「ITが導入されたから業務効率が上がっているのではない。無事に運用できているからだ」と言っていたとお伝えください。このメッセージが、情報システム部門の皆さんのさらなる頑張り、増員や予算確保につながることにも期待しています。

(「SKYSEA Client View NEWS vol.91」2023年7月掲載)