情報セキュリティを取り巻く環境は年々厳しさを増しており、企業・組織においては、より高いレベルでの情報セキュリティの確保が喫緊の課題となっています。

2015年から注目を集めているランサムウェア以外にも注意すべきサイバー攻撃と、それらの対応に追われる情報システム部門の業務負荷軽減のヒントについて、ウイルス対策ソフト「ESETセキュリティ ソフトウェア シリーズ」をはじめ、自社開発のメールフィルタリングソフト「GUARDIANWALL」や次世代ファイアウォール「Clavister」などのセキュリティソリューションを提供するキヤノンITソリューションズ株式会社様にお話を伺いました。

キヤノンITソリューションズ株式会社は、キヤノンマーケティングジャパングループのITソリューション事業における中核企業として、幅広い業種において積み重ねた豊富な導入実績と技術力、長年の研究開発で培った先端技術を強みに、多様化するお客様のリクエストにお応えできるソリューションを創出します。さらには新たな付加価値を生む創造力のもと、グローバルIT市場の中で、お客様満足に貢献する真に価値あるサービスの提供を目指します。

キヤノンITソリューションズ株式会社

基盤・セキュリティソリューション事業本部

基盤セキュリティ企画センター

基盤セキュリティ技術開発部

マルウェアラボ推進課

課長

石川 堤一 氏

2015年から増加しているランサムウェアによる攻撃は今も引き続いて多発していますし、情報処理推進機構(IPA)から公開されている「コンピュータウイルス・不正アクセスの届出状況および相談状況[2016年第2四半期(4月~6月)]」でも、ランサムウェアに関連する相談の件数がもっとも多かったと報告されています。私どものサポートセンターにも、ランサムウェアについての問い合わせが多数寄せられています。しかし、そのほかの攻撃がなくなっているわけではありません。例えば、不正送金マルウェアによる攻撃は増加傾向にあり、対策する必要があります。

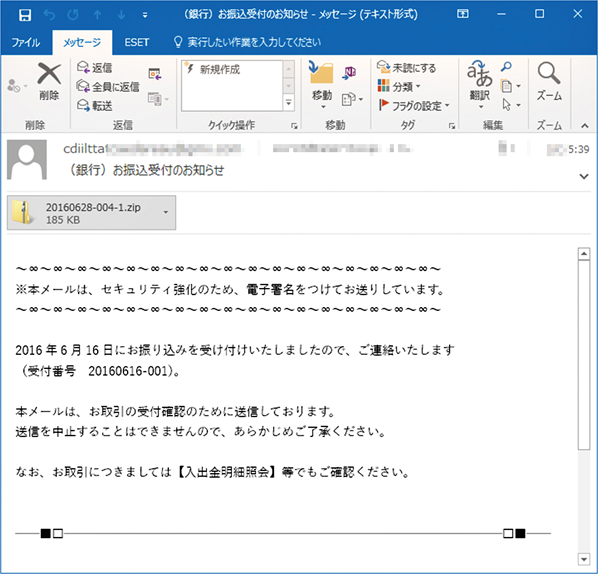

ランサムウェアと不正送金マルウェアは、どちらも主にメールを使った攻撃が多用されているという共通点がありますが、攻撃者のターゲットには違いがあります。世界中を標的として広くばらまかれているランサムウェアに対し、不正送金マルウェアへの感染を狙ったメールは日本語で書かれており、明らかに日本国内をターゲットにしていることが確認されています。昨年末くらいまでは日本語の文章としては不自然で、誰が読んでも「何かおかしい」と気づけるような内容であったため被害に至るケースは少なかったのですが、最近では日本語の文章の質が向上しており、本文を読んでも疑問を持たず添付ファイルを開いてしまうほど巧妙になっていることから被害が増加しています。具体的な被害としては、口座の残高が第三者によって不正に送金されてしまうという金銭的なものがあります。

▲不正送金マルウェア感染を狙ったメールの一例

海外でも不正送金マルウェアによる攻撃は発生していますが、近年国内で発生している攻撃の多くは、明らかに日本の金融機関の内情を綿密に調査した上で攻撃を仕掛けていると思われます。大手金融機関のインターネットバンキングへのログイン画面の一部を改ざんする「MITB(Man in the Browser)攻撃」などが確認され、実際に多くの被害が発生しています。この問題は金融機関も認識しており、これまでのIDとパスワードによるログイン方式から、二段階の認証を設けた上でワンタイムパスワードも加えて認証を行うといった対策を行っています。しかし、攻撃と対策はいたちごっこになるケースが多く、新たなマルウェアが仕掛けられれば、また新たに対策を行うといったことを繰り返す状況が続いています。

不正送金マルウェアの発生状況に関しては、警察庁が発表した「平成27年中のインターネットバンキングに係る不正送金事犯の発生状況等について」図1をご確認いただければと思います。この資料によると、平成27年は30億円を超える被害が発生しており、信用組合や信用金庫などの法人口座に被害が拡大、さらに農業協同組合や労働金庫でも被害が発生していると報告されています。これは、当初多くの被害が発生していた大手金融機関が不正送金マルウェアへの対策を講じたことで、攻撃者が攻撃を仕掛けづらくなってきていることが影響していると思われます。攻撃者は、なるべく簡単に攻撃を仕掛けられるところへと標的をシフトしていると見られます。今後は、銀行や信用金庫など一組織ごとに対策するのではなく、金融業界全体での取り組みが必要になってくるのではないでしょうか。

| 期間 | 件数 | 被害額 | 実被害額 |

|---|---|---|---|

| 平成27年 | 1,495件 | 約30億7300万円 | 約26億4600万円 |

| 平成26年 | 1,876件 | 約29億1000万円 | 約24億3600万円 |

| 平成25年 | 1,315件 | 約14億600万 | 約13億3000万円 |

出典 : 平成27年中のインターネットバンキングに係る不正送金事犯の発生状況等について(警察庁)

https://www.npa.go.jp/cyber/pdf/H280303_banking.pdf

不正送金を狙った攻撃には主に2通りの手法があり、一つは古くからある攻撃手法のフィッシングによるものです。メールに記載されているURLをクリックすると、偽のインターネットバンキングのWebサイトにアクセスしてしまい、ユーザーが入力したIDとパスワードが攻撃者に盗まれます。その後、盗まれた情報を使って本物のインターネットバンキングにログインされ、不正送金が行われてしまうというものです。

もう一つは、マルウェアに感染したPCからインターネットバンキングのWebサイトにアクセスした際、情報搾取するケースです。この感染したPCは、インターネットバンキングにアクセスしなければ潜伏しているだけで何も起こりません。ユーザーがインターネットバンキングにアクセスしたときに初めて活動が開始され、フィッシングと同様に入力したIDとパスワードが盗まれてしまいます。最近では、ユーザーがインターネットバンキングにアクセス中、不正に送金されていることを悟られないように残高表示を改ざんするタイプの攻撃も出現しています。ユーザーは、残高が減っていることに気づかずに被害を受けてしまいます。

電子証明書を利用した認証

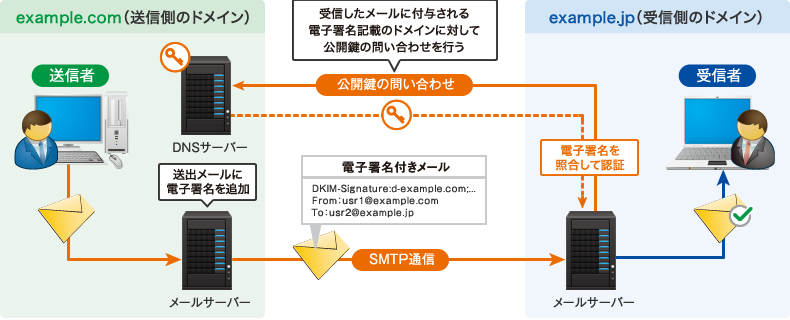

技術的には、メール送信側で電子証明書を利用して送信ドメイン認証を行う「DKIM(DomainKeys Identified Mail)認証」図2という方法があります。これはサービスを提供する側の対策になりますが、メールの送信者が「本物」であることを証明するためには重要な対策です。DKIM認証を導入している組織は着実に増加しており、日本のフィッシング対策協議会でも積極的な導入を推奨しています。昨年から今年前半にかけて、メールを使った攻撃が猛威を振るったこともあり、最近ではオンラインでサービスを提供している企業もあります。メールへの対策について優先順位を上げて対応していくことを検討すべきです。

送信側で電子メールに電子署名を付加し、受信側でその電子署名を照合するもので送信者のドメインの認証を行います。メッセージのヘッダや本文を元に電子署名を作成するため、メールを中継するソフトウェアなどで電子署名または電子署名の元になった電子メールのデータが変更されなければ、たとえメールが転送されたとしても転送先において認証が可能になります。

DKIM認証がさらに普及して、メールの「本物」と「偽物」が見分けられるようになれば、フィッシング詐欺の被害は格段に減少するのではないでしょうか。メールを受信するユーザー側の対策としては、安心なメールと危険かもしれないメールをある程度見極められるよう、電子証明書付きのメールとそれ以外のメールを区別できる状態にしておくことも必要です。

スパムメールへの対策の実施

そのほかにも、スパムメールへの対策は必ず行ってください。スパムメールには、不要な広告メールによって勝手に不正サイトに誘導されて、勝手に入会完了され高額な金銭を請求されるケースや、犯罪につながるWebサイトに誘導されるといった、さまざまなケースがあります。今年多く発生しているランサムウェアもメールからの感染が多く確認されています。請求書などを装った英文メールで送られてくる割合が多いので、海外との取引がなければ、送られてきた英文メールを判断メールとしてスパムメール対策を施すことも、ある程度は有効だと考えられます。

メールの無害化製品やサービスの活用

不正送金マルウェアについては、日本語で書かれたメールが送られてきますので、まず、従業員にそのような攻撃が存在することを周知して、しっかり認識してもらうことが重要です。周知した後も、それらのメールに返信してしまったり、添付ファイルが開封されたりするリスクが考えられるなら、「添付ファイルの開封は一人で判断しない」などのルールを設けることも必要になってくると思います。不正送金マルウェアのメールは、決済や配達通知を装っているものが多数確認されています。しかし、通常においてメールによる通知サービスを行っている会社から添付ファイル付きのメールが送られてくることはまずありませんので、こうした事実を知っておくと不審な点に気づくことができます。それらを従業員に周知し、「安易に添付ファイルを開かない」ということを徹底するだけでも十分な抑止効果が得られると思います。

しかし最近では、情報セキュリティの脅威への対応が増大し、大量のばらまき型メールで送られてくるマルウェアへの対策に追われるなど、情報システム部門の方々は本来やるべき業務に手が回らないという状況になりつつあります。メールを使った攻撃の脅威に対しては、セキュリティ対策ツールを扱うベンダー各社から、メールを解析し添付ファイルを取り除くといったメールの無害化を行う製品やサービスも提供されていますので、それらを活用して負荷の軽減を図ることも検討していただければと思います。マルウェアが仕込まれたメールをサーバー側でフィルタリングしてユーザーまで届かないようにすることで、先に述べた従業員の方々に「内容の真偽を判断させる」作業の負担を減らせます。

また、情報システム部門の方々から「情報セキュリティに対する予算確保が難しい」というお話をよく伺いますが、これは情報セキュリティ対策を「コスト」と考えられていることが原因ではないでしょうか。先ほどのお話の続きになりますが、ユーザーによってはメールの仕分けをする負担はかなりのものがあります。また、被害に遭ったときの損失は、対策にかかる費用とはけた違いです。実際に被害に遭われた企業は、信用の失墜などから数年たっても業績を回復できない事態に陥ることも少なくありません。情報セキュリティ対策は「コスト」ではなく「投資」だという考え方で対応することが重要だと思います。