システムの安全性は、

そのシステム中のもっとも弱い要素で決定される

サイバー攻撃とは

サイバー攻撃とは、ネットワーク等を経由したコンピューターシステム、ネットワーク、機器、情報資産等への攻撃を指す。いわゆるテロリズムの一手段として用いられることから「サイバーテロ」とも呼ばれているが、目的や手段が政治的なものにとどまらなくなっているため、「サイバー攻撃」の呼称の方が現状には適していると考えられる。

攻撃の内容は、「機器・データの破壊」「情報の摂取・改ざん」「機器やシステム、ネットワークの機能不全化」などさまざまである。また攻撃の目的・動機も、「ハッカーとしての技術の誇示」「いたずら目的」といった古典的なものから、近年では「政治、戦争(国家への攻撃)」を目的としたもののほか、「金銭目的」「詐欺目的」「企業に対するスパイ行為」等多岐に及ぶ。

近年のサイバー攻撃の動向と特徴

近年の主要な国内外のサイバー攻撃事例を表1に示す。

サイバー攻撃には、大別して不特定多数の相手を対象とするものと、特定の相手を対象とする攻撃の2種類がある。後者の攻撃は、標的型攻撃と呼ばれる。日本においては、政府をターゲットとしたものがイメージされがちだが、2009年のPlayStation Network(PSN)をはじめ、ソニーグループ各社を標的とした攻撃が行われて以来、民間企業を対象とした攻撃も増えている。また、標的型攻撃は、企業組織に特化した内容のメール等を巧みに使い、添付ファイルでウイルス感染させるなど、標的が騙されやすいように工夫がされており、無差別の攻撃よりも検知や感染防止などの対策が難しい。

表1近年の主要な国内外のサイバー攻撃事例

| 年 月 |

対 象 |

概 要 |

| 2009年4月 |

PSNほかソニー関係会社 |

世界中のグループ会社Webサイトが攻撃され、大量の個人情報が流出した |

| 2010年6月 |

イラン核施設 |

Stuxnetと呼ばれるマルウェアが混入し、ウラン濃縮遠心分離機が機能不全に陥った |

| 2009年3月〜 |

JR東日本・ホンダ・ローソン・

京王グループ・ハウス食品など |

Webサイトが改ざんされ、

Gumblarと呼ばれるマルウェアが埋めこまれることにより感染が拡大した |

| 2011年9月 |

三菱重工など防衛産業8社 |

組織内PCをメールの添付ファイルに含まれたマルウェアに感染させた。情報漏洩の危険 |

| 2012年7月〜 |

横浜市、大阪市、

首相官邸公式Webサイトなど |

一般人のPCが遠隔操作され、Webサイトへの殺人予告などの投稿が行われる、

いわゆる「PC遠隔操作事件」 |

| 2013年3月 |

韓国放送局、金融機関など |

Webサイトやサーバーへの大規模なDDoS攻撃が行われた |

| 2014年7月 |

ベネッセコーポレーション |

内部犯行により、顧客の個人情報が大量に流出した |

近年のサイバー攻撃のもう一つの特徴は、公開されているWebサイトやサーバーだけではなく、重要インフラなども攻撃の対象になっていることである。2010年のStuxnetは、イランの核施設を狙い撃ちにした標的型攻撃ではないかと言われている。その影響によっては、社会全体に多大な影響を及ぼしかねないものであった。

Stuxnetのもう一つの特徴は、マルウェアの感染が従来のネットワーク経由ではなく、USB経由の感染ではないかと言われている点である。これまでのITシステムは外部にネットワーク接続しているがゆえに、入口対策を厳重にする傾向があったが、その一方で、インターネット接続されていない工場の制御系システムなどでは、セキュリティ対策が軽視されがちであった。USB経由の攻撃は、この弱点をついたものである。

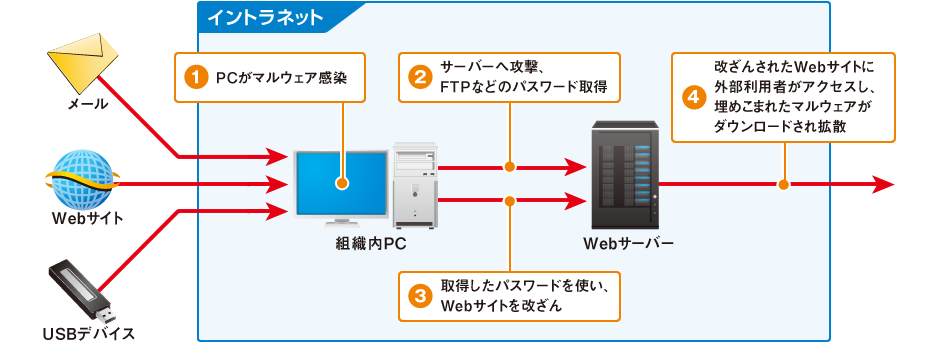

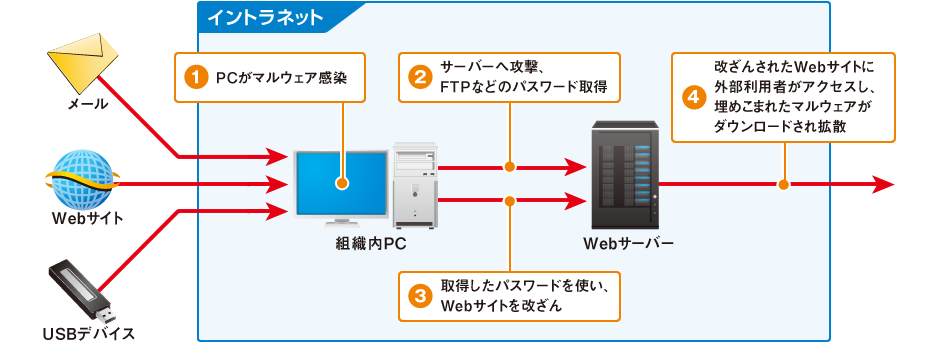

USB経由もそうだが、外部ネットワークからの攻撃にばかり気をとられていると、内部からの攻撃への対策がおろそかになってしまう傾向にある。直近では、ベネッセコーポレーションからの大規模な情報漏洩が、いわゆる「内部犯行」によるものとされている。内部からの攻撃は、ベネッセコーポレーションの例のように攻撃を実行する者の悪意の有無に関係なく実行される。悪意がない者による攻撃の例が2009年のGumblar攻撃や2012年の遠隔操作事件である。Gumblar攻撃が起きた仕組みを図1に示す。

図1Gumblar攻撃が起きる仕組み

Gumblar攻撃では、まず、マルウェアが「メール」「外部Web閲覧」「USBデバイス」などを経由して、組織内(イントラネット内)のPCに持ちこまれることで感染する。次に、感染したPCは組織内のサーバーを攻撃し、Webサイト管理用のftpアカウント情報(ID、パスワード)を取得する。PCはそのアカウント情報を用いてサーバーにログインし、Webサイトの改ざんを行う。具体的には、拡散させるマルウェアをWebページに埋めこむ。その後、改ざんされたWebページに外部の利用者がアクセスすると、マルウェアがダウンロードされ、感染が拡大する。

Gumblar攻撃の例では、Webサイトの改ざんという被害だったが、同様の構造を応用すれば、組織内ネットワークへのDoS攻撃や、組織内情報を外部に送信することで漏洩させるというような攻撃も可能になる。