2015年に発生した日本年金機構(以下、年金機構)の情報漏洩事件は、多くの報道でも指摘されているように、攻撃対象の組織や人を執拗に狙い撃ちにする「標的型サイバー攻撃」と呼ばれる手段がきっかけとなり引き起こされたものである。本稿では、この事件から得られる教訓に対してどのように対処すべきかについて解説する。

上原 哲太郎 氏

立命館大学 情報理工学部 情報システム学科 教授

京都大学博士(工学)

1995年 京都大学大学院工学研究科博士後期課程研究指導認定退学。1996年 京都大学博士(工学)。京都大学大学院工学研究科助手、和歌山大学システム工学部講師、京都大学大学院工学研究科助教授、京都大学学術情報メディアセンター准教授を経て、2011年総務省技官。通信規格と情報セキュリティ政策に従事。2013年より現職。NPO情報セキュリティ研究所理事、NPOデジタルフォレンジック研究会理事。京都府警サイバー犯罪対策テクニカルアドバイザー、和歌山県警サイバー犯罪対策アドバイザー、芦屋市CIO補佐官。

サイバー攻撃に対する脅威の認識は?

情報セキュリティの重要性をいくら訴えても、経営陣は総論ではうなずいてくれるものの具体的な行動はとってくれず、従業員は目の前の仕事をこなすのに必死なので、その障害となるセキュリティ対策を全力で拒む……。各組織における情報システム担当者のこのような嘆きは各所で聞かれる。そのような状況を打破するためのものとしてたびたびささやかれるのが「事故待望論」である。セキュリティに関しては抽象的な脅威を説いてもなかなか理解されないが、具体的な事故が発生し、それが世間の耳目を集め、組織が大きな損害を被ったとなると一気に対策の必要性が理解されるようになるため、セキュリティへの投資のカンフル剤として期待されてしまう。情報システム担当者がセキュリティ事故を望む状況は決して健全ではないが、起きてしまった事故については、それをきっかけとした自組織における注意喚起や、事故を教訓としたセキュリティ対策の強化など、積極的に利用するべきであろう。

近年は「事故を待望」するまでもなく、2件の大きな事件をきっかけにセキュリティへの関心が急激に高まっている。1件は2014年に発生した、通信教育事業者における顧客名簿持ち出し事件であり、もう1件は2015年に発生した年金機構へのサイバー攻撃による情報漏洩事件である。このうち前者は当該企業の経営上の大きな損失につながったため、各企業の経営者も危機感を持って受け止め、内部犯行対策の必要性への理解が広がったのではないかと思われる。後者も、外部からのサイバー攻撃によって情報漏洩が起き得る、という点についてはあらためて認識が広がる機会になっただろう。ただ、本件が公的機関に対する攻撃であったことから、企業経営者の危機感にはつながりにくかったのではないだろうか。

しかしこの事件は、わが国の政府や関連組織に対する攻撃と捉えるべきではない。事件以来、年金機構で用いられたのと同種のマルウェアにより情報が窃取された恐れのある機関が複数あったことが報道されているが、その中には石油連盟や東京商工会議所といった民間の業界団体も含まれている。複数のセキュリティ関連企業が、官民を問わずさまざまな組織に対する同一グループによるサイバー攻撃を報告してきたが、年金機構への攻撃も、同じグループによるものであるとの見方が強い。このような攻撃の動機については、金銭目的、産業スパイ目的から諜報目的などさまざまなものが考えられるが、残念ながら推測の域を出ない。ただ、サイバー攻撃による組織的な情報窃取の標的は公的機関だけでなく、民間企業も含めた広い範囲の組織であり、どのような組織も標的型のサイバー攻撃への対策が求められていることだけははっきりしている。現在、もっとも求められているのはこのような現状認識の共有であろう。

年金機構事件の教訓

年金機構へのサイバー攻撃は、公的機関で起きた事故であったことからその詳細がさまざまな方向から明らかになっている。特に関係機関から公表された3つの報告書は貴重な情報を多く含んでいる。

これらの報告書には事件の事実関係がそれぞれ子細に記述されており、諸方面でもその内容が解説されているが、本稿でもあらためて概要をまとめておこう。

前提となった状況

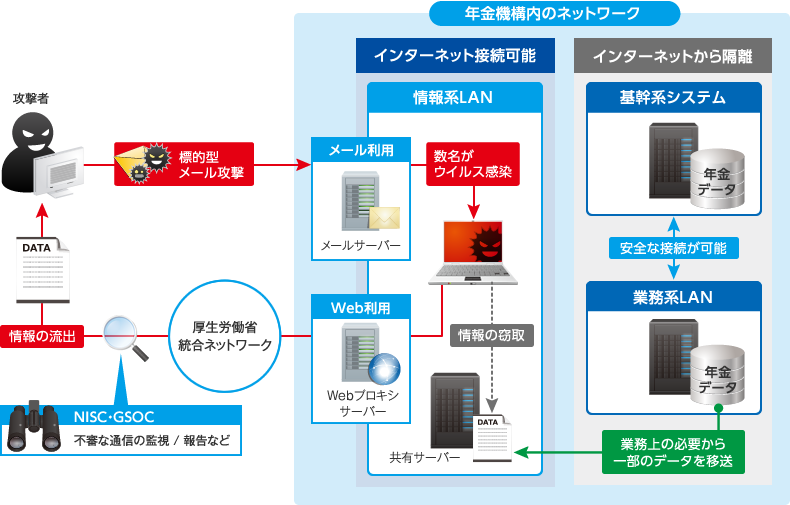

- 1年金機構が保有する年金記録等の重要な情報はインターネットに接続されていない基幹系システム内で保管・処理されており、年金事務所などの各拠点では業務系と呼ばれるLANがこれに接続されていた。業務系LANもインターネットからは隔離されていた。

- 2これとは別に、インターネットに接続され、Webとメールが利用できる情報系と呼ばれるLANが存在していた。このうちメールは独自の回線でインターネットに接続され、Webアクセスについてはプロキシを通じて厚生労働省(以下、厚労省)統合ネットワーク経由でインターネットに接続されていた。厚労省統合ネットワークの外側には内閣サイバーセキュリティセンター(以下、NISC)が所管する監視システム(以下、GSOC)が不審な通信を監視していた。

- 3各年金事務所などでは、業務系LANに接続された端末で処理を行う限りは安全に業務が行える体制だったが、業務上の必要から一部のデータが基幹系システムから抽出され、情報系LAN内の共有ファイルサーバーに移送されていた。このこと自体はセキュリティポリシー上も許されていたが、情報系LAN内に移送したデータには「パスワードを付すこと」と「使用後は削除すること」という規定が一部遵守されておらず、パスワードを付さないデータが情報系LAN内に残されることとなっていた。

攻撃の概要

攻撃者は年金機構へ数度にわたって標的型メールを送信しているが、最初の攻撃には比較的早期に気づいて対応し、その後警戒を続けたためもあってか、数度にわたって攻撃を防いでいる。攻撃に用いられたメールについては3つの報告書がそれぞれ調査したためか分類も総件数も多少異なるが、ここでは厚労省報告書を基に攻撃を3段階に分けて記述し、メールの件名についてはNISC報告書を基に挙げる。

第1段階の攻撃《 2015年5月8日 》

「厚生年金基金制度の見直しについて(試案)に関する意見」を件名とするメールが公開用の2つのメールアドレスに計2通届き、うち1通を職員が開封した。当該端末がメールに添付されたリンクをクリックしてダウンロードしたファイル内にあったマルウェアに感染し、外部への通信が始まった。不審な通信はただちにGSOCが検知し、厚労省を通じて年金機構に連絡したため、通信が始まった4時間後に当該端末はネットワークから切り離されている。しかし、この間に攻撃者は当該職員のメールソフトウェアのアドレス帳を含む圧縮ファイルを生成しており、これが流出した可能性が高い。

なお厚労省報告書によると、これに先立つ4月22日に、ほぼ同一の通信を行うマルウェアを含むメールを厚労省が受信し被害に遭っているが、比較的迅速な対応を取ったためかその後攻撃が行われていない。攻撃者は最初に厚労省内の情報窃取を狙ったが、その後年金機構に攻撃先を変更したものと思われる。

第2段階の攻撃《 2015年5月18日、19日 》

5月18日午前に同一の送信元メールアドレスから「給付研究委員会オープンセミナーのご案内」を件名とするメールが101通、年金機構職員が持つ101名分の非公開の個人用メールアドレスに届いた。各宛先メールアドレスには職員の個人名が付されていたことから、これは第1段階の攻撃で窃取されたアドレス帳のデータを用いて行われた可能性が高い。直後に年金機構は当該送信元メールアドレスからのメールを拒否する設定をしているが、この間に3名の職員がメールに添付されたファイルを開封しマルウェアに感染している。しかし、このマルウェアの通信は第1段階の際に行われたフィルタリングにより阻止され、実質的な被害は発生していない。

その後、攻撃者は送信元メールアドレスや件名を変更しながら、18日午後から19日にかけて計20通のメールを職員の個人用メールアドレス宛に送信しているが、これらはいずれも職員が開封していないため、被害は発生していない。

第3段階の攻撃《 2015年5月20日 》

5月20日になってさらに異なる送信元メールアドレスから、件名を「医療費通知」、添付ファイル名を「医療費通知のお知らせ.lzh」としたメールが5通、公開されている業務用メールアドレス宛に届き、このうち1通の添付ファイルが開封された。このことにより当該端末はマルウェアに感染し、外部への通信を通じて遠隔操作されうる状態になった。攻撃者はOSの既知の脆弱性を用いて感染から30分後には管理者権限を奪い、端末間でマルウェア感染を広げる操作を行っている。結果として、5月23日までに認証サーバーを含む2拠点27台の端末が攻撃者によってマルウェアに感染させられ、うち少なくとも23台が遠隔操作可能となったと考えられる。

この際、年金機構側は当該メールを受信した職員のうち、一部からの報告で当該送信元からのメールを遮断する措置は取ったものの、添付ファイルを開封した職員がいたことに気づかなかった。年金機構がGSOCから不審な通信があるとの報告を最初に受けたのは5月22日であり、それによって1拠点2台のマルウェア感染を発見して当該拠点のインターネットへの接続を遮断している。もう1拠点については、5月23日になって年金機構側でプロキシサーバーのログからマルウェアによる外部への通信を発見し、同拠点についてもインターネットへの通信を遮断しているが、それまでの間に攻撃者はこの拠点からデータを窃取していたようである。図1

図1日本年金機構の大まかなネットワーク構成と攻撃の概要

このような経過をあらためて振り返ると、いくつかの教訓が得られるだろう。

- 1URLによる遠隔操作サーバーへのフィルタリングや送信元メールアドレスの遮断では攻撃者はその攻撃の手を緩めず、結果的にインターネットの遮断に踏み切るまで攻撃が収まっていないことから、攻撃者は手法を変えながら目的のデータの窃取に成功するまであきらめない様子がわかる。

- 2メールに添付されたファイルやURLによるマルウェア感染の可能性がわずかでもあれば、マルウェア感染を防止するのは困難になる。本事件の場合、百数十通の攻撃メールの中で実際に開封されたのが5通、遠隔操作被害に遭ったのはわずか2通である。しかもこの事件で攻撃者が送り込んだマルウェアは、マルウェア対策ソフトウェアでは検出できておらず、攻撃者側で事前に対策されていたことがうかがえる。

- 3一方、初期の侵入後は遠隔操作による攻撃を行っており、攻撃が完全には自動化されていないことから、情報窃取までは一定の時間がかかっている。よって侵入にいち早く気づき対策を打つことで、情報漏洩は抑止できる。