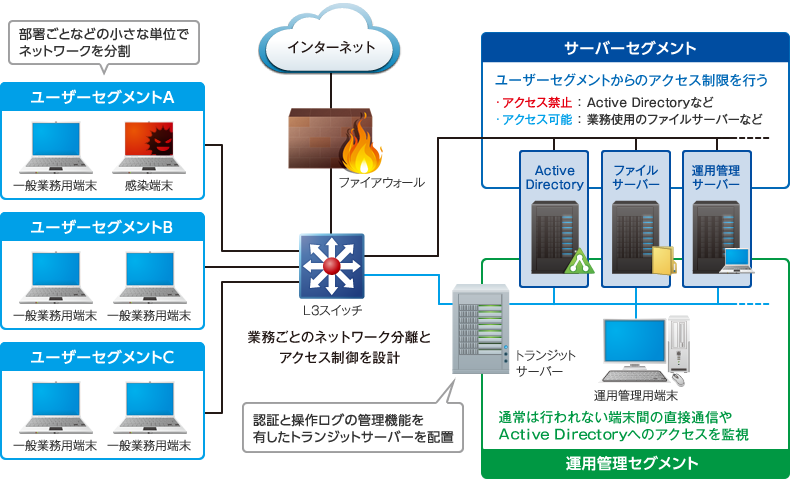

年金機構事件は標的型攻撃メールの脅威を世に知らしめたが、このような攻撃手法についてはセキュリティ事業者や研究者の間では広く知られており、対策も検討されてきた。独立行政法人情報処理推進機構(IPA)は、収集された攻撃例を基に数度にわたって標的型攻撃に対する実践的な対策手法を検討し、2014年9月に『「高度標的型攻撃」対策に向けたシステム設計ガイド』をまとめている(以下、IPAガイド)参考1。このIPAガイドでは、初期にマルウェアに感染させようとする攻撃を完全に防ぐことは不可能なので、内部侵入に成功した攻撃者がその支配下に置く端末等の数を増やしつつ、内部調査を行う段階に着目して検出し対処することを重視している。具体的には、組織内LANをできるだけ小さな単位にネットワーク的に分割して管理する。攻撃者は、最初に遠隔操作可能とした端末を基点に、目的となる情報やシステムにアクセス可能な端末を探索する。LANを細分化し、ネットワークの構成を複雑にしておけば、目的となる情報にアクセス可能な端末にたどり着くまでに必要な調査も複雑になり、目的遂行までの時間がかかるようになるため、検出の機会が増える。また、端末間の直接通信は通常行われることはないので、LAN間通信を監視することで攻撃者の活動を早期に捕捉できる。さらに、Webプロキシのような外部との通信も常時監視し、定期的に監査することも有用である。図2

IPAが公開している、標的型攻撃から組織の情報システムを守るためのシステム設計ガイドの改訂版。システム内部に深く侵入してくる高度な標的型攻撃を対象に、システム内部での攻撃プロセスの分析と内部対策をまとめている。前版に対するヒアリング結果や意見を基に、よりシステム設計・運用現場が利用しやすいよう対策が整理されている。

このIPAガイドが示したサイバー攻撃対策は、比較的低いコストで実現でき、十分な効果を挙げることができると思われるが、いくら初期の攻撃から目的遂行までの時間稼ぎに成功したとしても、LAN間通信やWebプロキシのログを調査し不正な通信を発見できる人員を確保できなければ効果がない。このような監視の効率化や半自動化には、いわゆるSIEM※1製品が有効であろうと思われるが、そのような製品を利用したとしても、一定のスキルを持つ人材の確保は不可欠である。内部にそのような人材が確保できない小規模な組織では、SOC※2サービスなど外部の監視サービスの利用が考えられるが、コスト負担は小さくはない。

このような小さな組織が、サイバー攻撃からその情報を守るためにはどうしたらよいのであろうか。そのヒントになるのが自治体での事例である。自治体は住民に関する、機微な情報やマイナンバーを含む個人情報を大量に扱っているが、情報システムの管理に十分な人材を割けない小さな市町村も少なくない。そのような市町村では、基本的なセキュリティ対策を取ることはできても、ログの監視を行うような人材は確保できず、かといってSOCサービスを導入するほどの予算も確保できない。そこで総務省は、年金機構の事件を受けてただちに自治体向けの情報セキュリティ対策を強化する手法を議論するためのワーキンググループを立ち上げた。それが「自治体情報セキュリティ対策検討チーム」であり、筆者も参加している。

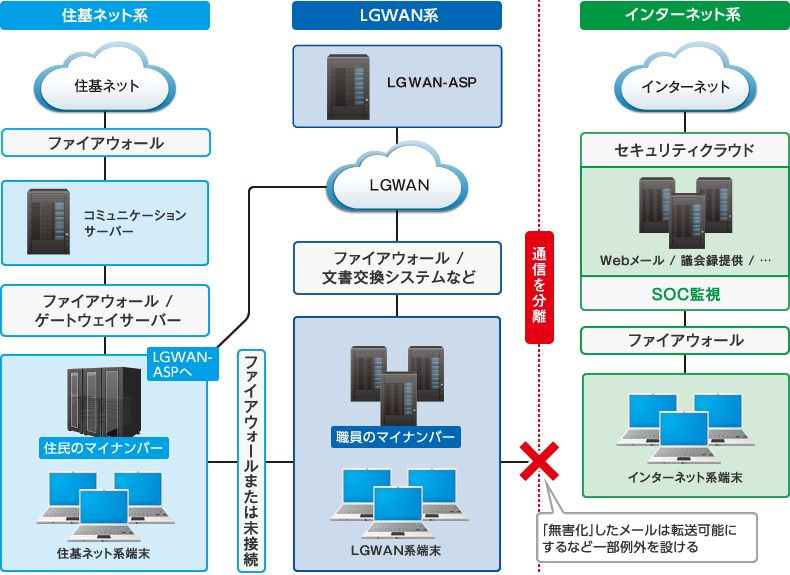

この検討チームが報告書で示した対策は「自治体情報システム強靱性向上モデル」と呼ばれる(以下、強靭化モデル)。この強靭化モデルが対象とする情報システムは自治体独特のものではあるが、一般の組織にも参考になる点があると思われるので概要をここで述べておく。

自治体は一般的に、対外の通信回線を3種有している。自治体間で住民基本台帳のデータを結合させる「住民基本台帳ネットワークシステム」(以下、住基ネット)、自治体や国との間での文書交換や、自治体向けクラウドサービスの提供を受けることができる「LGWAN」、そしてインターネットである。多くの自治体では従来、住基ネットに接続されているLANと、LGWANやインターネットに接続されているLANの2つを運用し、機密性の高い情報は原則住基ネット接続LAN内のみで扱う一方、2つのLAN間の通信を限定することでシステムを安全管理してきた。それを今回の強靭化モデルでは以下のように見直しをした。

この対策でもっとも議論を呼んだのは系統分離である。特に多くの職員が通常業務を行うLGWAN系LANの端末において、Web閲覧やメールが利用できなくなることは業務に大きな支障が出る。そこで、インターネット系LANからLGWAN系LANの端末に対して、添付ファイルを削り本文のテキストだけをプレーンテキストとするなどの「無害化」を行ったメールについては転送可能にするなどの例外を設けた。図3

このような不便を承知の上でネットワークの系統分離に踏み切るには、委員の一人として筆者にも正直迷いがあった。しかし結果的にその方向性に賛成したのは、次のようなことを考慮した結果である。IPAガイドが示しているように、現在の典型的なサイバー攻撃はメールかWeb閲覧をきっかけにマルウェアを送り込み、遠隔操作を行って目的遂行のための調査を行うことから始まる。IPAガイドは、攻撃者が内部調査を進める際の動きを封じるためのシステム構成と、LAN間および内部から外部への通信から攻撃者の遠隔操作を発見するためのログ監視を組み合わせている。しかし、小さな自治体ではLAN構成を十分に複雑にできないであろうし、通信を監視する人員を確保することも困難である。それならば、攻撃者が目標とするであろう情報にアクセスできる端末はインターネットから分離してしまい、攻撃者が最初にマルウェアを送り込んでから、目的の端末にたどり着こうと悪戦苦闘している間に、その作業のための遠隔操作で使われる通信をSOCで検出するしかないのではないか、ということである。

本件は、自治体からは強い反発もあるが、結果的にこの強靭化モデルに基づく自治体の情報システム再構築が進んでいる。そのなかで、インターネットへの安全なアクセス手段を残そうとするさまざまな工夫も考え出されてきた。例えば、LGWAN系端末からはインターネットを直接閲覧できないものの、インターネット系LAN内の仮想端末を遠隔操作してWeb閲覧やメールの読み取りをできるようにして利便性を確保しようとした自治体は多い。さらに、Web閲覧とメールに関してはマルウェアの影響を受けにくいタブレット端末等の活用を進める自治体もある。また、インターネット系LAN内のデータをLGWAN系LANに「無害化」して転送するソリューションも多く使われ始めた。これはファイル内の文書ファイルやスプレッドシート(表計算のためのシート)内のマクロ、マルウェアのバイナリが埋め込まれる可能性のある部分を除去するものである。今後はこのような工夫も活用しつつ、各自治体の現場では新しい情報システムに合ったワークフローが構築されていくのであろうが、せめてそこに過剰で非効率的作業が多く入り込まないことを祈りたい。

年金機構事件という大きな事件を経て、現在自治体では「通常使用する端末ではWebやメールが単純には使えない」という状況で業務を再構築する動きが広がっている。このような動きが、一般の民間企業等にも広がっていくかと言えばそんなことはないだろう。ただ、マルウェアが高度化し多くのマルウェア対策ソフトウェアが検知できない状況になりつつある今、本当に重要な情報に関しては、当該情報を保有する機器のインターネット接続は相当に制限せねばならないのは確かである。そのような機器を含むシステムを構築する際には、現在自治体で進められている強靭化モデルへの移行で得られた知見が役立つと期待したい。

一方、この事件を経て次のようなこともよく考えるようになった。現在の攻撃の多くは、PCというプログラミングが容易で、かつプログラム導入へのハードルが低い機器に、プログラムとなり得るデータをメールの添付ファイルやWebからのダウンロードの形で送り込み、操作者が「誤って」実行してしまう機会をひたすら狙うということを基点にしている。なぜこのような攻撃が成り立つかと言えば、多くの組織において、通常業務における文書ファイルのシステム化が十分進んでおらず、本来の定型業務であっても、データをメール等で送り合うような業務フローが確立してしまっているからではないだろうか。定型業務についてはシステム化を進めることで、データを扱うリスクは最低限に抑えられるはずである。また逆に、定型業務がメールと添付ファイルの世界からシステム化が進んだ世界に移行すれば、このようなシステムを扱う端末をメールやWeb閲覧から切り離すことへの抵抗も減るのではないだろうか。

インターネット接続の歴史を振り返れば、かつては各端末がファイアウォールのない、グローバルアドレスを直接持つ世界で使用されていたこともあった。それが、ファイアウォールができ、NATになり、プロキシができて使用可能なプロトコルが事実上HTTPのみに制限され、さらにフィルタリングされるのも当然となった。PCという端末もかつてはエンドユーザーが自由にアプリケーションを導入できたが、現在はシステム管理者に集中管理される姿が当然のものとなっている。このようなセキュリティおよびシステム管理上の要請によって変化してきた情報システムの上に構築されてきた業務フローが、ついに「インターネット接続が当然ではない」世界になったときにどう変化するのか、今のうちに検討をしておいた方がよいのかもしれない。